월의 중간에 2019 연구소 Dookhtengan로 알려져 해커는이란 APT34 그룹의 전보 도구에 게시 (일명 드릴링 및 HelixKitten) 뿐만 아니라 정보의 장관과이란의 국가 안보에서 해커와 자신의 주장 감독자에 대한 정보 등.

J지디 넷의 ournalists는 연구소 Dookhtegan와 통신 그는 DNSpionage 캠페인에 참여가 확인보고 및 APT34의 일원이었다. 하나, 그는 증거를 제공하지 않습니다 멀리이란 없습니다 지능 군인에 의해 할 수있다.ZDNet의 많은 인터넷 보안 회사 연구소 Dookhtegan 참여 조사하고 있다고 주장. 그 코드에 의해 제공의 정품 이미 크로니클에서 전문가를 확인했다 알파벳 지주의 사이버 보안 부서입니다.

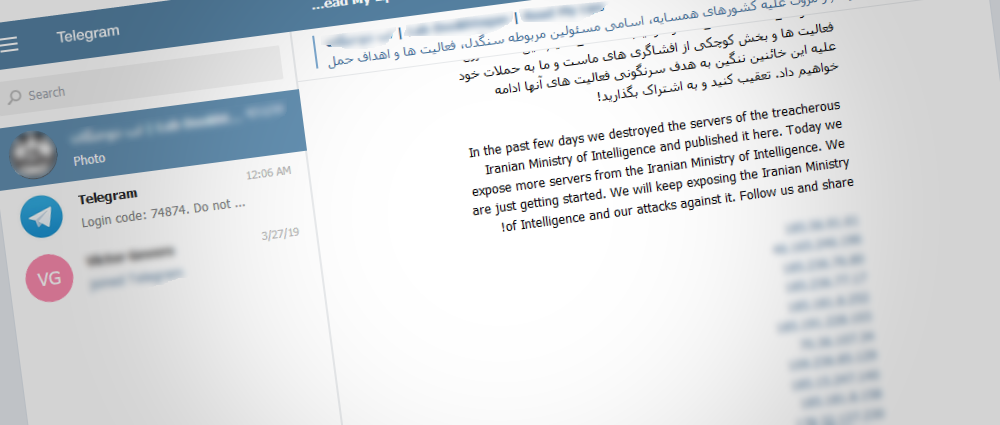

전보에서 랩 Dookhtegan의 정보

이외에도 초기 코드에서, 연구소 Dookhtegan도에 대한 오픈 액세스 정보에 게시 66 그룹의 통치 서버에 저장된 APT34 피해자. 다른 게시 된 데이터 중 내부 서버와 사용자의 IP-주소에 대한 자격 증명도했다. Majorly이 목록은 중동에서 기업과 조직을 포함, 아프리카, 동남 아시아 및 유럽. 공격으로부터 고통을 두 가장 큰 기업은 에티 하드 항공과 에미레이트 석유입니다.

연구소 Dookhtegan 또한 그룹 이전 활동에 대한 데이터를 유출, IP-주소 목록 및 그룹 웹 호스팅 도메인 판매 및 기타 운영 데이터 포함.

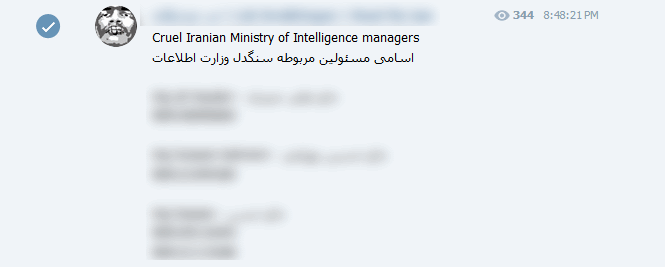

게다가, 익명 노광기는 APT34 작업에 참여 정보 및 국가 안보 직원의이란 정부의 신상 털기에 많은 시간을 보냈다. 그는 자신의 이름을 개시 경우 일부 임원 연구소 Dookhtegan는 "서류"특별한 PDF 폴더를 생성, 위치, 첨부 된 사진, 전화 번호, 이메일과 소셜 미디어 프로필 링크. 기자는이 그는 "냉혹 한 범죄자"을 호출하는 서류와 같이이 사람들을 향해 연구소 Dookhtegan의 부정적인 입장을주의하지 어렵다고 주장.

연구소 Dookhtegan 목록

또한 언급하는, 전보에서 주장 연구소 Dookhtegan에 의해 자행 된 APT34 제어 패널 및 그룹의 서버 전체 청소의 철거 증명한다 스크린 샷을 공개했다.

크로니클 분석가들은 지금 APT34가 자신의 악기를 변경해야합니다 것을 제안하며 전투 준비를 복원하는 데 시간이 걸릴 것입니다.

출처: www.zdnet.com