소포스 전문가는 보고서를 발표, MegaCortex의 암호 해독의 증가 활동에 전념.

티자신의 강탈자는 majorly 기업 부문의 지향과 신중하게 계획 표적 공격에 사용됩니다.이러한 사건은 최신 시간에 실제 추세입니다, 많은 큰 기업은 표적 공격으로 고통: 그것은 가치를 기억하는 것입니다 LockerGoga "영웅적 행동". 그 피해자는 세계의 주요 알루미늄 생산 업체 노르 스크 하이드로 중 하나였다, 큰 화학 기업의 시리즈.

유사한 접근 방식이 다른 위협 Ryuk, BitPaymer, 달마, Samsam 과 매트릭스.

소포스 analysist는 말했다 megacortex 월에 발견 된 2019, 누군가가 VirusTotal에 악성 코드의 표본을 업로드 할 때. 공격의 시간 수는 지속적으로 증가하기 때문에: 전체 전문가에 주목 76 사건, 와 47 그들의 (2/3) 지난 주에 발생.

MegaCortex 공격은 미국 회사에 영향을, 캐나다, 네덜란드, 아일랜드, 이탈리아와 프랑스.

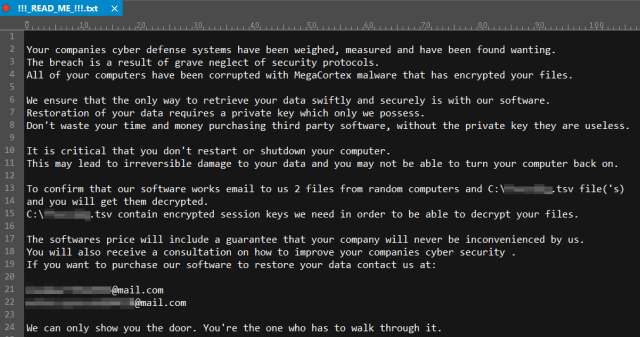

암호 해독 자 '운영자는 가능한 한 시스템으로의 도메인 컨트롤러와 확산 위협에 도달하기 위해 가능한 한 빨리 시도. MegaCortex 인해 아래에 볼 수 있습니다 강탈자 '메시지에 ealy이다 "인식", 또는 악성 코드가 여덟 개 문자의 임의의 순서에 그들을 변화에 따라 변경 파일 '확장하여.

강탈자가 감염된 호스트에 도착하는 방법 보고서에서 소포스 연구원은 감지 할 수 인정. 나아가서, IT-전문가들은 MegaCortex는 주장이 Rietpoof 업 로더에 사용하는 소셜 네트워크에 쓰기. 일반적으로 암호 사용자가 제대로 보호 RDP-엔드 포인트의 brutforce을 통해 또는 공격의 두 번째 단계의 페이로드로 네트워크에서 얻을 이것은 매우 흥미로운 관찰이다, 단지 기계의 감염 후 감정을 겉으로 나타내 다 또는 Trickbot 악성 코드.

공격은 관리자 암호가 범죄자에 의해 학대를 받았을 것을 나타냅니다 보인다, 우리는 또한 현재 단지 암호가 필요 모두를위한 이중 인증의 광범위한 채택을 권장, 및 2FA를 사용할 수 있습니다.

오프라인 저장 장치에 가장 중요하고 현재 데이터를 정기적으로 백업을 유지하는 것은 모두 몸값을 지불하지 않도록하는 가장 좋은 방법입니다.