GitHub의 특권의 취약점의 PoC 코드를 출판에 윈도우 증가 10 즉, Windows 작업 스케줄러에 영향을 미치는.

디권리 '변화의 espite 취약점은 시스템을 해킹 허용하지 않습니다, 공격자는 관리자 수준으로 낮은 수준에서 권한을 상승 추가 단계에 사용할 수 있습니다.취약점 설명에 따르면,, 에 게시 GitHub의, 이 버그는 방식으로 연결되어 작업 스케줄러 변경 태클 확장 (임의 액세스 제어 목록, 선택적 액세스 관리 목록) 별도의 파일.

취약점은 공격자가 관리자의 수준으로 시스템의 권한을 상승하고 특수한 형태의 .JOB 파일의 사용으로 악용 될 수 있습니다.

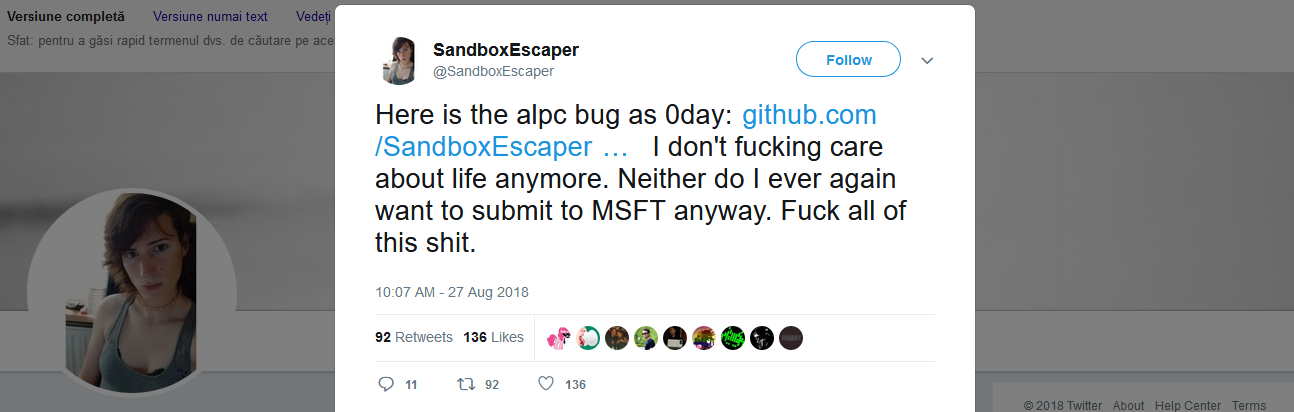

의 PoC 코드는 유명한 인터넷 보안 전문가를 출판 SandboxEscaper. 그녀의 말에 따르면, 32 비트 Windows에서 테스트되었습니다 악용 10 시스템, 그러나, 이론에 의하면, 와 특정 조정은 Windows XP 및 서버에서 작업 할 수 있습니다 2003 전원 기계.

"특정 기능이 발견 될 때 제한된 권한으로 시작하는 것 즉 SYSTEM 권한으로 끝", - SandboxEscaper 말했다.

윌 Dormann에게, 취약성 분석에서 CERT / CC 검사의 코드를 악용하고 개선 윈도우 10의 변화가없는 작품입니다 확인×86 와 100% 성공. 64 비트 윈도우 작업을위한 10 코드를 다시 컴파일 할 필요가있다.

“한 번 호출에게 코드를 악용, 파일을 삭제, 다음 SetSecurityInfo으로 사방 권한을 얻는 파일을 가리키는 NTFS 하드 링크와 함께 다시 호출()”, - 윌 Dormann에게 말했.

Windows의 경우 7 과 8 작동하지 않습니다 악용.

SandboxEscaper 그녀의 매력에 그녀의 블로그에 쓴 Windows 용 네 가지 더 공개되지 않은 0 일 버그, 그러나 그녀는 그들을 판매하고 싶어위한 파티를에 "비 서구"기업과 관심 $60 000.

"나는 사회에게 한 가지를 빚을하지 않습니다. 그냥 부자가 당신을주고 싶어 *** 서쪽 middlefinger "에서, - SandboxEscaper 말했다.