블랙베리 연구원들이 확인된 새로운 랜섬웨어 패밀리에 대해 보고합니다.. 블랙베리 연구원들이 확인된 새로운 랜섬웨어 패밀리에 대해 보고합니다.. 블랙베리 연구원들이 확인된 새로운 랜섬웨어 패밀리에 대해 보고합니다., 랜섬웨어의 작동 방식을 설명하고 사용자가 맬웨어를 피할 수 있는 방법에 대한 간단한 조언도 작성했습니다..

그래서, 그 남자는 누구야?

모든 신들로부터 북유럽 신화에 대해 이야기하기 위해, 로키, 신의 장난꾸러기, 가장 흥미로운 것일 수 있습니다. 브리타니카에 따르면, 이 신은 혼돈을 목표로 성별을 변형하고 변경할 수 있습니다.. 북유럽 신화에서 로키 항상 약간의 속임수를 사용하는 것으로 묘사됩니다.. 같은 이름의 랜섬웨어 제품군에 대해 말할 수 있습니다..

연구원이 처음으로 발견 악성 코드 8월 중순 2021. 팀은 이 랜섬웨어 제품군을 LokiBot과 혼동하지 말라고 경고했습니다. (정보를 훔치는 사람에게) 이전 랜섬웨어 제품군 Locky와 함께, 에서 주로 알려졌던 2016. 연구원들은 LokiLock이 LockBit 랜섬웨어와 몇 가지 유사점을 공유한다고 덧붙였습니다. (몸값 메모 파일 이름과 같은, 레지스트리 값) 그러나 전자가 후자의 직계 후손이라고 확실히 말할 수는 없습니다..

사기꾼의 소매에는 무엇이 있습니까?- 랜섬?

새로운 랜섬웨어 제품군은 Windows OS에서 작업하는 영어 사용자를 대상으로 합니다.. 위협 행위자는 .NET에 악성 코드를 작성하고 NETGuard로 보호했습니다. (수정된 ConfuserEX) 추가로 KoiVM이라는 가상화 플러그인 사용. 플러그인은 한때 .NET 애플리케이션용으로 라이선스가 부여된 상업용 보호기였지만 2018 코드가 오픈 소스가 되었습니다. ( 가능성은 그것이 유출되었다고 말합니다) 이제 GitHub에서 사용할 수 있습니다.. 잉어는 크랙과 해킹툴로 충분히 유명해 보이지만 연구원 그들이 그것을 사용하는 많은 맬웨어를 보지 못했다는 것을 인정하십시오..

가장 초기에 관찰된 샘플에서, PayPal BruteChecker와 같은 트로이 목마 무차별 대입 검사기 해킹 도구, Angeal의 FPSN 검사기 (MR_Liosion에 의해 크랙) 랜섬웨어 유포자로 이용. 모르시는 분들을 위해, 무차별 대입 검사기는 다음을 수행하는 도구입니다. 위협 행위자 도난당한 계정을 확인하고 다른 계정에 액세스해야 할 때 사용. 이 기술을 자격 증명 스터핑이라고 합니다.. 연구원들은 초기에 이러한 해킹 도구들이 악성코드를 유포한 이유는 아마도 위협자들이 광범위한 시장에 진출하기 전에 일종의 베타 테스트를 수행했기 때문일 것이라고 추정합니다..

이제 멀웨어는 세심하게 확인된 소수의 계열사가 참여하는 제한된 액세스 서비스로서의 랜섬웨어(Ransomware-as-a-Service) 체계로 작동합니다.. 각 제휴사에는 지정된 사용자 이름과 고유한 채팅 ID 번호가 있습니다.. Blackberry의 팀은 현재 30 다른 LokiLocker 계열사.

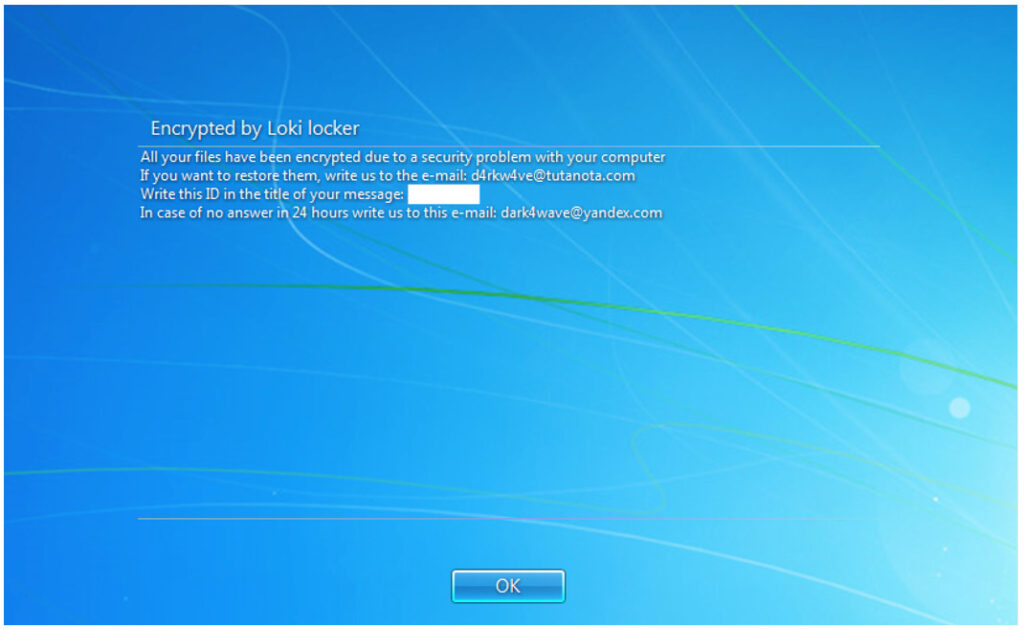

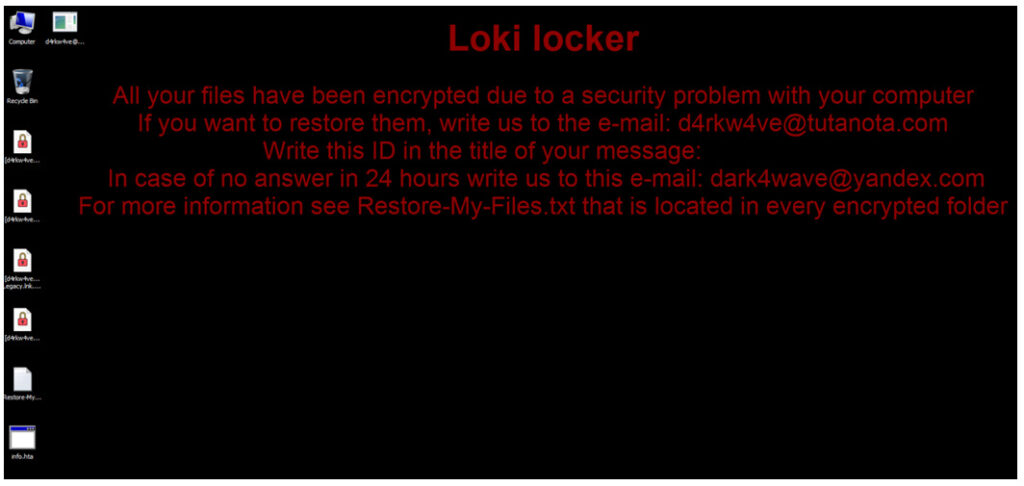

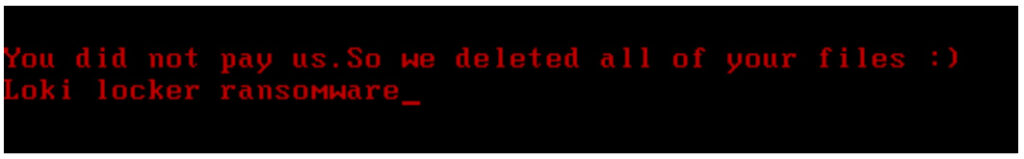

LokiLocker는 랜섬웨어에 대해 일반적인 방식으로 작동합니다.. 로컬 드라이브 및 네트워크 공유에 있는 피해자의 파일을 암호화한 다음 피해자에게 몸값을 지불하도록 요청합니다.. 요구된 금전의 지급을 거부당한 경우, 악성코드는 암호화된 파일을 파괴하고 시스템을 완전히 사용할 수 없는 상태로 만듭니다..

위협 행위자는 파일 암호화를 위한 AES와 키 보호를 위한 RSA의 표준 조합을 사용합니다.. 통신은 범죄자가 몸값 지불 방법에 대한 지침을 제공하는 이메일을 통해 이루어집니다.. 지불 조건이 충족되지 않을 때, 랜섬웨어는 시스템이 아닌 모든 파일을 삭제하고 MBR을 덮어씁니다..

누가 LokiLocker 뒤에 있습니까??

LokiLocker가 특정 지역을 대상으로 하는 것 같지는 않지만 연구원들은 가장 많은 희생자가 동유럽과 아시아에서 온 것으로 나타났습니다.. 코드를 분석했을 때 그들은 모든 국가 중이란이 대상에서 제외되었음을 발견했습니다.. 하지만 트릭은 코드의 이 부분이 작동하지 않는다는 것입니다..

위협 행위자가 이러한 비 표적 목록을 코드에 넣을 때 일반적으로 개인적으로 포함하고 싶지 않은 국가 또는 불법 활동에 충실한 국가입니다..

이란은 랜섬웨어 출처의 실제 적용 범위를 위해 작동하지 않는 비표적 코드 목록에 포함되었을 수 있습니다., 연구자들은 생각한다. 그러나 물은 더 진흙탕이 될 수 없습니다.

연구원들은 LokiLocker 계열사가 사용한 최소 3개의 고유 사용자 이름과 이란 해킹 채널에서 찾을 수 있는 사용자 이름을 세었습니다.. 가능성은 또한 실제 위협 행위자 대신이란 해커에게 책임을 전가하기 위해 그렇게했을 수도 있다고 말합니다..

그러나 랜섬웨어의 최초 샘플을 배포하는 데 사용된 일부 크래킹 도구가 AccountCrack이라는 이란 크래킹 팀에서 개발한 것으로 보이기 때문에 랜섬웨어의 배후에 있는 이란 해커일 수도 있습니다..

카드를 사용하는 것은 중국 또는 러시아 해커일 수 있지만 모든 임베디드 디버깅 문자열이 영어로 되어 있고 언어 오류 및 철자 오류가 거의 없다는 사실도 주목받았습니다.. 연구팀은 언급된 국가에서 시작된 프로그램의 일반적인 표준이 아니라고 말합니다..

결론적으로 뭐라고 할까?

새로 등장한 랜섬웨어는 상당히 광범위한 분석을 받았고 팀은 결론을 내렸습니다..

우선 Blackberrie의 연구원은 KoiVM을 .NET 응용 프로그램의 가상화 보호기로 사용하는 것이 맬웨어 생성의 증가 추세일 수 있다고 가정합니다.. 분석을 복잡하게 만드는 상당히 특이한 방법이지만.

두번째, 랜섬웨어의 기원에 대해 확신하기 위해. 일부 세부 사항은 LokiLocker의이란 저자임을 암시하지만 코드의 해당 부분이 작동하지 않지만이란이 포함된 비 대상 목록이 여전히 있습니다..

그리고 세 번째, 현장에 새로운 사이버 위협이 발생하면 잘 알고 있는 사람들의 조언을 적어 두는 것이 좋습니다.. Blackberry 연구원이 친절하게 우리에게 제공했습니다.. 비록 요즘 시대에, 이 조언은 사람들이 다음과 같이 알아야 합니다. “추울 땐 몸을 따뜻하게 해야 한다” 물건. 분명히 백업하고 다시 한 번 백업. 중요한 정보 백업. 더 나아가, 플러그를 뽑은 채로 두다 (즐겨) 그리고 오프라인.

사이버 위생의 일반 규칙을 잊지 마십시오. 우리는 종종 저녁 식사 전에 단순히 씻지 않은 손에서 건강 문제를 얻습니다..

LokiLocker로 암호화된 파일을 해독하는 무료 도구는 없습니다. 파일이 랜섬웨어에 의해 암호화된 경우, 사건을 지역 경찰 당국에 신고하십시오..

몸값을 지불하지 마십시오. 갚아줄 뿐만 아니라 범죄 생태계 하지만 범죄자가 나중에 쉽게 액세스할 수 있도록 기기에 백도어를 설치했을 가능성이 있기 때문에 파일을 되찾거나 랜섬웨어가 다시 돌아오지 않을 것이라는 보장은 없습니다..