얼마 전 HP Threat Research Blog의 연구원들은 야생 RATDispenser에서 새로 발견된 것에 대해 보고했습니다.. 이 애매한 JavaScript 로더는 정보 도용자와 원격 액세스 트로이 목마를 배포합니다. (쥐). 맬웨어를 전달하는 동안 보안 제어를 성공적으로 피합니다..

이 RAT 디스펜서는 MaaS(Malware-as-a-Service) 비즈니스 모델로 작동할 수 있습니다.

이 RAT 디스펜서가 배포하는 다양한 맬웨어 제품군은 공격자가 서비스로서의 맬웨어 비즈니스 모델을 적용한다고 생각하게 합니다.. 잠재적인 공격자가 지하 시장에서 무료로 구매하거나 다운로드할 수 있는 많은 분산 맬웨어 제품군. 그리고 그 모든 페이로드는 공격자가 피해자를 제어할 수 있게 해주는 RAT였습니다.’ 장치 및 정보 도용. 전체적으로, 연구원 이 RAT Dispenser에 의해 배포된 8개의 악성코드군 식별.

일반적으로 공격자는 JavaScript를 사용합니다. 악성 코드 손상된 장치에 대한 제어를 설정하는 2차 맬웨어를 실행하기 전에 시스템에서 초기 발판을 확보하기 위해. 보고서에서 연구원들은 이 특정 RAT 디스펜서가 배포한 맬웨어 제품군에 대해 논의했습니다.. 그들은 RATs Dispenser의 감염 사슬을 분석하고 그 작업을 탐지하고 차단할 수 있는 다양한 탐지 기회를 제안했습니다.. 또한 연구원들은 네트워크 방어자가 이 악성코드를 탐지하고 분석할 수 있도록 YARA 규칙과 Python 추출 스크립트를 공유했습니다..

팀이 분석한 155 멀웨어 샘플

모든 것의 155 그들이 찾은 스크립트를 사용하여 악성 코드 샘플:

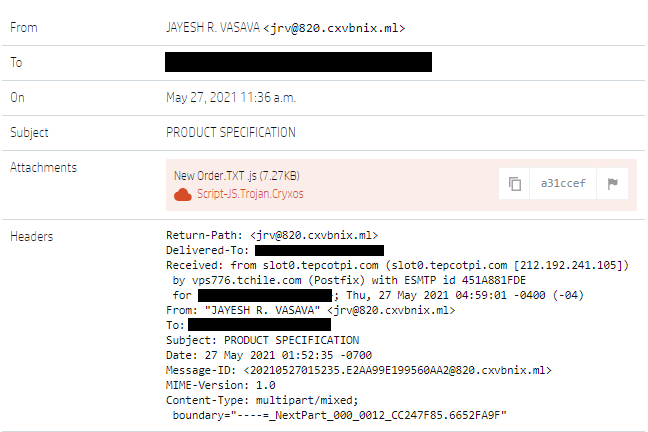

감염 사슬은 다음을 포함하는 이메일로 시작됩니다. 악성 첨부 파일. 예를 들어 사용자가 클릭한 주문에 대한 주문 내용을 확인하기 위해 주문에 대한 편지를 받을 수 있습니다.. 그리고 그것은 파일의 실행이 시작될 때입니다. 연구팀은 네트워크 방어자들에게 VBScript 또는 JavaScript를 사용하여 실행 가능한 이메일 첨부 파일 형식을 차단하도록 조언합니다., 예를 들면. 맬웨어 실행 중단은 Windows 스크립트 호스트를 비활성화하여 수행할 수 있습니다. (WSH) 또는 JavaScript 파일에 대한 기본 파일 처리기를 변경하고 디지털 서명된 스크립트만 실행하도록 허용.

연구원들은 8개의 분산 멀웨어를 식별했습니다.

이 RAT Dispenser가 배포하는 맬웨어 유형을 식별하기 위해 연구원은 관찰을 추적하는 서명을 작성했습니다.. Formbook을 전달한 다양한 악성코드 중, 정보 도둑과 키로거. 다른 유형 포함 Remcos,스트랫, WSHRAT, 팬더 도둑, 애드윈드, GuLoader와 Ratty. 그 중에서 가장 자주 관찰된 것은 STRRAT 및 WSHRAT로 다음을 설명했습니다. 81% 분석된 샘플 중. 대조적으로 가장 적게 관찰된 연구자의 이름은 Ratty와 GuLoader입니다..

일부 맬웨어 RAT Dispenser는 Formbook 및 Panda Stealer와 같은 것만 다운로드했지만 다른 일부는 대부분 삭제되었습니다.. 또한 연구원들은 일부 배포된 맬웨어에 대해 몇 마디 제공했습니다.. 그들은 STRRAT이 원격 액세스가 가능한 Java RAT라고 썼습니다., 키로깅 및 자격 증명 도용 기능 및 전문가가 2020년 중반에 처음으로 이를 감지했습니다.. WSHRAT, Houdini라는 이름도 사용됩니다., 에서 처음 감지된 VBS RAT입니다. 2013. 둘 다 일반적인 RAT 기능이 있습니다.. 그들에게 가장 흥미로운 것은 Panda Stealer입니다.. 이 새로운 악성코드군은 4월에 나타났습니다. 2021 암호화폐 지갑을 대상으로. GuLoader는 다양한 RAT를 다운로드하여 실행하며 Ratty는 Java로 작성된 오픈 소스 RAT입니다..

마지막에 연구원들은 JavaScript가 Microsoft Office 아카이브 및 문서보다 덜 일반적인 맬웨어 파일 형식이라고 덧붙였습니다., 바이러스 백신 소프트웨어가 이를 제대로 감지하지 못함. 실제로 그들은 탐지율을 분석하고 다음과 같은 결과를 얻었습니다. 11% 바이러스 백신 엔진에 의해, 또는 8개의 엔진.