그 이후로 알려진 Qbot 뱅커 유포자 2009 다른 이메일 캠페인 시작, 약간의 혁신으로.

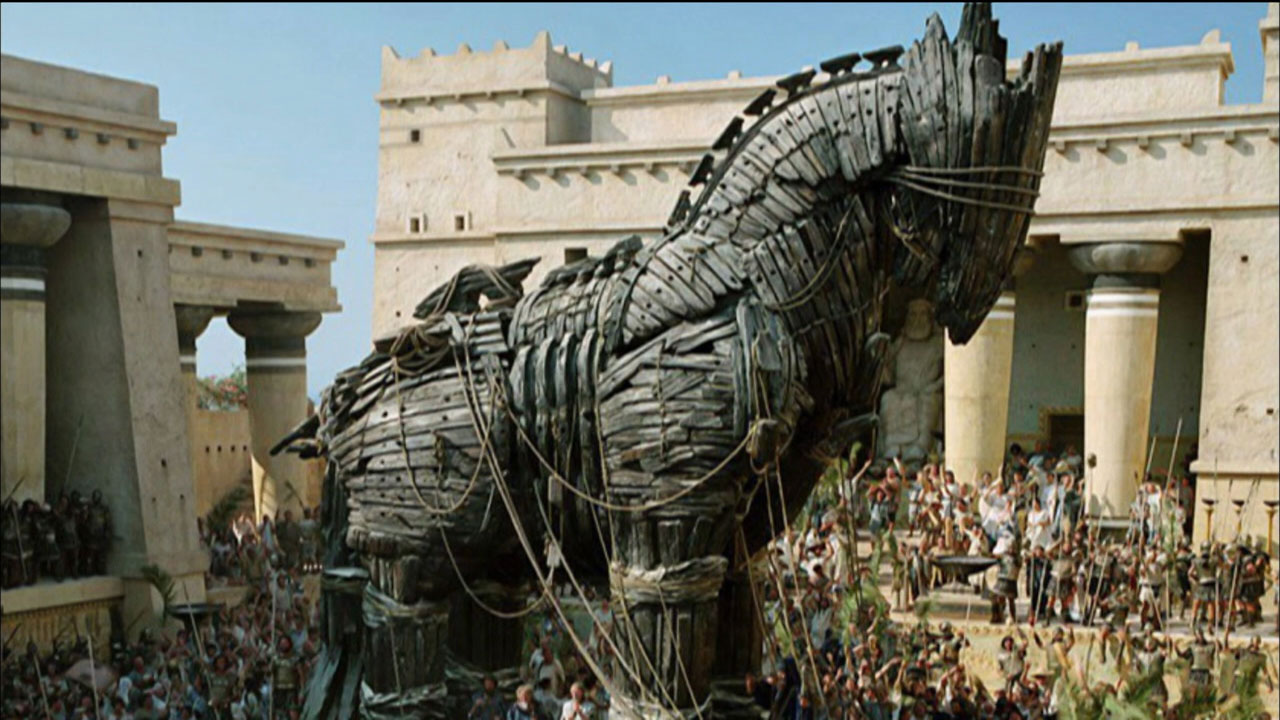

이자형미국의 특수작전 지휘 전문가 자스크 회사는 침입자가 현재 기존 전자 서신을 사용하여 맬웨어 메시지를 마스킹하고 있음을 확인했습니다..잠재적 인 피해자가 이미 보낸 메일에 실제 답변에 삽입 된 Windows 용 트로이 목마 바이러스 다운로드시 하이퍼 링크. JASK 알림에 따르면, 이메일은 기존 이메일 대응 지점에 내장됩니다.. 이를 통해 대상의 경계를 완화하고 스팸 보호를 우회할 수 있습니다..

"이 이메일은 안티스팸 게이트웨이에 의해 차단되지 않았습니다.. 기존 이메일 스레드에 대한 상황 인식 대상 응답이었습니다.,"라고 Greg Longo는 썼습니다., JASK의 선임 위협 분석가, 이메일 기반 인터뷰에서.

그는 또한 그러한 공격의 목적이 기밀 금융 정보를 훔치는 것이라고 덧붙였습니다., 백 계정 자격 증명 포함.

감염은 다음 알고리즘에 의해 발생합니다.. Microsoft Visual Basic Scripting Edition을 제공하는 Microsoft OneDrive 파일의 링크와 함께 낚시 편지 도착 (VB스크립트) 압축된 ZIP 아카이브. 이 아카이브가 열려 있는 경우, 공격은 합법적인 BITSAdmin Windows 유틸리티를 시작합니다.. 이, 나아가서, 해커의 서버에서 Qbot «augus.png» 맬웨어 프로그램을 업로드하는 데 사용되는 또 다른 Windows 유틸리티인 Wscript.exe를 활성화합니다..

이 트릭은 현재 수명이 긴 Trojan Qbot 전달에 적용되었습니다., 또한 ~으로 알려진 칵봇 과 핑크슬립봇. 은행 계좌에 액세스하기 위해 데이터를 훔치는 데 특화된 트로이 목마는 사이버 범죄자를 돕습니다. 10 연령. 그 인기는 이동식 공유 미디어 장치를 통해 자신을 재생산하는 능력에 기여합니다., 및 다형성 – 바이러스 백신 보호를 우회할 수 있는 프로그램 코드의 지속적인 변경.