중국 기업의 전문가 KnownSec 404 이 개발의 IoT - 검색 엔진 ZoomEye, 오라클 웹 로직에서 발견 된 위험한 취약점.

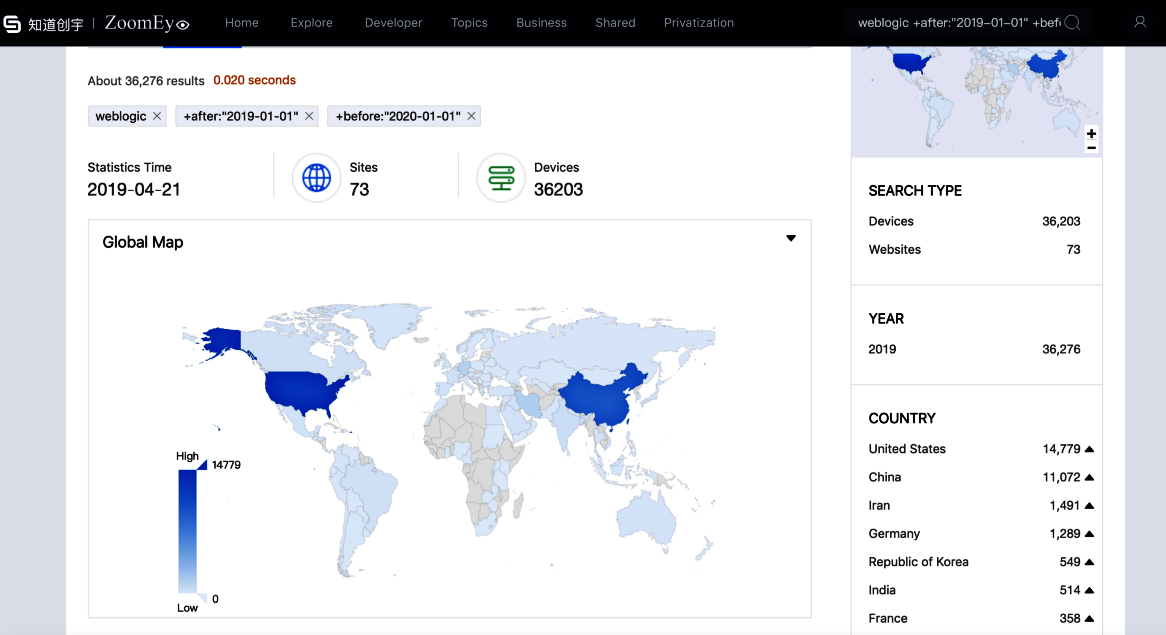

에이에 ccording 확대하기, 인터넷에서 이상을 발견 할 수있다 36 000 새로운 문제 뒤에 취약 가능한 웹 로직 서버. 그들 중 대부분은 미국과 중국에있는.연구진은 설명,버그 실행 구성 요소 WLS9_ASYNC 모든 서버 오라클 웹 로직에 대한 위험과-WSAT을 WLS 있음. 두번째 보호 용액 중에 첫 번째 구성 요소는 비동기 작업에 필요한. 어떤 보정을 사용할 수 있습니다 아직, 기술적 인 세부 사항을 공개하지만 취약점을 쓰지 않는다 전문가들은 직렬화와 연결 허가없이 어떤 명령의 실행을 달성 원격 해커를 가능하게한다 (특별한 HTTP 요청의 사용과).

예방 조치를 권장으로 하나 그들을 완전히 삭제하고 WebLogic 서버를 다시 시작하여 문제가 구성 요소를 제거, 또는 요청을 금지하는 규칙을 만들 / _async / * 및 / WLS-wsat / *.

다른 회사의 확인에서 인터넷 보안 전문가, 취약점 공격에서 정말입니다 (해커는 이미 그것에 대해 알고있다) 공격은 웹 로직 서버의 취약한 부분으로 스캔하고 버그를 악용하려는 시도를 테스트로 제한됩니다으로 해커는 조사하지만. 침입자는 서버에서 발생하는 악성 코드에 시도하거나 다른 악성 작업에 사용하지 마십시오.

36 000 새로운 문제 뒤에 취약 가능한 웹 로직 서버, ZoomEye에 따르면.

운수 나쁘게, 이 상황은 오래 지속되지 않습니다, 기업의 환경에서 강력하고 매우 인기로 오라클 웹 로직 서버는 오랜 시간 동안 침입자에 대한 바람직한기도왔다. 예를 들면, 십이월에 2018 이상 오라클 웹 로직 서버에서 풍부한 인터넷 사기꾼을 광산을 숨겨 때의 경우 고정 된 $226 000.

생산자는 취약점에 대해 고객에게 알려 왔지만, 오라클은 지난 주 분기 별 패치 세트 출시, 그래서, 몇 달 만에 도착과 함께 새로운 버그에 대한 패치.

시간으로이 경고가 발행, 공식 여전히는 해당 수정 사항을 공개하지 않았다, 이는 "0일"취약점입니다. 공격자는 원격으로 허가없이 명령을 실행하기 위해이 취약점을 악용 할 수 있습니다, - KnownSec보고 404 전문가.

벌레는 수신 된 식별자 CNVD-C-2019-48814.