360 Netlab 전문가 발견 새로운, Fiberhome 라우터를 공격 매우 이례적인 봇넷 Gwmndy.

티그는 봇넷 매우 느리게 성장하고있다 – 하루 만에, 만 200 장치가 추가되고."가능한 한 많은 희생자를 감염하려고하는 일반적인 봇넷과 달리, 이것은 하나의 새로운 로봇을 검색 중지, 확보 200 하루에. 자신의 창조자는 양에 만족 것 같다, 아마 "무엇을위한 충분한 프록시 그를 제공, - 연구자는 말했다.

봇넷의 두 번째 구별되는 특징은 목적이다. 대부분의 봇넷과 달리, 그것은 DDoS 공격에 대한도 사용되지 않습니다, 도 암호화 도둑에 대한, 도 스팸에 대한, 도 도둑질 정보.

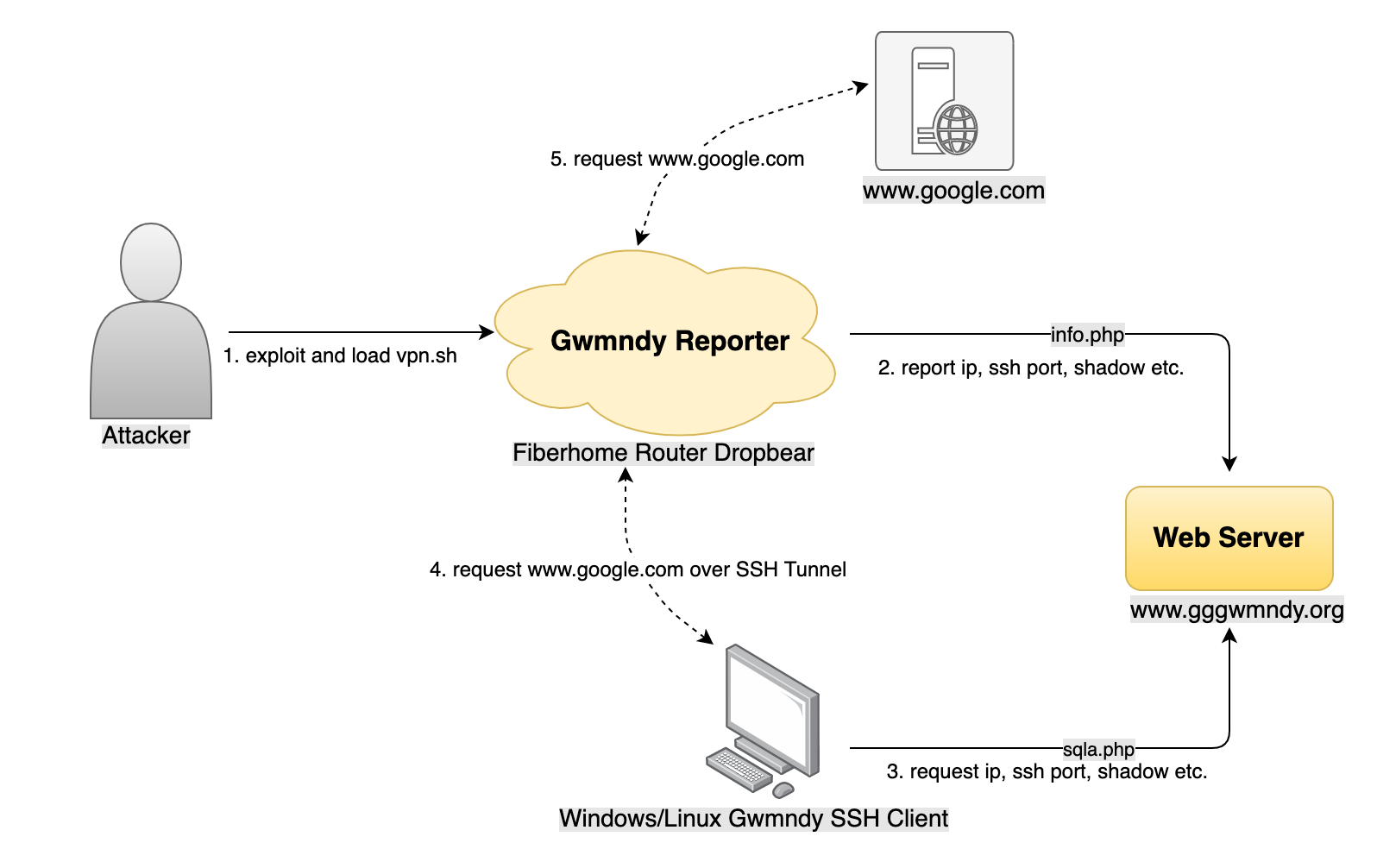

이 SSH 터널링을위한 프록시 호스트로 변신 있도록 봇넷의 유일한 목적은 라우터의 설정을 변경하는 것입니다. 그 운영이 필요한 이유는 분명하지 않다.

라우터를 감염, 공격자는 이전에 알려지지 않은 Gwmndy 소프트웨어를 사용. 감염은 ELF 형식의 실행 파일을 사용하여 발생, 많은 표준 방법 중 하나를 사용하여 장치에 도달하는.

"우리는 어떻게 Gwmndy 스프레드를 보지 않았다, 그러나 우리는 "일부 Fiberhome 라우터가 풍부 취약점에 매우 약한 암호를 사용하고있는 것을 알고있다, - 연구진은 설명했다.

장치에 한 번, 악성 코드는 백도어를 설치합니다, 또한 동적 포트 포워딩 로컬 SOCKS5 서비스를위한 SSH 터널을 만들어. 연구자들에 따르면,, 프록시와 같은 악성 코드의 연기는 드문 경우입니다.

또한 읽기: 은행 트로이 TrickBot의 새로운 버전은 Windows Defender를 "개막"

일부 악성 프로그램은 C에 연결하기 위해 프록시 또는 TOR을 사용&C 서버, 다른 사람은 프록시없이 일반 텍스트로 데이터를 전송하면서. 하나, 악성 코드, 이는 그 자체로는 프록시와 함께 다운로드 다른 프로그램에서 사용할 수 있습니다, 세심한 관심을받을 권리가, 전문가 주장.

360 Netlab 전문 팁

우리는 특히 정기적 인 방식으로 Fiberhome 라우터 소프트웨어 시스템을 업데이트하는 가정 광대역 사용자 추천, 라우터 웹 복잡한 로그인 자격 증명을 설정.