트렌드 마이크로 전문가들은 새로운 봇넷을 발견, 안드로이드 디버그 브리지의 오픈 디버그 포트를 통해 모바일 장치를 공격 (ADB), 뿐만 아니라 SSH와에서 known_hosts의 목록을 사용하는 등.

에이lthough ADB는 대부분의 안드로이드 기기에 기본적으로 사용되지 않습니다, 아직 활성화 ADB와 함께 판매되는 일부 기기 (대부분의 경우에 포트 5555)."이 공격은 열린 ADB 포트는 기본적으로 인증이없는 방법을 활용", - 보고서 트렌드 마이크로 전문가.

결과, 인증되지 않은 공격자가 원격으로 취약한 장치에 연결하고 ADB 명령 쉘에 대한 액세스 권한을 얻을 수 있습니다, 일반적으로 설치하고 응용 프로그램을 디버깅하는 데 사용되는.

불러 오기, 전문가들은 이전에 유사한 봇넷을 발견했다 삼위 일체, Fbot 과 ADB.Miner, 이는 또한 학대 ADB 기능.

이제 트렌드 마이크로의 연구원들은 새로운 모바일 봇넷이 이미 확산 것을 작성 21 세계 각국, 하지만 해당 사용자의 대부분이 한국 출신.

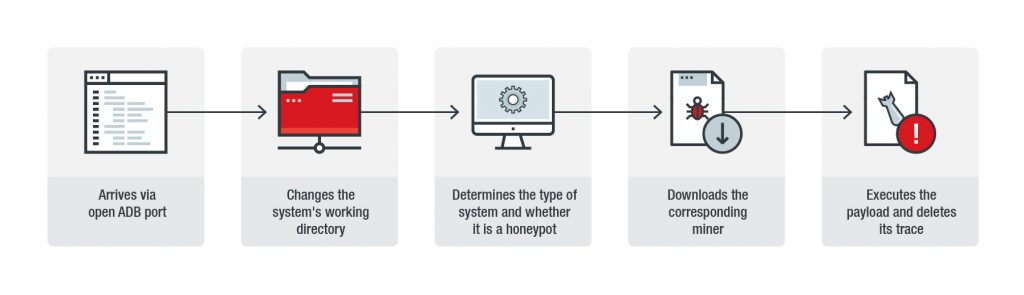

공격의 첫 번째 단계에서, 악성 코드는 ADB를 사용할 수있는 장치에 연결, 및 변경에 작업 디렉토리 데이터 / 지역 / tmp를. 다음 것, 악성 코드가 통제 된 환경에 보안 전문가 여부를 가지고 있다면 그것을 연구하고 확인합니다. 모든 순서에있는 경우, 같이 wget 또는 curl 명령을 사용하여 악성 코드 다운로드 페이로드.

이 경우 페이로드는 세 가지 광부 중 하나입니다, 이는 악성 코드는 시스템의 제조 업체입니다 사람을 기준으로 선택됩니다, 어떤 아키텍처하면 사용된다, 프로세서와 어떤 하드웨어의 종류. 그 위에, 광업 활동을 최적화하기 위해, 악성 코드는 대상 컴퓨터의 메모리를 "펌프", 에서는 hugepages 포함.

보다 나쁜, 악성 코드는 웜의 잠재력을 가지고 있으며, SSH를 통해 확산. 그건, SSH를 통해 원래의 피해자 시스템에 연결된 모든 시스템은 가능성의 "로 저장된알려진 장치".

“는 "공지 된 장치"인 것은 시스템은 초기 키 교환 이후에 추가적인 인증없이 다른 시스템과 통신 할 수 있다는 것을 의미, 즉, 간주 각 시스템은 안전합니다. 확산 메커니즘의 존재는 "이 악성 코드는 SSH 연결을 만드는 널리 사용되는 과정을 남용 할 수 있다는 것을 의미 할 수있다, – 트렌드 마이크로에보고.

ADB는 관리자와 개발자를위한 유용한 기능이지만, 사용할 수 ADB는 장치와 위협에 연결된 그 노출 될 수 있음을 기억하는 것이 중요하다.

사용자는 불법 암호 화폐 채굴 활동과 봇넷 방어를 위해 다른 모범 사례를 따를 수 있습니다, 등:

- 확인 및 보안을 강화하기 위해 필요한 경우 기본 설정을 변경

- 사용 가능한 패치를 장치 펌웨어 업데이트 및 적용

- 방법을 알고 있다는 공격자는 악성 코드의 이러한 유형의 확산을 사용하고 그들에 대하여 방어를 재봉