암호화폐에 관심이 있다면 다음 정보가 확실합니다.. 사이버 보안 연구원들은 Discord에서 특히 암호화폐 커뮤니티를 대상으로 하는 새로운 종류의 암호화폐에 대해 경고합니다.. 그들은 DeFi와 같은 커뮤니티에서 이 맬웨어의 레이더 아래에 있다고 말합니다., NFT와 Crypto는 최근 표적으로 보였습니다.. 이 모든 암호화폐에서 조금 떨어진 사람들에게 NFT는 대체 불가능한 토큰을 의미합니다.. 이 용어는 블록체인 기술에 저장된 데이터에 대한 소유권을 부여하는 고유한 토큰을 나타냅니다.. 몇 년 전 전체 산업은 다음 이상의 추정 가치로 크게 성장했습니다. $2.5 일조.

Discord의 사람들이 가짜 메시지를 받기 시작했습니다.

업계 사람들은 Discord를 사용합니다., 그룹 채팅 플랫폼, 채팅에 참여하고 서로에게 개인적으로 메시지를 보낼 수 있는 곳. 이 캠페인이 Babadeda라는 이름의 전문가를 배치하는 암호 (크립터가 사용하는 러시아어 자리 표시자). 서명 기반 바이러스 백신 솔루션을 쉽게 우회할 수 있습니다.. 최근 캠페인에서 공격자는 Babadeda를 사용하여 RAT를 전달했습니다., 정보 도용자 및 LockBit 랜섬웨어까지.

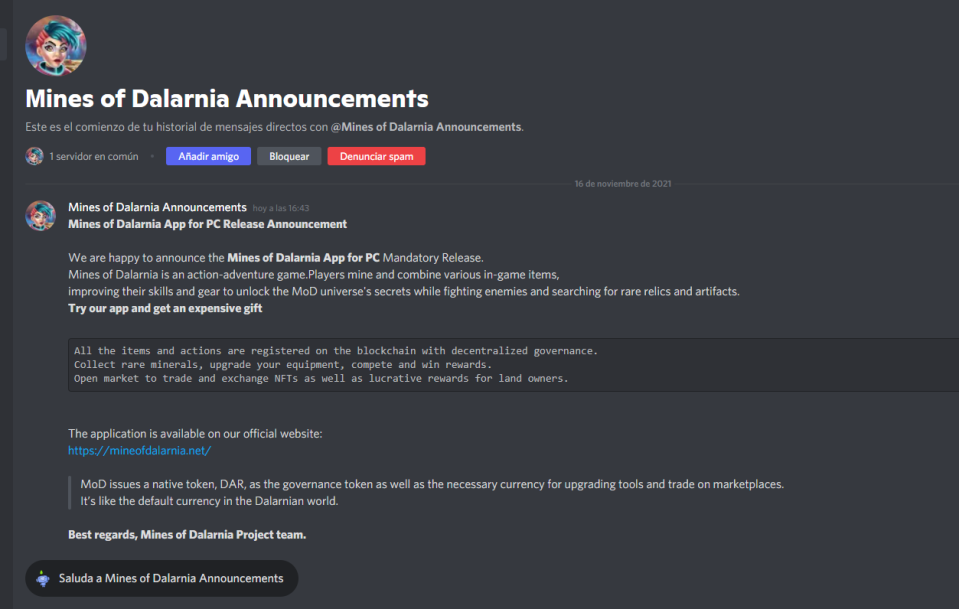

캠페인에서 위협 행위자가 생성한 디스코드 봇 계정 공식 회사 디스코드 채널에서. 그들은 의심스러운 사용자에게 새로운 기능 및/또는 추가 혜택에 대한 사용자 액세스를 제공하는 관련 응용 프로그램을 다운로드하도록 초대하는 비공개 메시지를 보냈습니다.. 많은 사람들이 그러한 메시지가 회사에서 보낸 것처럼 보였기 때문에 합법적인 것으로 믿었습니다.. 그 메시지에 포함된 URL 사용자를 가짜 사이트로 안내합니다.. 사용자가 악의적인 설치 프로그램을 다운로드할 정도로 모든 것이 조정되었습니다.. 그 안에 무엇이 보이겠습니까 – 스파이웨어, 랜섬웨어 또는 백도어 – 도둑만 안다.

위협 행위자는 모든 것이 합법적으로 보이도록 추가 조치를 취했습니다.

배우는 모든 것이 합법적으로 보이도록 추가 조치를 취했습니다.. 그리고 그 중에는 :

사용자가 악성 설치 프로그램을 다운로드하면 실행이 시작되고 압축 파일을 다음 디렉터리 경로 중 하나에 있는 상당히 합법적인 IIS Application Health Monitor라는 이름의 새로 완료된 폴더에 복사합니다.:

기음:\사용자\앱데이터로컬

기음:\사용자\AppDataRoaming

크립토에 대한 약간의 기술적 세부 사항

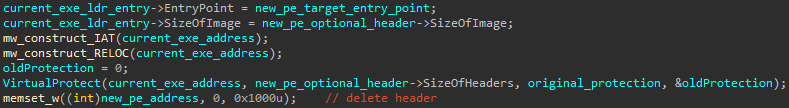

설치 프로그램은 다른 무료 또는 오픈 소스 응용 프로그램 관련 파일과 함께 악성 파일을 복사합니다.. 크립토가 파일을 삭제한 후 기본 실행 파일을 통해 실행이 시작됩니다.. 이 단계에서 사용자가 프로그램이 백그라운드에서 비밀리에 실행되는 동안 프로그램이 실패했다고 생각하도록 가짜 응용 프로그램 오류 메시지가 나타납니다.. 함수의 코드를 자세히 조사한 결과 사이버 보안 전문가는 실제 DLL 로딩 코드보다 훨씬 길다는 것을 발견했습니다.. 이것은 실제 의도를 난독화하고 탐지를 어렵게 만들기 위해 특별히 수행되었습니다.. 다음 단계에서는 추가 파일 내에서 실행됩니다., 일반적으로 PDF 또는 XML 파일입니다.. 그러나 사이버 보안 전문가는 PNG와 같은 파일의 사용도 보았습니다., 텍스트 또는 자바스크립트. 그런 다음 하나의 게시물에 담기에는 너무 긴 복잡한 일련의 작업을 따릅니다..

결론적으로 우리는 짧을 것입니다. 마지막 단계는 새로 주입된 PE의 가져오기 주소 테이블과 재배치 테이블을 수정하는 것입니다.. 그리고 멀웨어는 원래 명령줄 인수를 사용하여 새로 삽입된 PE의 진입점으로 점프합니다..