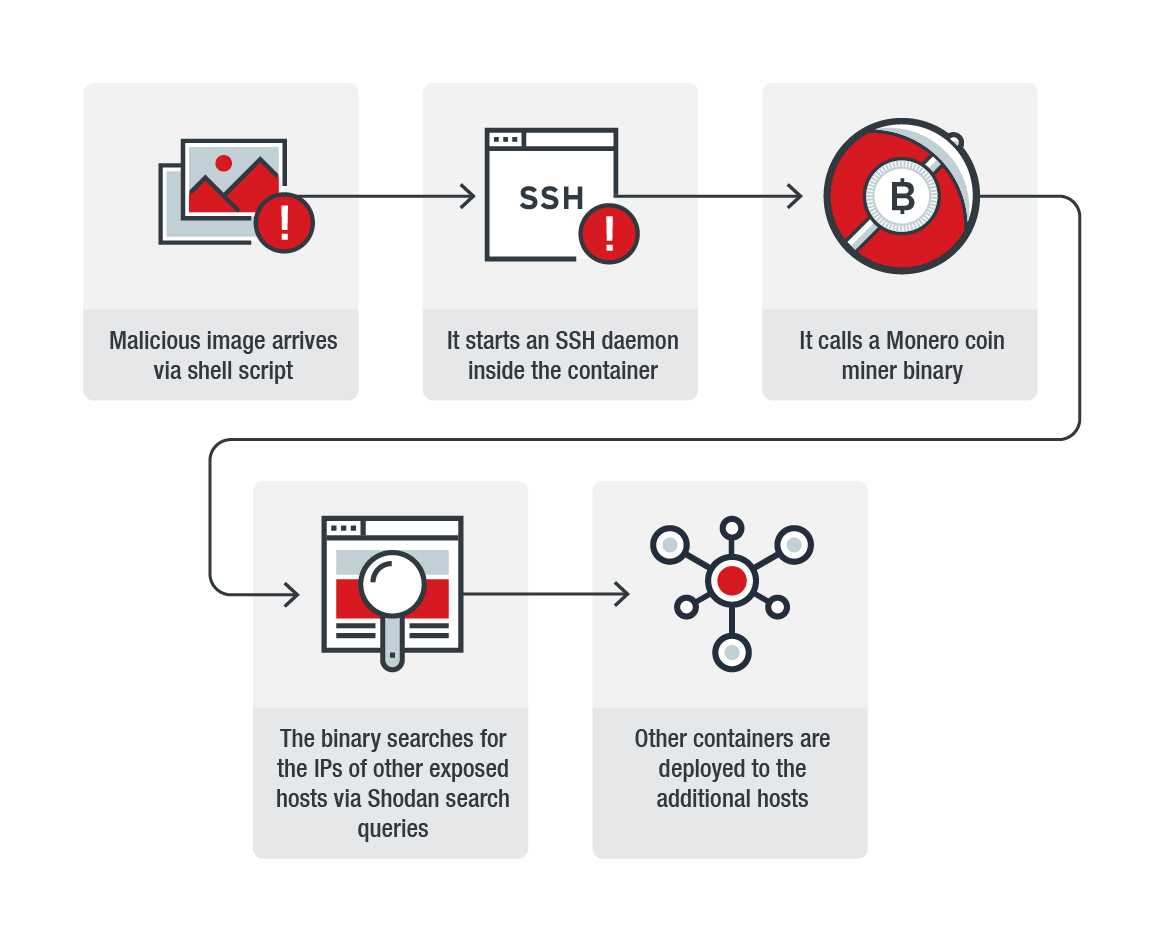

공격자는 공개 API를 도커 설치를위한 인터넷을 검색하고 새로운 희생자의 검색 Shodan를 사용 Monero의 암호 화폐 및 스크립트 광산에 감염된 악성 도커 이미지를 배포하는 데 사용할.

새로운 캠페인에 의해 발견되었다 트렌드 마이크로 암호화 광부와 악의적 인 이미지 후 연구자들은 트랩 설치 중 하나에로드 된.

"로그를 분석하고 트래픽 데이터와 허니팟에서 오는으로, 우리는 컨테이너가 공중에서 온 것을 알게 (따라서 접근) 도커 허브 저장소 zoolu2 이름. 저장소의 내용을 확인하고 다운로드시, 우리는 사용자 정의 만든 껍질로 구성된 9 개 개의 이미지를 포함 발견, 파이썬 스크립트, 구성 파일, 뿐만 아니라 Shodan 및 암호 화폐 마이닝 소프트웨어 바이너리 ", - inTrend 마이크로 말했다.

전문가에 따르면, 공격자는의 열린 포트와 취약한 호스트를 찾기 위해 스크립트를 사용하여 2375, 무력을 사용하여 해킹, 다음 악성 용기를 설치.

의 전문가를 설명하고있는 바와 같이 알리바바 클라우드 보안 팀, 사람도 공격을 기록, 잘못 구성 도커 원격 API는 부두 노동자의 데이터에 대한 무단 액세스를 사용할 수 있습니다, 도난 또는 서버를 통해 중요한 정보 또는 제어의 차단의 변경.

공격자는 부두 노동자 호스트에서 명령을 실행할 오픈 API를 사용, 그들이에 그들에 의해 제어 저장소에서 이미지를 사용하여 새로 컨테이너를 관리하거나 만들 수 있도록 도커 허브.

트렌드 마이크로의 전문가들은 이러한 저장소 중 하나를 추적 관리. 가명을 가지고있는 사용자 zoolu2 그것을 소유, 및 저장소 자체는 9 개 개의 이미지를 포함, 사용자 정의 쉘 쉘 포함, 파이썬 스크립트, 구성 파일, 뿐만 아니라 Shodan 스크립트와 암호 화폐 마이닝 소프트웨어와 같은.

공개 API에 대한 호스트 "와 도커 명령을 사용하여"악성 도커 이미지를 확인하는 스크립트를 사용하여 자동으로 배포됩니다 " (우편 / 용기 / 몹시 떠들어 대다) 원격으로 악성 컨테이너를 만들 수 있습니다. 같은 스크립트는 공격자 "원격 통신을위한 SSH 데몬을 실행, - 정보 트렌드 마이크로 전문가.

다음 것, 암호화 라이너 새로운 취약한 호스트를 검색하는 동시에 출시 스캔 과정. Iplist.txt 파일은 피해자의 목록이 포함되어 있습니다’ IP 주소 중복 검사 한 후 C에서 공격자에게 전송 포함&C 서버.

도커 팀은 이미 "악성"저장소를 삭제되었지만, 전문가들은 도커 허브에 다른 유사한 계정이 있다는 것을 말한다, 그들은 삭제하는 경우, 공격자는 새로운 전환된다.

소스: https://blog.trendmicro.com, https://www.alibabacloud.com/blog