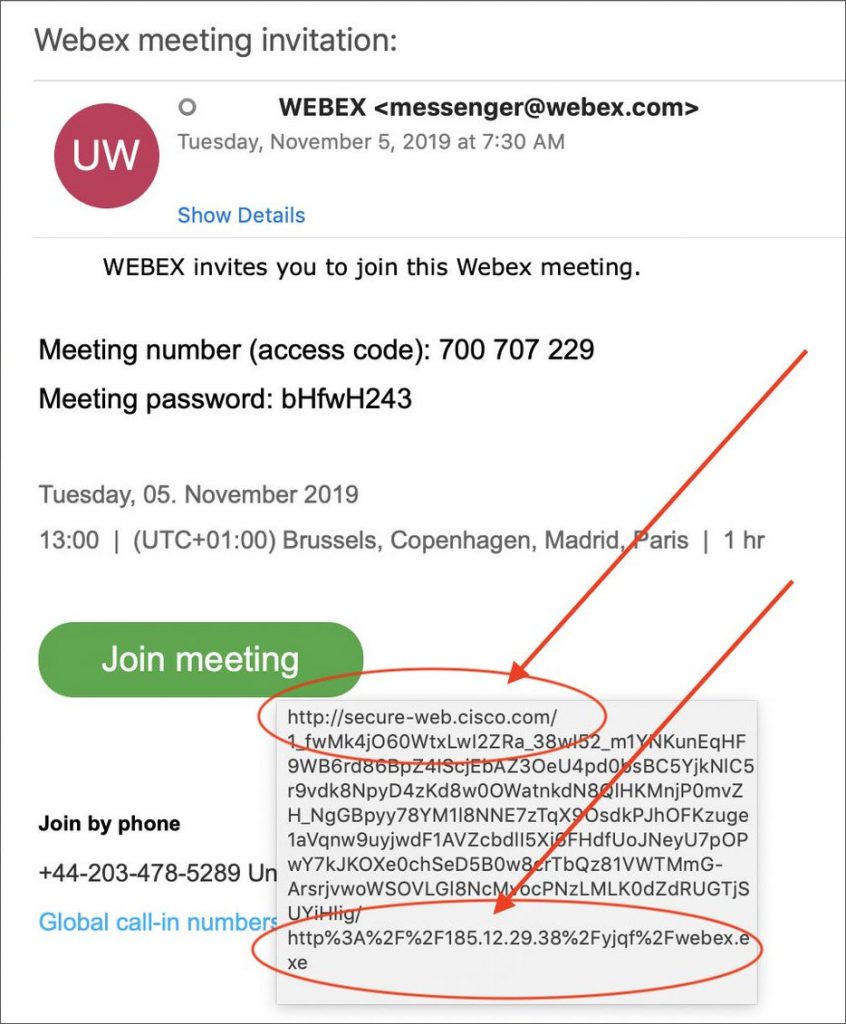

정보 보안 전문가 알렉스 Lanstein는 RAT 트로이의 분포에 대한 원래의 벡터를 발견. 범죄자들은 웹엑스 초대장에 RAT 트로이 목마에 대한 링크를 제공.

기음ybercriminals는 Cisco 웹 사이트에서 감염된 페이지로 열린 리디렉션을 통해 피해자를 리디렉션하여 악성 코드를 제공하는 호스트 가짜의 웹엑스 클라이언트, 온라인 회의 소프트웨어."사용 열린 리디렉션 스팸 URL에 대한 정당성을 추가하고 피해자가 URL을 클릭 것이라는 가능성을 증가. 합법적 인 사이트가 인증되지 않은 사용자가 원하는 것을 다른 사이트로 리디렉션 방문자에게 해당 사이트에 URL을 만들 수 있습니다 때 오픈 리디렉션은 ", - 보고서 알렉스 Lanstein.

공격은 웹엑스 회의에 초대를 포함하는 문자로 시작. 시스템의 공식 사이트는 보낸 사람으로 표시됩니다, 그리고 메시지의 모양은 합법적 인 샘플에 해당. 텍스트는 피해자가 주장 대화에 참여 할 수있는 링크가 포함되어.

사이버 범죄자는 합법적 인 사이트를 통해 타사 리소스에 방문자를 보낼 수있는 개방형 리디렉션 메커니즘을 사용.

가짜 초대장에서 링크가 공식 시스코 도메인을 포함하고 있다는 사실에도 불구하고, 실제로는 침입자 페이지가 열립니다.

"으로 웹엑스는 시스코가 소유, 이 URL의 사용은 쉽게 "그들이 회의에 참가할 때 webex.exe 일반적으로 사용자에 밀려 합법적 인 웹엑스 클라이언트입니다 생각으로 사용자를 속일 수, - 알렉스 Lanstein 글.

피해자는 webex.exe 파일을 다운로드 제공, 회의를 시작하는 가정이 필요, 하나, 대신 유틸리티, 전쟁 지대 트로이 목마, 어느 할:

- 업로드, 삭제 한 파일을 실행;

- 요격 키보드 입력;

- 컴퓨터에 원격 액세스 서비스를 활성화;

- 원격으로 캠코더를 제어;

- 파이어 폭스와 크롬에서 저장 한 비밀번호를 도용.

전문가 정확하게 백도어가 특정 가족에 속하는지 여부를 판별 할 수 없습니다. 일부 서비스는 WarZone로 확인, 다른 사람은 AveMariaRAT의 트로이 목마로 확인. 이 프로그램은 MusNotificationUx 시스템 프로세스에 포함, 사용 가능한 Windows 업데이트의 팝업 통지를 담당하는. 악성 코드는 컴퓨터를 다시 시작한 후에 작업을 계속하기 시작 목록에서 바로 가기를 만듭니다.

또한 읽기: xHelper "삭제가 불가능"트로이 목마는 감염된 45,000 안드로이드 기기

Spamhaus 전문가에 의해 컴파일 된 통계에 따르면, 올해 3 분기에, AveMariaRAT 악성 코드 상단에 끝에서 두 번째 일어났다 20 명령 서버 수의 측면에서 트로이 목마 – 그것은이 19 제어 센터. 자원의 최대 수는 Lokibot 봇넷에, 홀드의 저자 898 범죄 네트워크 노드.

추천:

이 스팸 캠페인을 발생하여 webex.exe을 실행 한 사람은 즉시 감염에 대한 자신의 컴퓨터를 검사한다. 피해자들은 또한 방문하는 사이트에 대한 로그인 정보가 손상되는 것을 가정해야하고, 암호를 즉시 변경해야.

이 스팸 캠페인은 클릭하기 전에 이메일의 URL을 확인하는 다음과 같은 사항을 항상 충분하지 않을 수 있다는 것을 보여.