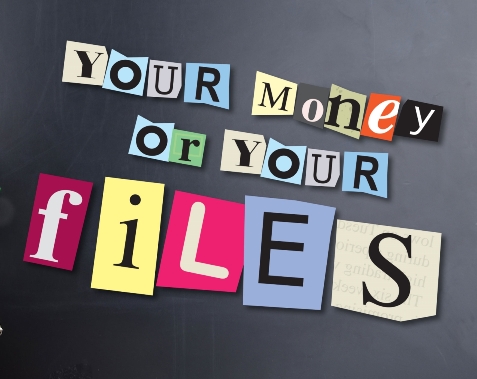

NextCloud usuarios se enfrentaron a un problema grave. Nueva NextCry ransomware ataques NextCloud almacenamiento en la nube y destruye guarda copias de seguridad. De acuerdo con los expertos en seguridad, los sistemas penetra malware a través de una vulnerabilidad recientemente descubierta en el motor de PHP-FPM.

UNAcombate la amenaza reportado visitantes del foro BleepingComputer que estaban buscando una manera de recuperar el acceso de sus datos.Como dijo el usuario bajo el xact64 apodo, se dio cuenta de un problema durante la sincronización de la computadora portátil con almacenamiento en la nube.

Me di cuenta de inmediato que mi servidor han pirateado y los ficheros han sido cifrada. Lo primero que hice fue tirar hacia abajo el servidor para limitar el daño que se está haciendo (solamente 50% de mis archivos han sido cifrados)”, - dijo xact64.

Detrás de sus ojos, los archivos correctos comenzó a cambiar a las copias cifradas. El usuario apresuradamente desconectado, pero la mitad del contenido fue bloqueado.

Los investigadores que estudiaron el malware llamaron NextCry – esta extensión recibe archivos cifrados. El programa es una secuencia de comandos de Python compilado en un archivo ejecutable ELF (Este formato se utiliza en sistemas UNIX).

leer también: Ransomware atacó a dos empresas españolas: Internet local es presa del pánico como durante los días WannaCry

Una vez en el ordenador de la víctima, NextCry encuentra la carpeta de sincronización con el almacenamiento NextCloud, elimina las carpetas de datos de origen de la máquina y cifra la copia nube. Como resultado, archivos afectados se descargan en lugar de los originales, como en el caso de xact64.

experto ransomware Michael Gillespie Said NextCry procesa los archivos de la víctima utilizando un algoritmo AES.

“Al término de cifrado, El programa también codifica el contenido con el estándar Base64, que no es típico de este tipo de malware”, – También se señaló Michael Gillespie.

Para los archivos de desbloqueo, criminales piden 0.025 BTC. Se observa que la cartera especificado por los atacantes todavía está vacío.

Después de examinar los mensajes de los usuarios afectados, BleepingComputer expertos sugirieron que NextCry explota la vulnerabilidad propia de NextCloud. Esto se evidencia por el hecho de que los infecta de malware protegidos repositorios con la última versión del software.

La posterior investigación permitió a los desarrolladores para rastrear el origen de la infección a la vulnerabilidad del motor de PHP-FPM, en la que algunos servidores están ejecutando NGINX. De acuerdo con la prensa, a finales del mes de octubre, representantes NextCloud advirtieron de un error de RCE que está presente en la configuración básica de su producto. Esta solución se basa en una versión vulnerable de PHP-FPM.

Mitigación

Los desarrolladores dijeron que la amenaza afectada sólo una pequeña fracción de los servidores. Enviaron a los administradores una notificación acerca de la necesidad de actualizar el ensamblaje de PHP a v.7.3.11 / 7.2.24, dado que por el momento no hay decodificador para NextCry, Sólo una actualización puede proteger los datos del usuario.