Brandneu, extrem unsichere Kryptowährung miner Virus wurde tatsächlich von Sicherheits Wissenschaftler entdeckt. die Malware, namens Vcc2.exe Eine Auswahl an Möglichkeiten, Ziel Opfer verunreinigen Verwendung. Der Hauptpunkt hinter dem Vcc2.exe-Miner besteht darin, Cryptocurrency-Miner-Aktivitäten auf den Computersystemen von Zielen zu verwenden, um Monero-Symbole bei Ausgaben der Opfer zu erhalten. The result of this miner is the elevated electrical power costs as well as if you leave it for longer periods of time Vcc2.exe may even harm your computers elements.

Vcc2.exe: Verteilungsmethoden

Das Vcc2.exe Malware-Anwendungen 2 popular approaches which are utilized to infect computer system targets:

- Payload Lieferung mittels Vor-Infektionen. If an older Vcc2.exe malware is deployed on the victim systems it can immediately upgrade itself or download and install a newer variation. Dies ist möglich, den integrierten Update-Befehl, der die Freigabe erhält. This is done by attaching to a particular predefined hacker-controlled web server which supplies the malware code. The downloaded and install infection will certainly obtain the name of a Windows service and also be positioned in the “%System% temp” Standort. Crucial residential properties and operating system setup data are altered in order to allow a relentless and silent infection.

- Software Ausnutzen von Sicherheitslücken. The latest variation of the Vcc2.exe malware have actually been found to be brought on by the some exploits, Volks anerkannt in der Ransomware-Attacken verwendet werden. Die Infektionen werden durchgeführt, durch offene Dienste gezielt den TCP-Port. Die Streiks werden von einem Hacker gesteuerte Struktur automatisiert die für sucht, ob der Port offen ist. If this condition is fulfilled it will scan the solution and also retrieve information concerning it, einschließlich jeder Art von Ausführung und Anordnung Daten. Exploits and popular username as well as password combinations might be done. When the make use of is set off versus the prone code the miner will be deployed in addition to the backdoor. Diese präsentiert die eine doppelte Infektion.

Besides these approaches other approaches can be utilized as well. Miners can be dispersed by phishing e-mails that are sent in bulk in a SPAM-like way and rely on social engineering techniques in order to confuse the sufferers right into believing that they have gotten a message from a legitimate solution or company. The infection files can be either directly connected or placed in the body contents in multimedia web content or message links.

The bad guys can additionally develop harmful touchdown web pages that can pose vendor download and install web pages, software program download websites as well as other regularly accessed places. When they utilize similar seeming domain to reputable addresses and also safety and security certificates the users may be pushed into connecting with them. Manchmal nur öffnen sie die Bergmann-Infektion auslösen können.

Another approach would certainly be to use haul carriers that can be spread utilizing the above-mentioned methods or using data sharing networks, BitTorrent ist ein von einem der am meisten bevorzugt denjenigen,. It is regularly made use of to distribute both genuine software program and documents and also pirate content. 2 der prominentesten Streckenanbieter sind die folgenden:

Other methods that can be taken into consideration by the criminals consist of using web browser hijackers -dangerous plugins which are made suitable with one of the most popular web browsers. They are uploaded to the pertinent repositories with fake individual reviews and also programmer qualifications. Oft können die Zusammenfassungen enthalten Screenshots, videos as well as fancy summaries promising excellent attribute enhancements and also performance optimizations. Nonetheless upon installation the habits of the impacted internet browsers will certainly transform- users will certainly discover that they will be rerouted to a hacker-controlled touchdown page and also their setups might be modified – die Standard-Startseite, Online-Suchmaschine und neue Registerkarten Webseite.

Vcc2.exe: Analyse

The Vcc2.exe malware is a timeless case of a cryptocurrency miner which depending on its configuration can trigger a wide array of unsafe activities. Its main objective is to carry out complicated mathematical tasks that will make use of the readily available system sources: Zentralprozessor, GPU, Speicher und auch Festplattenbereich. The way they operate is by connecting to an unique server called mining swimming pool where the called for code is downloaded and install. Sobald eine der Aufgaben heruntergeladen wird es sicherlich gleichzeitig gestartet werden, zahlreiche Fälle kann weg sein, wenn. When a given task is finished one more one will certainly be downloaded in its location and also the loop will continue up until the computer is powered off, wird die Infektion von oder eine zusätzliche vergleichbare Gelegenheit auftritt losgeworden. Kryptowährung werden zu den kriminellen Controller vergeben (Hacker-Gruppe oder ein einsames cyber) gerade in ihre Geldbörsen.

An unsafe attribute of this category of malware is that examples such as this one can take all system sources and also virtually make the sufferer computer system unusable till the hazard has been entirely removed. Most of them include a consistent installment which makes them truly hard to get rid of. Diese Befehle werden sicherlich Änderungen zu Alternativen machen, arrangement documents and Windows Registry values that will certainly make the Vcc2.exe malware start immediately when the computer system is powered on. Access to healing menus and also alternatives might be obstructed which provides several hands-on elimination guides practically ineffective.

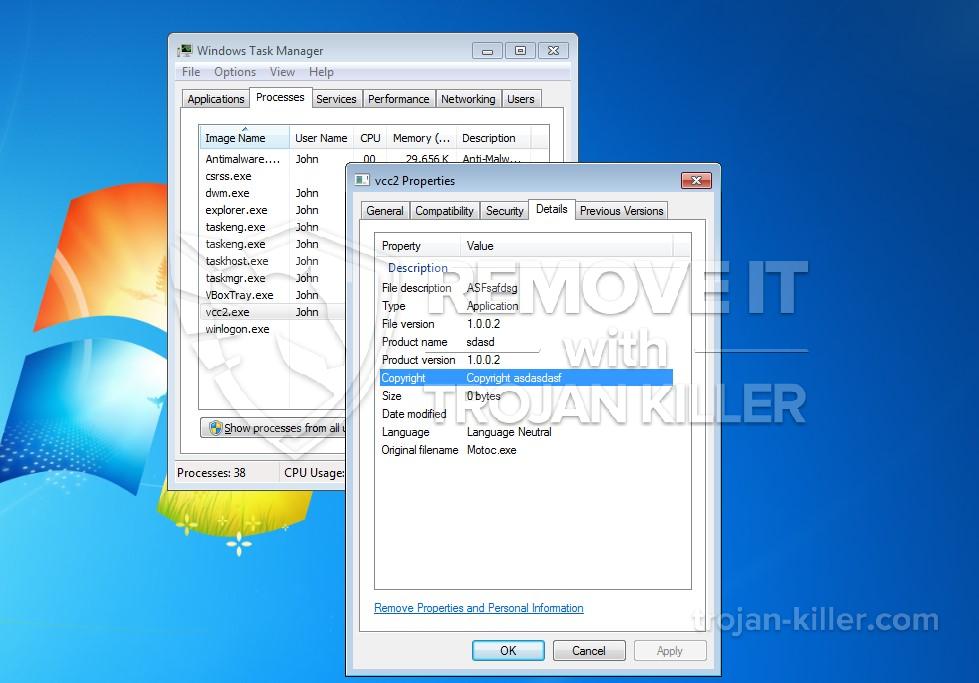

Diese spezielle Infektion wird sicherlich eine Windows-Lösung für sich selbst einrichten, complying with the performed security analysis ther complying with activities have been observed:

. Während der miner Verfahren kann die zugehörige Malware Verbindung zu bereits Windows-Dienste sowie von Drittanbietern laufen montiert Anwendungen. By doing so the system managers might not notice that the resource load comes from a different process.

| Name | Vcc2.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Vcc2.exe |

Diese Art von Malware-Infektionen sind besonders effizient bei der Ausführung erweiterter Befehle, wenn sie so konfiguriert sind. They are based on a modular structure permitting the criminal controllers to manage all kinds of dangerous habits. Zu den beliebten Beispielen ist die Modifikation der Windows-Registrierung – adjustments strings associated by the operating system can create significant efficiency disturbances and also the failure to accessibility Windows solutions. Depending on the scope of changes it can likewise make the computer entirely pointless. Andererseits kann die Manipulation von Registrierungswerten, die zu von Drittanbietern eingerichteten Anwendungen gehören, diese sabotieren. Einige Anwendungen können zu kurz zusammen zu starten, während andere unerwartet stoppen arbeiten.

This specific miner in its present version is concentrated on mining the Monero cryptocurrency containing a customized version of XMRig CPU mining engine. If the campaigns show effective after that future versions of the Vcc2.exe can be released in the future. Da die Malware nutzt Software-Anwendung susceptabilities Ziel-Hosts verunreinigen, es kann Bestandteil einer unsicheren Koinfektion mit Ransomware und Trojaner sein.

Elimination of Vcc2.exe is strongly suggested, because you risk not only a huge electrical energy expense if it is operating on your PC, but the miner might additionally carry out other unwanted tasks on it as well as even damage your PC completely.

Vcc2.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Vcc2.exe

SCHRITT 5. Vcc2.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Vcc2.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Vcc2.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Vcc2.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Vcc2.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Vcc2.exe”.