Ein neuer, wirklich gefährlich Kryptowährung Bergmann-Virus wurde von Schutz Forscher identifiziert. die Malware, namens Uihost64.exe can contaminate target victims utilizing a range of means. Der wichtigste Punkt hinter dem Uihost64.exe Bergmann ist zu Kryptowährung miner Aktivitäten auf den Computern von Zielen, um Monero Symbole auf Ziele Ausgaben verwenden zu erwerben. The end result of this miner is the elevated electricity bills and if you leave it for longer time periods Uihost64.exe might even harm your computers parts.

Uihost64.exe: Verteilungsmethoden

Das Uihost64.exe Malware verwendet zwei prominente Techniken, die verwendet werden, Computersystemziele zu infizieren:

- Payload Lieferung mit Vor-Infektionen. If an older Uihost64.exe malware is deployed on the target systems it can instantly upgrade itself or download and install a more recent variation. Dies ist über den integrierten Update-Befehl möglich, die den Start bekommt. Dies wird durch das Anbringen an einen bestimmten vordefinierten Hacker-kontrollierten Server durchgeführt, die den Malware-Code bietet. Das heruntergeladene Virus wird sicherlich den Namen eines Windows-Dienstes erhalten sowie in die gestellt werden “%System% temp” Standort. Wichtige Gebäude sowie laufende Systemanordnungsdokumente werden geändert, um eine konsistente sowie stille Infektion zu ermöglichen.

- Software Ausnutzen von Sicherheitslücken. The latest variation of the Uihost64.exe malware have been found to be brought on by the some ventures, weithin anerkannt für in der Ransomware Streiks genutzt wird. Die Infektionen werden durch Targeting offene Dienste durch den TCP-Port erfolgen. Die Streiks werden von einem Hacker-kontrollierten Rahmen automatisiert die darauf abzielt, ob der Port offen ist. Wenn diese Bedingung erfüllt ist, scannt es den Dienst und stellt Informationen darüber wieder her, bestehend aus beliebigen Versions- sowie Arrangementdaten. Ventures und beliebte Benutzernamen und auch Passwort-Kombinationen kann getan werden,. Wenn die Manipulation gegen den anfälligen Code verursacht wird, wird der Miner sicherlich zusammen mit der Hintertür eingesetzt. Dies wird sicherlich die eine doppelte Infektion bieten.

Neben diesen Methoden können auch andere Strategien verwendet werden. Miner können durch Phishing-E-Mails verbreitet werden, die SPAM-artig massenhaft versendet werden und auch auf Social-Engineering-Tricks setzen, um den Opfern vorzutäuschen, dass sie eine Nachricht von einem seriösen Dienst oder Unternehmen erhalten haben. Die Infektionsdateien können entweder direkt verbunden oder in die Körpermaterialien von Multimedia-Inhalten oder Nachrichten-Weblinks eingefügt werden.

Die Bösewichte können außerdem zerstörerische Landing-Webseiten erstellen, die Anbieter-Download-Webseiten darstellen können, Software-Download-Portale und auch verschiedene andere häufig besuchte Orte. Wenn sie eine vergleichbar klingende Domain mit seriösen Adressen und Sicherheitszertifikaten verwenden, können die Kunden direkt davon überzeugt werden, mit ihnen zu kommunizieren. Manchmal öffnen sie einfach die Bergmann-Infektion aktivieren.

Eine andere Technik wäre die Verwendung von Nutzlastträgern, die unter Verwendung dieser Ansätze oder über Netzwerke zur gemeinsamen Nutzung von Daten verteilt werden können, BitTorrent ist ein von einem der prominentesten. Es wird regelmäßig verwendet, um sowohl legitime Software als auch Dateien und Raubkopien zu verbreiten. Zwei der am meisten bevorzugten Streckenanbieter sind die folgenden:

Andere Techniken, die von Kriminellen in Betracht gezogen werden können, umfassen die Verwendung von Webbrowser-Hijackern – gefährliche Plugins, die für die am meisten bevorzugten Internetbrowser geeignet sind. Sie werden mit gefälschten Benutzerreferenzen und Designer-Anmeldeinformationen an die entsprechenden Repositories übermittelt. Oft können die Zusammenfassungen enthalten Screenshots, Videos sowie komplizierte Beschreibungen, die fantastische Attributverbesserungen und Effizienzoptimierungen versprechen. Trotzdem ändern sich nach der Ratenzahlung die Gewohnheiten der betroffenen Internetbrowser- Kunden werden sicherlich feststellen, dass sie auf eine von Hackern kontrollierte Touchdown-Webseite umgeleitet werden und ihre Einstellungen geändert werden können – die Standard-Webseite, Suchmaschine und neue Registerkarten Webseite.

Uihost64.exe: Analyse

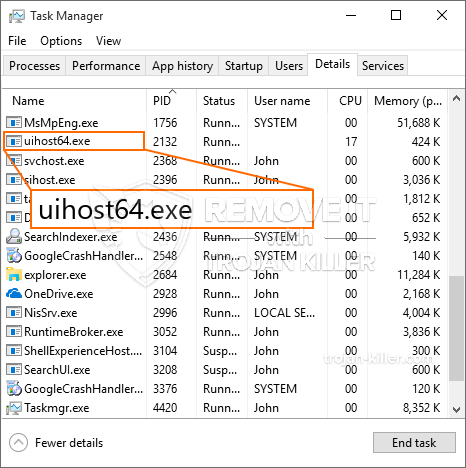

The Uihost64.exe malware is a timeless instance of a cryptocurrency miner which depending upon its arrangement can trigger a wide variety of unsafe actions. Its major objective is to carry out complex mathematical jobs that will certainly make the most of the readily available system sources: Zentralprozessor, GPU, Speicher sowie Festplattenbereich. The means they operate is by attaching to an unique web server called mining swimming pool where the called for code is downloaded and install. So schnell, wie eine der Aufgaben heruntergeladen wird, wird es sofort gestartet werden, zahlreiche Fälle können so schnell ausgeführt werden wie. When a given job is completed one more one will be downloaded in its area and the loophole will proceed up until the computer is powered off, Die Infektion wird beseitigt oder ein weiteres ähnliches Ereignis tritt ein. Kryptowährung werden zu den kriminellen Controller vergeben (Hacker-Team oder ein einsames cyber) direkt an ihren Geldbeutel.

An unsafe quality of this classification of malware is that samples like this one can take all system resources as well as almost make the target computer system unusable till the danger has actually been entirely removed. Die meisten von ihnen verfügen über ein konsistentes Setup, das das Entfernen wirklich schwierig macht. Diese Befehle werden sicherlich Modifikationen auch Optionen machen, configuration files and Windows Registry values that will make the Uihost64.exe malware begin instantly when the computer system is powered on. Access to recuperation food selections and also alternatives might be obstructed which makes numerous hands-on removal guides almost pointless.

Diese bestimmte Infektion Konfiguration sicherlich eine Windows-Lösung für sich, adhering to the conducted safety and security evaluation ther complying with activities have actually been observed:

. Während des Miner-Vorgangs kann die zugehörige Malware eine Verknüpfung zu aktuell ausgeführten Windows-Lösungen und installierten Anwendungen von Drittanbietern herstellen. By doing so the system administrators might not notice that the resource lots originates from a different process.

| Name | Uihost64.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Uihost64.exe |

Diese Art von Malware-Infektionen sind speziell zuverlässig bei der Durchführung anspruchsvoller Befehle, wenn so einrichten. Sie basieren auf einer modularen Struktur basiert die kriminellen Controller ermöglicht alle Arten von gefährlichen Gewohnheiten zu koordinieren. Zu den bevorzugten Beispielen ist die Änderung der Windows-Registrierung – Änderungen Saiten durch das Betriebssystem verbunden sind, können erhebliche Effizienz Störungen sowie die Unfähigkeit, Zugänglichkeit Windows-Lösungen verursachen. Je nach Umfang der Änderungen kann es auch das Computersystem macht völlig sinnlos. Auf der anderen Seite Manipulation von worths Registry auf jede Art von Drittanbietern einrichten gehörenden Anwendungen können sie untergraben. Einige Anwendungen könnten zu kurz vollständig einzuführen, während andere unerwartet Arbeits beenden können.

Dieser bestimmte Bergmann in seiner bestehenden Variation auf Bergbau die Kryptowährung Monero konzentriert, um eine veränderte Version mit der XMRig CPU-Mining-Maschine. If the campaigns verify successful then future variations of the Uihost64.exe can be introduced in the future. Da die Malware macht Ziel-Hosts Verwendung von Software-Anwendung susceptabilities zu infizieren, es kann Bestandteil einer gefährlichen Koinfektion mit Ransomware und Trojaner sein.

Removal of Uihost64.exe is highly advised, gegeben, dass Sie die Chance, nicht nur eine große elektrische Energie Rechnung zu nehmen, wenn Sie es auf Ihrem PC läuft, noch der Bergmann kann auch verschiedene andere unerwünschte Aktivitäten auf sie ausführen und auch Ihren PC dauerhaft beschädigen.

Uihost64.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Uihost64.exe

SCHRITT 5. Uihost64.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Uihost64.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Uihost64.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Uihost64.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Uihost64.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Uihost64.exe”.