Ein neuer, wirklich gefährlich Kryptowährung Bergmann-Infektion wurde von Sicherheits Forscher entdeckt tatsächlich worden. die Malware, namens UcSvc.exe kann Zielkranke mit einer Auswahl von Mitteln kontaminieren. Die Hauptidee hinter dem UcSvc.exe-Miner besteht darin, Cryptocurrency-Miner-Aufgaben auf den Computern der Opfer zu verwenden, um Monero-Symbole auf Kosten des Ziels zu erhalten. Das Endergebnis dieses Miners sind die erhöhten Stromkosten und wenn Sie es für längere Zeit verlassen, kann UcSvc.exe auch Ihre Computersystemteile beschädigen.

UcSvc.exe: Verteilungsmethoden

Das UcSvc.exe Malware nutzt 2 populäre Verfahren, die Verwendung von Computersystemziele bestehen verunreinigen:

- Payload Lieferung mittels Vor-Infektionen. Wenn eine ältere UcSvc.exe-Malware auf den betroffenen Systemen veröffentlicht wird, kann sie sich sofort selbst aktualisieren oder eine neuere Version herunterladen und installieren. Dies ist durch den integrierten Update-Befehl möglich, der die Freigabe erhält. Dies wird durch eine Verbindung zu einem bestimmten vordefinierten Hacker-kontrollierten Server durchgeführt, die den Malware-Code bieten. Der heruntergeladene und installierte Virus wird sicherlich den Namen einer Windows-Lösung erhalten und in der “%System% temp” Standort. Wichtige Heime und auch laufende Anlagendokumente werden verändert, um eine unnachgiebige und auch stille Ansteckung zu ermöglichen.

- Software Ausnutzen von Sicherheitslücken. Die neueste Version der UcSvc.exe-Malware wurde tatsächlich gefunden, um durch einige Exploits verursacht zu werden, allgemein anerkannt für die in den Ransomware Griffe genutzt wird. Die Infektionen werden durch Targeting offene Dienste über den TCP-Port erfolgen. Die Streiks werden von einem Hacker gesteuerte Struktur automatisiert die für sucht, ob der Port offen ist. Wenn dieses Problem erfüllt ist, wird der Dienst gescannt und Informationen darüber erhalten, bestehend aus beliebigen Variationen sowie Rüstdaten. Ventures sowie populäre Benutzernamen und Passwort-Kombinationen kann getan werden,. Wenn die Verwendung von gegen den verwundbaren Code aktiviert ist, wird der Miner zusammen mit der Hintertür freigelassen. Dies wird sicherlich die eine doppelte Infektion bieten.

Neben diesen Techniken können auch andere Methoden verwendet werden. Miner können durch Phishing-E-Mails verbreitet werden, die en gros SPAM-artig verschickt werden, sowie auf Social-Design-Techniken angewiesen sind, um die Betroffenen so zu verwirren, dass sie eine Nachricht von einer echten Lösung oder einem echten Unternehmen erhalten haben. Die Virendokumente können entweder direkt angebracht oder in den Hauptinhalt in Multimedia-Material oder Nachrichten-Weblinks platziert werden.

Die Gesetzesbrecher können auch bösartige Touchdown-Seiten erstellen, die Download- und Installationsseiten von Lieferanten darstellen können, Software-Download-Websites sowie verschiedene andere häufig zugegriffen Standorte. Wenn sie ähnlich klingende Domainnamen wie seriöse Adressen und auch Sicherheitszertifizierungen verwenden, können die Personen gezwungen werden, mit ihnen in Kontakt zu treten. In einigen Fällen einfach öffnen sie die Bergmann-Infektion auslösen können.

Ein weiterer Ansatz wäre der Einsatz von Nutzlastträgern, die mit den oben genannten Methoden oder über Document-Sharing-Netzwerke verbreitet werden können, BitTorrent ist ein von einem der prominentesten. Es wird häufig verwendet, um sowohl legitime Software als auch Daten sowie Raubkopien zu verbreiten. 2 eines der am meisten bevorzugten Nutzlast Service-Provider sind die folgenden:

Verschiedene andere Techniken, die von den Gesetzesbrechern in Betracht gezogen werden können, umfassen die Verwendung von Webbrowser-Hijackern - schädlichen Plugins, die mit den bekanntesten Internetbrowsern kompatibel gemacht werden. Sie werden mit gefälschten Einzelbewertungen und auch Programmiererqualifikationen in den entsprechenden Repositories veröffentlicht. In vielen Fällen können die Zusammenfassungen aus Screenshots bestehen, Videos und ausgeklügelte Zusammenfassungen, die fantastische Attributverbesserungen und auch Leistungsoptimierungen versprechen. Dennoch ändern sich bei der Installation die Gewohnheiten der beeinflussten Webbrowser- Kunden werden sicherlich feststellen, dass sie auf eine von Hackern kontrollierte Touchdown-Webseite umgeleitet werden und auch ihre Einstellungen geändert werden können – die Standard-Webseite, Online-Suchmaschine und auch brandneue Registerkarten Seite.

UcSvc.exe: Analyse

Die UcSvc.exe-Malware ist eine traditionelle Situation eines Kryptowährungs-Miners, der aufgrund seiner Anordnung eine Vielzahl schädlicher Aktivitäten verursachen kann. Sein Hauptziel ist es, komplizierte mathematische Aufgaben zu lösen, die sicherlich von den verfügbaren Systemressourcen profitieren werden: Zentralprozessor, GPU, Speicher sowie Festplattenbereich. Die Methode, die sie funktionieren, besteht darin, sich mit einem speziellen Webserver namens Mining Swimming Pool zu verbinden, wo der aufgerufene Code heruntergeladen wird. So schnell, wie eine der Aufgaben heruntergeladen wird, wird es gleichzeitig begonnen werden,, mehrere Instanzen können gleichzeitig ausgeführt werden. Wenn eine bestimmte Aufgabe abgeschlossen ist, wird sicherlich eine zusätzliche heruntergeladen und an ihrer Stelle installiert, und das Schlupfloch wird sicherlich fortgesetzt, bis der Computer ausgeschaltet wird, wird die Infektion oder ein vergleichbarer Anlass geschieht losgeworden. Kryptowährung wird sicherlich zu den kriminellen Controller vergeben (Hacker-Gruppe oder eine einzelne cyber) direkt an ihre Geldbörsen.

Ein schädliches Merkmal dieser Malware-Klassifizierung ist, dass Beispiele wie dieses alle Systemquellen nehmen und den betroffenen Computer praktisch unbrauchbar machen können, bis die Gefahr tatsächlich vollständig beseitigt ist. Die meisten von ihnen verfügen über eine unerbittliche Rate, die es wirklich schwer macht, sie loszuwerden. Diese Befehle werden Änderungen an Boot-Optionen machen, Setup-Dokumente und auch Windows-Registrierungswerte, die dazu führen, dass die UcSvc.exe-Malware sofort beginnt, wenn das Computersystem eingeschaltet wird. Der Zugang zur Auswahl an Nahrungsergänzungsmitteln sowie Alternativen könnte behindert sein, was zahlreiche handbetriebene Entfernungsanleitungen fast sinnlos macht.

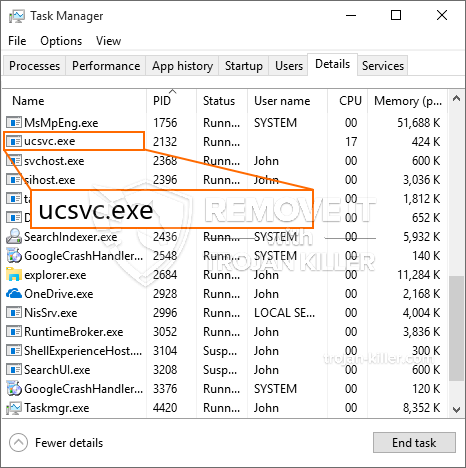

Diese spezifische Infektion Konfiguration Windows-Dienst für sich selbst, Einhaltung der durchgeführten Sicherheitsbewertung oder Einhaltung von Aktivitäten tatsächlich eingehalten wurden:

. Während der Miner-Operationen kann sich die verbundene Malware mit bereits laufenden Windows-Lösungen und auch von Drittanbietern bereitgestellten Anwendungen verbinden. Auf diese Weise entdecken die Systemmanager möglicherweise nicht, dass die Quellchargen aus einem anderen Prozess stammen.

| Name | UcSvc.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware um UcSvc.exe zu erkennen und zu entfernen |

Diese Art von Malware-Infektionen sind besonders zuverlässig bei fortgeschrittenen Befehle Ausführen, wenn so einrichten. Sie basieren auf einem modularen Rahmen auf der Grundlage der kriminellen Controller ermöglicht alle Arten von schädlichen Gewohnheiten orchestrieren. Eines der beliebtesten Beispiele ist die Einstellung der Windows-Registrierung – Anpassungen Saiten durch das Betriebssystem verbunden sind, können erhebliche Effizienz Störungen auslösen und den Fehler auch Windows-Dienste zugreifen. Je nach Umfang der Anpassung kann es ebenfalls der Computer völlig unbrauchbar machen. Auf der anderen Seite Manipulation von Werten Registry von Drittanbietern kommen installierten Anwendungen können sie untergraben. Einige Anwendungen könnten zu kurz vollständig zu starten, während andere möglicherweise unerwartet beendet können Arbeits.

Diese besondere Bergmann in seiner vorliegenden Variante konzentriert sich die Monero Kryptowährung auf Extrahieren einer modifizierten Version von XMRig CPU-Mining-Maschine mit. Wenn die Kampagnen danach wirksam werden, können zukünftige Versionen von UcSvc.exe in Zukunft veröffentlicht werden. Da die Malware nutzt Software-Schwachstellen Ziel-Hosts zu infizieren, es kann Bestandteil einer gefährlichen Koinfektion mit Ransomware und Trojaner sein.

Das Entfernen von UcSvc.exe wird dringend empfohlen, weil Sie die Chance, nicht nur eine große elektrische Stromrechnung nehmen, wenn es auf Ihrem Computer ausgeführt wird, doch der Bergmann könnte auch verschiedene andere unerwünschte Aufgaben auf sie durchführen und schädigen auch Ihren Computer dauerhaft.

UcSvc.exe Entfernungsprozess

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Schaltfläche zum Entfernen von UcSvc.exe

SCHRITT 5. UcSvc.exe entfernt!

Video Guide: So verwenden Sie GridinSoft Anti-Malware zum Entfernen von UcSvc.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “UcSvc.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “UcSvc.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “UcSvc.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “UcSvc.exe”.