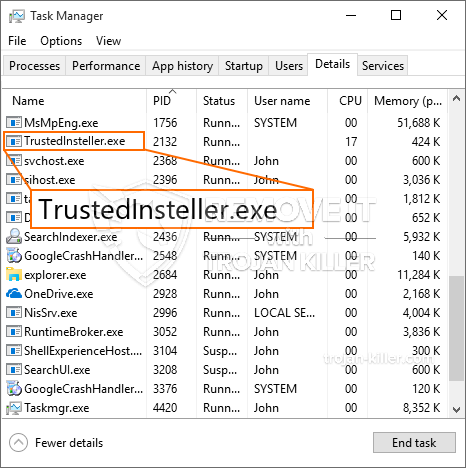

Ein neuer, extrem unsichere Kryptowährung miner Virus wurde tatsächlich von Sicherheits Wissenschaftler entdeckt. die Malware, namens TrustedInsteller.exe kann eine Reihe von Methoden unter Verwendung verunreinigt Ziel Erkrankten. The main idea behind the TrustedInsteller.exe miner is to employ cryptocurrency miner activities on the computers of targets in order to acquire Monero symbols at sufferers cost. The result of this miner is the raised electrical energy costs and also if you leave it for longer amount of times TrustedInsteller.exe might even harm your computer systems parts.

TrustedInsteller.exe: Verteilungsmethoden

Das TrustedInsteller.exe Malware nutzt 2 bevorzugte Techniken, die verwendet werden, um das Computersystem Ziele zu infizieren:

- Payload Lieferung durch Vor-Infektionen. If an older TrustedInsteller.exe malware is released on the sufferer systems it can instantly update itself or download a newer version. Dies ist möglich, den integrierten Upgrade-Befehl, der den Start erwirbt. Dies erfolgt durch Verknüpfung mit einem bestimmten vordefinierten, von Hackern kontrollierten Server, der den Malware-Code bereitstellt. Die heruntergeladene Infektion wird sicherlich den Namen einer Windows-Lösung erhalten und auch in der positioniert werden “%System% temp” Bereich. Notwendige Heim- und Betriebssystemdokumente werden transformiert, um eine unerbittliche und stille Infektion zu ermöglichen.

- Software-Programm Ausnutzen von Sicherheitslücken. The latest variation of the TrustedInsteller.exe malware have actually been located to be brought on by the some exploits, allgemein bekannt für die Verwendung von in der Ransomware Streiks gemacht wird. Die Infektionen werden durch Targeting offene Dienste über den TCP-Port erfolgen. Die Angriffe werden von einem Hacker-kontrollierten Rahmen automatisiert die für sucht, ob der Port offen ist. Wenn diese Bedingung erfüllt ist, überprüft es die Lösung und stellt Informationen darüber wieder her, einschließlich einer beliebigen Version und auch Setup-Informationen. Ventures sowie prominente Benutzername und auch Passwort-Kombinationen durchgeführt werden können. Wenn die Manipulation gegen den Risikocode aktiviert wird, wird der Miner zusammen mit der Hintertür freigegeben. Diese präsentiert sicherlich die eine Doppelinfektion.

Neben diesen Ansätzen können auch verschiedene andere Strategien verwendet werden. Miner können durch Phishing-E-Mails verbreitet werden, die in SPAM-ähnlicher Weise massenhaft versendet werden, und auf Social-Design-Tricks angewiesen sein, um die Opfer so zu verwirren, dass sie glauben, dass sie eine Nachricht von einer legitimen Lösung oder einem legitimen Unternehmen erhalten haben. Die Infektionsdaten können entweder direkt angebracht oder in den Körperinhalt von Multimedia-Material oder Nachrichten-Weblinks eingefügt werden.

Die Bösewichte können außerdem zerstörerische Zielseiten erstellen, die Anbieter-Downloadseiten darstellen können, Download-Sites für Softwareanwendungen und verschiedene andere Bereiche, auf die regelmäßig zugegriffen wird. Wenn sie ähnlich klingende Domainnamen zu legitimen Adressen und Schutzzertifikaten verwenden, könnten die Benutzer dazu überredet werden, mit ihnen zu kommunizieren. Manchmal öffnet nur sie können die Bergmann-Infektion aktivieren.

Ein anderes Verfahren wäre die Verwendung von Nutzlastträgern, die unter Verwendung dieser Ansätze oder über Datenaustauschnetzwerke verteilt werden können, BitTorrent gehört zu den beliebtesten. Es wird regelmäßig verwendet, um sowohl seriöse Softwareanwendungen und Dokumente als auch Raubkopien zu verbreiten. 2 einer der prominentesten Nutzlastträger werden nach dem:

Andere Techniken, die von Kriminellen in Betracht gezogen werden können, umfassen die Verwendung von Webbrowser-Hijackern – unsichere Plugins, die für einen der am meisten bevorzugten Internetbrowser geeignet sind. Sie werden mit gefälschten individuellen Zeugnissen und Programmierer-Anmeldeinformationen in die entsprechenden Repositories hochgeladen. In den meisten Fällen können die Beschreibungen von Screenshots bestehen, Videos sowie ausgefeilte Beschreibungen, die großartige Attributverbesserungen und Leistungsoptimierungen fördern. Dennoch auf Setup der Aktionen der betroffenen Browser werden sicherlich ändern- Benutzer werden feststellen, dass sie auf eine von Hackern kontrollierte Zielseite umgeleitet werden und ihre Einstellungen möglicherweise geändert werden – die Standard-Startseite, Internet-Suchmaschine sowie neue Registerkarten Seite.

TrustedInsteller.exe: Analyse

The TrustedInsteller.exe malware is a traditional case of a cryptocurrency miner which depending on its arrangement can create a wide array of dangerous actions. Its primary goal is to do complicated mathematical tasks that will certainly benefit from the readily available system resources: Zentralprozessor, GPU, Speicher und Festplattenspeicher. The way they operate is by linking to an unique web server called mining pool where the required code is downloaded and install. Sobald eine der Aufgaben heruntergeladen wird, wird es gleichzeitig gestartet werden, mehrere Umstände kann weg sein, wenn. When a provided task is completed another one will be downloaded in its place and the loophole will certainly continue up until the computer system is powered off, Die Infektion wird beseitigt oder ein anderes vergleichbares Ereignis tritt auf. Kryptowährung werden zu den kriminellen Controller vergeben (Hacker-Gruppe oder eine einzelne cyber) direkt an ihren Geldbeutel.

An unsafe feature of this group of malware is that examples similar to this one can take all system sources as well as almost make the target computer system unusable till the hazard has been totally removed. Most of them feature a persistent installation which makes them actually challenging to eliminate. Diese Befehle nehmen auch Änderungen vor, configuration data as well as Windows Registry values that will make the TrustedInsteller.exe malware begin immediately once the computer is powered on. Accessibility to recuperation menus and also options may be obstructed which renders lots of manual removal overviews virtually worthless.

Diese bestimmte Infektion wird sicherlich Setup ein Windows-Dienst für sich, following the conducted protection evaluation ther adhering to actions have been observed:

. During the miner operations the linked malware can attach to currently running Windows services as well as third-party set up applications. By doing so the system managers might not see that the source tons originates from a separate procedure.

| Name | TrustedInsteller.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove TrustedInsteller.exe |

Diese Art von Malware-Infektionen ist besonders effektiv bei der Ausführung erweiterter Befehle, wenn sie so konfiguriert sind. They are based on a modular framework enabling the criminal controllers to coordinate all type of dangerous behavior. Unter den prominenten Beispielen ist die Einstellung der Windows-Registrierung – alterations strings associated by the os can create severe performance disturbances as well as the lack of ability to gain access to Windows solutions. Je nach Bereich der Modifikationen kann es auch das Computersystem macht völlig unbrauchbar. On the other hand manipulation of Registry values belonging to any kind of third-party set up applications can undermine them. Some applications may stop working to introduce entirely while others can suddenly quit working.

This particular miner in its current variation is focused on extracting the Monero cryptocurrency containing a changed version of XMRig CPU mining engine. If the projects show successful then future variations of the TrustedInsteller.exe can be released in the future. Da die Malware nutzt Software-Programm susceptabilities Ziel-Hosts verunreinigen, es kann Bestandteil einer unsicheren Koinfektion mit Ransomware und Trojaner sein.

Removal of TrustedInsteller.exe is highly suggested, since you take the chance of not only a huge electricity costs if it is operating on your PC, but the miner might likewise execute various other unwanted activities on it and also even harm your PC permanently.

TrustedInsteller.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove TrustedInsteller.exe

SCHRITT 5. TrustedInsteller.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove TrustedInsteller.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “TrustedInsteller.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “TrustedInsteller.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “TrustedInsteller.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “TrustedInsteller.exe”.