Brandneu, wirklich gefährlich Kryptowährung Bergmann-Infektion wurde von Schutz Forscher fanden heraus, tatsächlich wurden. die Malware, namens Taskconst.exe Eine Auswahl von Methoden Ziel Opfer kontaminieren Verwendung. Das Wesen hinter dem Taskconst.exe Bergmann ist zu beschäftigen Kryptowährung miner Aufgaben auf den Computern der Opfer, um Monero Token auf Ziele Kosten zu erhalten. The result of this miner is the elevated power costs as well as if you leave it for longer time periods Taskconst.exe may also damage your computer systems elements.

Taskconst.exe: Verteilungsmethoden

Das Taskconst.exe Malware-Anwendungen 2 bevorzugt Ansätze, die Verwendung von verunreinigen Computer Ziele gemacht werden:

- Payload Lieferung mit Vor-Infektionen. If an older Taskconst.exe malware is released on the victim systems it can automatically update itself or download and install a more recent version. Dies ist über den integrierten Update-Befehl möglich, die die Freisetzung erhält. Dies wird durch die Verknüpfung zu einem bestimmten vordefinierten Hacker gesteuerten Web-Server durchgeführt, die den Malware-Code gibt. Das heruntergeladene Virus wird den Namen einer Windows-Lösung erhalten sowie in die gestellt werden “%System% temp” Standort. Wichtige Eigenschaften und Laufsystemkonfiguration Dokumente werden transformiert, um eine dauerhafte und auch leise Infektion zu ermöglichen,.

- Software Ausnutzen von Sicherheitslücken. The most recent version of the Taskconst.exe malware have been found to be brought on by the some exploits, weit verstanden in der Ransomware-Attacken genutzt wird. Die Infektionen werden durch Targeting offene Dienste durch den TCP-Port erfolgen. Die Angriffe sind von einem Hacker-gesteuerte Struktur automatisiert, die sucht, wenn der Port offen ist,. Wenn diese Bedingung erfüllt ist, wird es sicherlich den Dienst überprüfen und holen Informationen ein über, bestehend aus irgendeiner Variation und Anordnungsinformationen. Exploits und auch sowie Passwort-Kombinationen bevorzugt Benutzername getan werden könnte. Wenn manipulieren die gegen den anfälligen Code verursacht wird, der Bergmann wird mit der Backdoor-Einsatz entlang. Diese präsentiert sicherlich die eine Doppelinfektion.

Neben diesen Verfahren können verschiedene andere Ansätze zu genutzt werden. Miners kann durch Phishing-E-Mails verteilt werden, der Großhandel in einem SPAM artig ausgesendet werden sowie stützen sich auf sozialen Design-Tricks, um die Betroffene richtig zu denken, zu verwirren, dass sie tatsächlich eine Nachricht von einer seriösen Lösung oder Firma bekommen. Die Virus-Dokumente können entweder direkt an oder in dem Körper Inhalte in Multimedia-Inhalten oder Text Web-Links platziert.

Die Missetäter kann auch schädlich Landung Webseiten entwickeln, die Anbieter herunterladen Web-Seiten ausgeben können, Software-Download-Sites sowie verschiedene andere häufig zugegriffen Standorte. Wenn sie ähnlich klingender Domainnamen zu seriösen Adressen nutzen und auch die Kunden von Sicherheitsbescheinigungen könnten mit ihnen in der Interaktion überzeugt werden. In einigen Fällen öffnet sie nur können die Bergmann-Infektion verursachen.

Eine weitere Technik wäre Nutzlast-Anbieter zu verwenden, die die oben genannten Techniken verteilt werden können unter Verwendung von oder durch gemeinsame Nutzung von Daten-Netzwerken, BitTorrent ist eine von einer der beliebtesten. Es wird regelmäßig zu verteilen sowohl legitime Software-Programm und auch Dokumente sowie Piraten Webinhalte verwendet. 2 der am meisten bevorzugten Payload-Anbieter sind die folgenden:

Verschiedene andere Methoden, die von den Kriminellen in Betracht gezogen werden können, gehören die Verwendung von Internet-Browser-Plugins -dangerous Hijackern, die mit einem der bekanntesten Internet-Browser geeignet gemacht werden. Sie sind mit gefälschten Einzel Zeugnisse sowie Designer Qualifikationen zu den entsprechenden Datenbanken eingereicht. In den meisten Fällen können die Zusammenfassungen von Screenshots aus, Videos und auch Phantasie Beschreibungen ermutigend große Funktionsverbesserungen und Effizienzoptimierungen. Jedoch bei der Installation der Gewohnheiten des betroffenen Internet-Browser verwandeln- Einzelpersonen werden sicherlich feststellen, dass sie zu einem Hacker gesteuerte Landung Webseite und deren Einstellungen geändert werden können umgeleitet werden – die Standard-Webseite, Online-Suchmaschine sowie brandneue Registerkarten Seite.

Taskconst.exe: Analyse

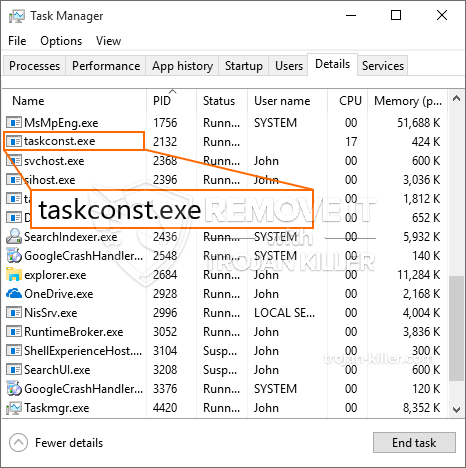

The Taskconst.exe malware is a timeless case of a cryptocurrency miner which depending on its arrangement can trigger a wide variety of dangerous actions. Sein vorrangiges Ziel ist komplizierte mathematische Aufgaben auszuführen, die sicherlich das Beste aus den verfügbaren Systemressourcen machen: Zentralprozessor, GPU, Speicher sowie Festplatte Zimmer. Die Methode, die sie arbeiten, ist durch eine spezielle Web-Server namens Mining Pool Anbringen von wo für Code aufgerufen die heruntergeladen und installiert werden. Sobald eine der Aufgaben heruntergeladen wird, wird es sofort gestartet werden, zahlreiche Umstände können auf einmal durchgeführt werden. Wenn eine gegebene Aufgabe ein anderer abgeschlossen ist, wird sicherlich in seiner Lage heruntergeladen und installiert werden, und auch wird die Lücke sicherlich fortsetzen, bis das Computersystem ausgeschaltet ist, wird die Infektion von oder eine vergleichbaren Veranstaltung findet losgeworden. Kryptowährung werden zu den kriminellen Controller belohnt (Hacker-Team oder eine einzelne cyber) direkt an ihren Geldbeutel.

Eine unsichere Qualität dieser Gruppe von Malware ist, dass Beispiele ähnlich wie dies kann alle Systemquellen nehmen und praktisch auch das Opfer Computersystem unbrauchbar, bis die Gefahr machen sind ganz eigentlich eliminieren. Die meisten von ihnen verfügen über eine persistente Installation, die sie tatsächlich hart macht zu beseitigen. Diese Befehle werden Anpassungen vornehmen, Entscheidungen zu booten, configuration files as well as Windows Registry values that will make the Taskconst.exe malware beginning immediately as soon as the computer system is powered on. Der Zugang zu Rekuperation Nahrungsmittelvorwähleren sowie Alternativen blockiert werden können, die mehrere manuelle Beseitigung macht führt praktisch sinnlos.

Diese spezifische Infektion Anordnung ein Windows-Dienst für sich, ther Einhaltung Aktionen auf die durchgeführten Schutzanalyse Ankleben beobachtet:

. Während der Bergmann-Operationen kann die zugehörige Malware Verbindung zur Zeit Windows-Dienste ausgeführt wird und auch von Drittanbietern einrichten Anwendungen. so dass die Systemmanager sehen vielleicht nicht, dass die Ressource viel stammt aus einem anderen Verfahren, indem Sie.

| Name | Taskconst.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Taskconst.exe |

These kind of malware infections are particularly reliable at performing innovative commands if set up so. They are based on a modular framework allowing the criminal controllers to orchestrate all sort of harmful actions. Eines der bevorzugten Fällen ist die Einstellung der Windows-Registrierung – modifications strings connected by the os can cause significant efficiency disturbances and also the inability to access Windows services. Depending upon the range of modifications it can additionally make the computer completely unusable. Andererseits kann die Manipulation von Registrierungswerten, die zu von Drittanbietern eingerichteten Anwendungen gehören, diese sabotieren. Some applications might fail to introduce entirely while others can all of a sudden quit working.

Dieser spezielle Miner konzentriert sich in seiner bestehenden Variante auf das Extrahieren der Monero-Kryptowährung, einschließlich einer modifizierten Variante der XMRig-CPU-Mining-Engine. If the projects verify effective then future variations of the Taskconst.exe can be launched in the future. Da die Malware Schwachstellen in Softwareanwendungen verwendet, um Zielhosts zu infizieren, es kann als Trojaner auch mit Ransomware-Komponente einer schädlichen Co-Infektion.

Removal of Taskconst.exe is highly advised, because you risk not only a large electrical energy costs if it is working on your PC, yet the miner may additionally perform various other undesirable tasks on it as well as also harm your COMPUTER permanently.

Taskconst.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Taskconst.exe

SCHRITT 5. Taskconst.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Taskconst.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Taskconst.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Taskconst.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Taskconst.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Taskconst.exe”.