Ein neuer, Sicherheitswissenschaftler haben tatsächlich ein wirklich unsicheres Cryptocurrency-Miner-Virus gefunden. die Malware, namens System.exe können eine Reihe von Möglichkeiten, Ziel Opfer infizieren mit. Der Hauptpunkt hinter dem System.exe-Miner besteht darin, Cryptocurrency-Miner-Aktivitäten auf den Computern der Opfer zu nutzen, um Monero-Token auf Kosten der Betroffenen zu erhalten. Das Ergebnis dieses Miners sind erhöhte Stromrechnungen und wenn Sie es für längere Zeit verlassen, kann System.exe sogar Teile Ihres Computersystems beschädigen.

System.exe: Verteilungsmethoden

Das System.exe Malware verwendet zwei bekannte Methoden, mit denen Computersystemziele kontaminiert werden:

- Payload Lieferung durch Vor-Infektionen. Wenn eine ältere System.exe-Malware auf den Zielsystemen veröffentlicht wird, kann sie sich sofort selbst aktualisieren oder eine neuere Version herunterladen. Dies ist über den integrierten Update-Befehl möglich, der den Start erhält. Dies wird durch die Verknüpfung zu einem bestimmten vordefinierten Hacker-kontrollierten Server durchgeführt, die den Malware-Code bieten. Die heruntergeladene und installierte Infektion erhält den Namen einer Windows-Lösung und wird dort abgelegt “%System% temp” Bereich. Entscheidende Heime sowie Betriebssystem-Anordnungsdateien werden geändert, um eine unerbittliche und stille Infektion zu ermöglichen.

- Software Application Vulnerability Exploits. Es wurde festgestellt, dass die neueste Version der System.exe-Malware durch einige Exploits verursacht wurde, berühmt verstanden in der Ransomware Streiks verwendet wird. Die Infektionen werden durch Targeting offene Lösungen über den TCP-Port erfolgen. Die Streiks werden von einem Hacker gesteuerte Struktur automatisiert die für sucht, ob der Port offen ist. Wenn dieses Problem auftritt, überprüft es die Lösung und stellt auch Informationen darüber wieder her, jede Art von Version inklusive und auch Anordnungsdaten. Exploits und Benutzernamen und ein Passwort-Kombinationen auch getan werden könnte. Wenn die Manipulation gegen den anfälligen Code ausgelöst wird, wird der Miner zusammen mit der Hintertür freigegeben. Dies wird die eine doppelte Infektion bieten.

Neben diesen Techniken können auch verschiedene andere Techniken verwendet werden. Miner können durch Phishing-E-Mails zerstreut werden, die in SPAM-ähnlicher Weise massenhaft versendet werden und auch auf Social-Engineering-Tricks angewiesen sind, um die Opfer so zu täuschen, dass sie tatsächlich eine Nachricht von einer echten Lösung oder Firma erhalten haben. Die Infektionsdateien können entweder direkt angebracht oder in den Körperinhalt von Multimedia-Webinhalten oder Text-Weblinks eingefügt werden.

Die Gesetzesbrecher können ebenfalls schädliche Touchdown-Webseiten entwickeln, die sich als Lieferanten-Download- und Installations-Webseiten ausgeben können, Software-Download-Sites und auch andere Orte, auf die regelmäßig zugegriffen wird. Wenn sie vergleichbar erscheinende Domainnamen mit seriösen Adressen und Schutzzertifikaten verwenden, könnten die Kunden gezwungen werden, mit ihnen zu kommunizieren. In einigen Fällen öffnen sie einfach die Bergmann-Infektion auslösen.

Eine weitere Methode wäre die Nutzung von Payload-Providern, die über die oben genannten Methoden oder über Filesharing-Netzwerke verbreitet werden können, BitTorrent ist ein von einem der am meisten bevorzugt denjenigen,. Es wird regelmäßig verwendet, um sowohl legitime Softwareprogramme als auch Dokumente sowie Raubkopien zu verbreiten. 2 eines der am meisten bevorzugten Nutzlast Service-Provider sind die folgenden:

Andere Ansätze, die von Kriminellen in Betracht gezogen werden können, bestehen darin, Webbrowser-Hijacker zu verwenden – gefährliche Plugins, die für die gängigsten Internetbrowser geeignet sind. Sie werden mit gefälschten individuellen Zeugnissen und Entwickleranmeldeinformationen in die entsprechenden Repositories hochgeladen. In vielen Fällen können die Zusammenfassungen von Screenshots aus, Videos sowie ausgefeilte Zusammenfassungen, die tolle Funktionsverbesserungen und Leistungsoptimierungen versprechen. Dennoch ändert sich nach der Einrichtung das Verhalten der betroffenen Internetbrowser- Benutzer werden sicherlich feststellen, dass sie auf eine von Hackern kontrollierte Touchdown-Seite umgeleitet werden und auch ihre Einstellungen geändert werden können – die Standard-Startseite, Suchmaschine und brandneue Tabs Webseite.

System.exe: Analyse

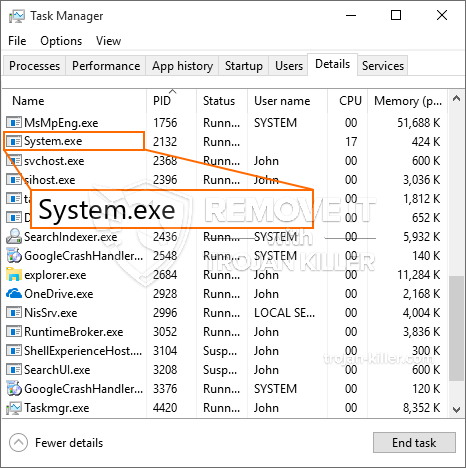

Die Malware System.exe ist ein zeitloser Fall eines Kryptowährungsschürfers, der je nach Konfiguration eine Vielzahl schädlicher Aktivitäten auslösen kann. Sein Hauptziel ist es, komplizierte mathematische Aufgaben auszuführen, die sicherlich die verfügbaren Systemressourcen nutzen: Zentralprozessor, GPU, Speicher sowie Festplattenspeicher. Die Methode, mit der sie funktionieren, besteht darin, eine Verbindung zu einem speziellen Server namens Mining Swimming Pool herzustellen, von dem der erforderliche Code heruntergeladen wird. Sobald eine der Aufgaben heruntergeladen wird, wird es gleichzeitig begonnen werden,, mehrere Instanzen können gleichzeitig ausgeführt werden. Wenn ein bereitgestellter Job abgeschlossen ist, wird an seiner Stelle ein anderer heruntergeladen, und die Schleife wird mit Sicherheit fortgesetzt, bis der Computer ausgeschaltet wird, die Infektion entfernt wird oder ein weiteres ähnliches Ereignis eintritt. Kryptowährung werden zu den kriminellen Controller kompensiert werden (Hacker-Team oder ein einsamer Hacker) direkt an ihre Budgets.

Eine unsichere Eigenschaft dieser Malware-Kategorie besteht darin, dass Proben wie diese alle Systemressourcen beanspruchen und das betroffene Computersystem praktisch unbrauchbar machen können, bis die Gefahr tatsächlich vollständig beseitigt ist. Viele von ihnen verfügen über eine unerbittliche Rate, die es tatsächlich schwierig macht, sie loszuwerden. Diese Befehle werden Anpassungen vornehmen Alternativen zu booten, Konfigurationsdokumente und auch Windows-Registrierungswerte, die die System.exe-Malware sicherlich sofort starten lassen, sobald das Computersystem eingeschaltet wird. Der Zugriff auf die Auswahl und Auswahl von heilenden Lebensmitteln kann behindert werden, was mehrere manuelle Entfernungsübersichten praktisch unwirksam macht.

Diese spezifische Infektion Konfiguration eine Windows-Lösung für sich, im Anschluss an die Sicherheitsanalyse durchgeführt ther Tätigkeiten der Einhaltung beobachtet:

. Während der Miner-Operationen kann sich die verbundene Malware an aktuell laufende Windows-Dienste und gemountete Anwendungen von Drittanbietern anhängen. Dadurch entdecken die Systemmanager möglicherweise nicht, dass die Ressourcenchargen aus einem separaten Verfahren stammen.

| Name | System.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware um System.exe zu erkennen und zu entfernen |

id =”82102″ align =”Aligncenter” width =”600″] System.exe

System.exe

Diese Art von Malware-Infektionen ist besonders effektiv bei der Ausführung anspruchsvoller Befehle, wenn sie so konfiguriert sind. Sie basieren auf einem modularen Rahmen, der es den kriminellen Kontrolleuren ermöglicht, alle möglichen gefährlichen Aktionen zu verwalten. Unter den prominenten Fällen ist die Änderung der Windows-Registrierung – Durch das Betriebssystem verbundene Anpassungszeichenfolgen können zu erheblichen Leistungseinbußen und auch zur Unfähigkeit des Zugriffs auf Windows-Lösungen führen. Je nach Umfang der Änderungen kann es das Computersystem zudem völlig nutzlos machen. Andererseits kann die Kontrolle von Registrierungswerten, die zu gemounteten Anwendungen von Drittanbietern gehören, diese sabotieren. Einige Anwendungen können möglicherweise nicht vollständig gestartet werden, während andere plötzlich nicht mehr funktionieren.

Dieser spezifische Bergmann in seiner jetzigen Version wird auf dem Bergbau die Kryptowährung Monero konzentriert, bestehend aus einer angepassten Variante XMRig CPU-Mining-Maschine. Wenn sich die Projekte danach als wirksam erweisen, können zukünftige Variationen der System.exe in der Zukunft veröffentlicht werden. Da die Malware nutzt Software-Schwachstellen Ziel-Hosts zu infizieren, es kann als Trojaner auch mit Ransomware-Komponente eines gefährlichen Koinfektion sein.

Die Beseitigung von System.exe wird dringend empfohlen, Denn Sie riskieren nicht nur große Stromkosten, wenn es auf Ihrem COMPUTER läuft, Der Miner kann jedoch auch andere unerwünschte Aufgaben ausführen und Ihren PC dauerhaft beschädigen.

System.exe-Entfernungsprozess

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Schaltfläche, um System.exe zu entfernen

SCHRITT 5. System.exe entfernt!

Video Guide: So verwenden Sie GridinSoft Anti-Malware zum Entfernen von System.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “System.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “System.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “System.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “System.exe”.