Brandneu, Sicherheitsforscher haben eine äußerst gefährliche Cryptocurrency Miner-Infektion entdeckt. die Malware, namens Iexplorer.exe können Ziel Erkrankten kontaminieren eine Auswahl an Verfahren unter Verwendung von. Die Hauptidee hinter dem Iexplorer.exe-Miner besteht darin, Cryptocurrency-Miner-Aktivitäten auf den Computersystemen der Opfer zu verwenden, um Monero-Token auf Kosten des Ziels zu erhalten. The result of this miner is the raised power costs and if you leave it for longer time periods Iexplorer.exe might also damage your computers components.

Iexplorer.exe: Verteilungsmethoden

Das Iexplorer.exe Malware verwendet zwei bevorzugte Ansätze, mit denen Computerziele kontaminiert werden:

- Payload Lieferung über Vor-Infektionen. If an older Iexplorer.exe malware is deployed on the victim systems it can automatically upgrade itself or download a more recent version. Dies ist mit dem integrierten Upgrade-Befehl möglich, der den Start übernimmt. Dies wird durch Verknüpfung mit einem bestimmten vordefinierten Hacker gesteuerte Server durchgeführt, die den Malware-Code liefert. Die heruntergeladene und installiert Infektion wird sicherlich den Namen einer Windows-Lösung erhalten und auch in den platziert werden “%System% temp” Platz. Important residential or commercial properties as well as operating system setup documents are changed in order to allow a consistent as well as silent infection.

- Software Ausnutzen von Sicherheitslücken. The most current version of the Iexplorer.exe malware have actually been found to be brought on by the some exploits, berühmt verstanden in der Ransomware-Attacken genutzt wird. Die Infektionen werden durch Targeting offene Lösungen über den TCP-Port erfolgen. Die Anschläge sind durch einen Hacker gesteuerte automatisierte Struktur, die sucht, wenn der Port offen ist,. If this problem is satisfied it will certainly check the service and also fetch info concerning it, including any version and also setup data. Ventures und bevorzugte Benutzername sowie Passwort Mixes getan werden könnten. Wenn die Verwendung im Vergleich zum anfälligen Code deaktiviert ist, wird der Miner mit Sicherheit zusammen mit der Hintertür freigegeben. Dies wird sicherlich die eine doppelte Infektion bieten.

Abgesehen von diesen Ansätzen können verschiedene andere Ansätze gemacht werden Verwendung auch. Miners can be dispersed by phishing emails that are sent wholesale in a SPAM-like fashion as well as depend upon social engineering methods in order to puzzle the targets right into thinking that they have received a message from a genuine solution or company. The infection files can be either directly affixed or put in the body components in multimedia web content or text links.

The crooks can also create destructive touchdown web pages that can impersonate supplier download and install web pages, Software-Download-Portale und auch andere regelmäßig zugegriffen Bereiche. When they use similar appearing domain to reputable addresses and safety and security certificates the users may be coerced right into connecting with them. In einigen Fällen öffnet sie nur können die Bergmann-Infektion auslösen.

One more approach would be to use haul providers that can be spread out utilizing the above-mentioned techniques or through data sharing networks, BitTorrent ist nur eine der beliebtesten. It is frequently utilized to disperse both reputable software application and files as well as pirate content. Zwei eines der am meisten bevorzugten Nutzlastträger sind die folgenden:

Various other techniques that can be taken into consideration by the wrongdoers include the use of browser hijackers -harmful plugins which are made suitable with the most popular internet browsers. They are published to the relevant databases with fake customer evaluations and developer qualifications. Oft können die Zusammenfassungen enthalten Screenshots, video clips and also fancy summaries appealing great function enhancements and also efficiency optimizations. Nonetheless upon installment the behavior of the affected browsers will change- individuals will certainly find that they will be rerouted to a hacker-controlled landing web page and also their settings may be altered – die Standard-Startseite, Online-Suchmaschine und brandneue Registerkarten Seite.

Iexplorer.exe: Analyse

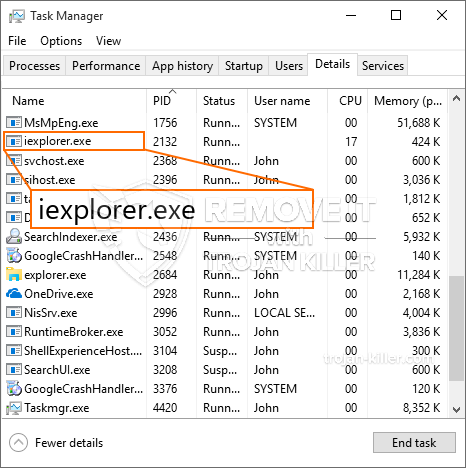

The Iexplorer.exe malware is a traditional case of a cryptocurrency miner which depending on its configuration can trigger a wide range of harmful activities. Das Hauptziel besteht darin, komplizierte mathematische Aufgaben zu erledigen, bei denen die angebotenen Systemquellen genutzt werden: Zentralprozessor, GPU, Speicher sowie Festplattenbereich. Die Methode, die sie ausführen, besteht darin, eine Verbindung zu einem eindeutigen Webserver namens Mining Pool herzustellen, von dem der angeforderte Code heruntergeladen und installiert wird. So schnell, wie eine der Aufgaben heruntergeladen wird es sicherlich sofort gestartet werden, Es können mehrere Umstände durchgeführt werden, sobald. Wenn eine bereitgestellte Aufgabe abgeschlossen ist, wird eine andere in ihrem Bereich heruntergeladen und die Lücke wird fortgesetzt, bis das Computersystem ausgeschaltet wird, oder ein vergleichbarer Anlass ist die Infektion erfolgt losgeworden. Kryptowährung wird sicherlich zu den kriminellen Controller kompensiert werden (Hacker-Gruppe oder eine einzelne cyber) direkt an ihren Geldbeutel.

Ein gefährliches Merkmal dieser Kategorie von Malware ist, dass Beispiele wie dieses alle Systemressourcen beanspruchen und den Zielcomputer praktisch sinnlos machen können, bis die Gefahr tatsächlich vollständig beseitigt ist. Viele von ihnen enthalten eine dauerhafte Rate, die es wirklich schwierig macht, sie loszuwerden. Diese Befehle werden sicherlich Änderungen vornehmen Entscheidungen zu booten, configuration documents as well as Windows Registry values that will make the Iexplorer.exe malware begin instantly as soon as the computer system is powered on. Der Zugang zu Rekuperationsmenüs und auch zu Alternativen kann behindert sein, was mehrere manuelle Entfernungsübersichten nahezu wertlos macht.

Diese spezifische Infektion Konfiguration eine Windows-Lösung für sich, Nach der durchgeführten Sicherheitsanalyse wurden die Einhaltung von Maßnahmen beobachtet:

. Während des Miner-Vorgangs kann die verbundene Malware eine Verbindung zu aktuell ausgeführten Windows-Lösungen sowie zu Einrichtungsanwendungen von Drittanbietern herstellen. Auf diese Weise stellen die Systemmanager möglicherweise nicht fest, dass die Quelllast von einer anderen Prozedur stammt.

| Name | Iexplorer.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Iexplorer.exe |

Diese Art von Malware-Infektionen sind besonders effektiv bei der Ausführung anspruchsvoller Befehle, wenn sie so konfiguriert sind. Sie basieren auf einem modularen Rahmen, der es den kriminellen Kontrolleuren ermöglicht, alle Arten von gefährlichen Gewohnheiten zu verwalten. Einer der prominenten Fällen ist die Änderung der Windows-Registrierung – modifications strings associated by the operating system can create significant performance disruptions and also the lack of ability to access Windows services. Relying on the extent of changes it can additionally make the computer system completely pointless. Andererseits kann die Kontrolle der Registry-Werte durch von Drittanbietern gemountete Anwendungen diese untergraben. Einige Anwendungen funktionieren möglicherweise nicht mehr vollständig, während andere unerwartet nicht mehr funktionieren.

This certain miner in its existing variation is concentrated on extracting the Monero cryptocurrency having a modified version of XMRig CPU mining engine. If the projects show effective then future versions of the Iexplorer.exe can be released in the future. Da die Malware nutzt anstecken Ziel-Hosts Software-Programm susceptabilities, es kann Teil eines schädlichen Koinfektion mit Ransomware sowie Trojaner sein.

Removal of Iexplorer.exe is highly suggested, considering that you risk not just a huge electrical energy bill if it is working on your COMPUTER, yet the miner may likewise do other undesirable activities on it and also even harm your PC permanently.

Iexplorer.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Iexplorer.exe

SCHRITT 5. Iexplorer.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Iexplorer.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Iexplorer.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Iexplorer.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Iexplorer.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Iexplorer.exe”.