Brandneu, sehr schädlich Kryptowährung miner Virus wurde von Sicherheit Wissenschaftler herausgefunden,. die Malware, namens Cpm.exe können Ziel Erkrankten infizieren eine Reihe von Möglichkeiten nutzen. Die Hauptidee hinter dem Cpm.exe-Miner besteht darin, Cryptocurrency-Miner-Aufgaben auf den Computersystemen der Opfer einzusetzen, um Monero-Token zu den Zielkosten zu erhalten. The outcome of this miner is the raised electrical energy expenses and also if you leave it for longer amount of times Cpm.exe might also harm your computers components.

Cpm.exe: Verteilungsmethoden

Das Cpm.exe Malware-Anwendungen 2 prominente Ansätze, die verwendet werden, um Computersystemziele zu infizieren:

- Payload Lieferung mit Vor-Infektionen. If an older Cpm.exe malware is deployed on the sufferer systems it can automatically update itself or download a more recent version. Dies ist möglich, den integrierten Upgrade-Befehl, der die Freigabe erhält. Dazu wird eine Verbindung zu einem bestimmten vordefinierten, von Hackern kontrollierten Server hergestellt, der den Malware-Code bereitstellt. Die heruntergeladene und installierte Infektion erhält den Namen eines Windows-Dienstes und wird in der positioniert “%System% temp” Standort. Wichtige Gebäude und laufende Systemanordnungsdaten werden verändert, um eine unerbittliche und auch leise Infektion zu ermöglichen.

- Software Application Vulnerability Exploits. The latest variation of the Cpm.exe malware have actually been located to be brought on by the some ventures, berühmt anerkannt in der Ransomware-Attacken verwendet werden. Die Infektionen werden durchgeführt, durch offene Dienste gezielt den TCP-Port. Die Angriffe werden von einem Hacker-kontrollierten Rahmen automatisiert die darauf abzielt, ob der Port offen ist. Wenn diese Bedingung erfüllt ist, wird es sicherlich die Lösung überprüfen und auch Informationen darüber abrufen, jede Art von Variation einschließlich und auch Setup-Informationen. Exploits sowie bekannte Kombinationen aus Benutzername und Passwort können durchgeführt werden. Wenn die Manipulation gegen den anfälligen Code ausgelöst wird, wird der Miner zusammen mit der Hintertür eingesetzt. Dies wird die eine doppelte Infektion bieten.

Neben diesen Techniken können auch verschiedene andere Strategien verwendet werden. Miner können durch Phishing-E-Mails zerstreut werden, die in SPAM-ähnlicher Weise massenhaft versendet werden und auf Social-Design-Methoden angewiesen sind, um die Betroffenen glauben zu machen, dass sie tatsächlich eine Nachricht von einer seriösen Lösung oder einem seriösen Unternehmen erhalten haben. Die Virendateien können entweder direkt angehängt oder in den Body-Komponenten von Multimedia-Inhalten oder Nachrichten-Weblinks platziert werden.

Die Angreifer können auch schädliche Touchdown-Webseiten erstellen, die Download-Webseiten von Anbietern imitieren können, Download-Sites für Softwareprogramme und verschiedene andere häufig besuchte Orte. Wenn sie ähnlich erscheinende Domains mit seriösen Adressen und Schutzzertifikaten verwenden, können die Benutzer dazu gezwungen werden, direkt mit ihnen zu interagieren. In einigen Fällen öffnen sie einfach die Bergmann-Infektion auslösen.

Eine andere Technik wäre die Nutzung von Nutzlastdienstanbietern, die unter Verwendung dieser Ansätze oder über Netzwerke zur gemeinsamen Nutzung von Dokumenten verbreitet werden können, BitTorrent ist nur eine der beliebtesten. Es wird regelmäßig verwendet, um sowohl legitime Software als auch Daten und Raubkopien zu verbreiten. 2 der beliebtesten Streckenanbieter sind die folgenden:

Verschiedene andere Ansätze, die von den Bösewichten in Betracht gezogen werden können, bestehen darin, Browser-Hijacker zu verwenden – gefährliche Plugins, die für die bekanntesten Webbrowser geeignet sind. Sie werden mit gefälschten Einzelbewertungen und Programmierer-Anmeldeinformationen in die entsprechenden Datenbanken hochgeladen. In vielen Fällen können die Zusammenfassungen aus Screenshots bestehen, Videos und ausführlichen Beschreibungen, die großartige Funktionsverbesserungen und Effizienzoptimierungen ansprechen. Allerdings wird sich nach der Installation das Verhalten der beeinflussten Internetbrowser sicherlich ändern- Benutzer werden mit Sicherheit feststellen, dass sie mit Sicherheit zu einer von Hackern kontrollierten Landing-Webseite weitergeleitet werden und ihre Einstellungen möglicherweise geändert werden – die Standard-Webseite, Online-Suchmaschine und auch brandneue Registerkarten Webseite.

Cpm.exe: Analyse

The Cpm.exe malware is a classic situation of a cryptocurrency miner which depending on its arrangement can create a wide array of unsafe actions. Its major objective is to carry out intricate mathematical jobs that will make the most of the readily available system resources: Zentralprozessor, GPU, Speicher sowie Festplattenraum. The way they work is by linking to an unique server called mining pool from where the called for code is downloaded and install. Sobald bei den Arbeitsplätzen heruntergeladen wird es sicherlich gleichzeitig begonnen werden,, mehrere Umstände können so bald verschwunden sein als. When a provided task is completed another one will be downloaded and install in its area and the loop will continue till the computer system is powered off, wird die Infektion von oder eine vergleichbaren Veranstaltung findet losgeworden. Kryptowährung wird sicherlich zu den kriminellen Controller belohnt (Hacker-Team oder eine einzelne cyber) gerade auf ihren Geldbeutel.

A hazardous quality of this classification of malware is that samples like this one can take all system sources and also almost make the target computer pointless up until the hazard has actually been totally removed. Most of them include a persistent installation that makes them truly challenging to get rid of. Diese Befehle werden Änderungen vornehmen Entscheidungen zu booten, arrangement documents as well as Windows Registry values that will make the Cpm.exe malware start automatically when the computer system is powered on. Accessibility to healing menus as well as choices may be blocked which renders several hand-operated elimination guides practically ineffective.

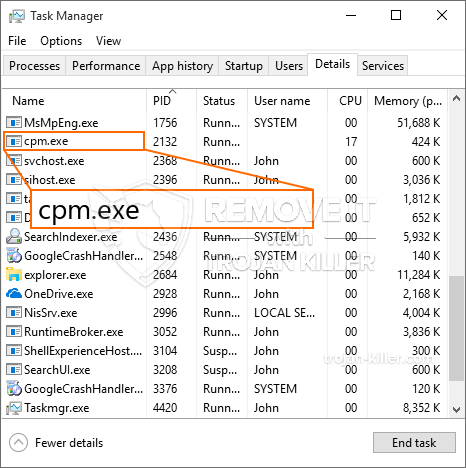

Diese besondere Infektion wird das Setup eine Windows-Lösung für sich, adhering to the carried out security analysis ther adhering to activities have been observed:

. During the miner operations the connected malware can connect to currently running Windows services as well as third-party installed applications. By doing so the system administrators may not see that the source tons originates from a separate procedure.

| Name | Cpm.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Cpm.exe |

Diese Art von Malware-Infektionen ist besonders effizient bei der Ausführung innovativer Befehle, wenn sie so konfiguriert sind. Sie basieren auf einem modularen Rahmen auf der Grundlage der kriminellen Controller ermöglicht alle Arten von gefährlichen Verhalten zu koordinieren. Eines der bevorzugten Fällen ist die Änderung der Windows-Registrierung – Vom Betriebssystem zugeordnete Änderungszeichenfolgen können zu erheblichen Leistungsunterbrechungen sowie zum Ausfall der Zugänglichkeit von Windows-Diensten führen. Abhängig vom Umfang der Änderungen kann es das Computersystem ebenfalls völlig nutzlos machen. Auf der anderen Seite kann die Kontrolle von Registrierungswerten, die von jeder Art von installierten Anwendungen von Drittanbietern stammen, diese untergraben. Einige Anwendungen werden möglicherweise nicht vollständig freigegeben, während andere unerwartet nicht mehr funktionieren.

Dieser bestimmte Miner in seiner bestehenden Variante konzentriert sich auf das Extrahieren der Monero-Kryptowährung, die aus einer geänderten Variante der XMRig-CPU-Mining-Engine besteht. If the campaigns verify successful then future variations of the Cpm.exe can be released in the future. Da die Malware nutzt Software-Schwachstellen Ziel-Hosts zu infizieren, es kann Teil eines gefährlichen Koinfektion mit Ransomware sowie Trojaner sein.

Elimination of Cpm.exe is strongly suggested, denn Sie riskieren nicht nur eine riesige Stromrechnung, wenn es auf Ihrem PC läuft, Der Bergmann kann jedoch auch verschiedene andere unerwünschte Aktivitäten darauf ausführen und sogar Ihren Computer dauerhaft beschädigen.

Cpm.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Cpm.exe

SCHRITT 5. Cpm.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Cpm.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Cpm.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Cpm.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Cpm.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Cpm.exe”.