Brandneu, Eine sehr unsichere Cryptocurrency Miner-Infektion wurde von Schutzwissenschaftlern identifiziert. die Malware, namens Contosog.exe can infect target victims making use of a range of methods. Das Wesentliche hinter dem Contosog.exe-Miner ist die Verwendung von Cryptocurrency-Miner-Aktivitäten auf den Computersystemen von Opfern, um Monero-Token auf Kosten des Ziels zu erhalten. The result of this miner is the elevated electrical power costs and if you leave it for longer amount of times Contosog.exe might also harm your computers components.

Contosog.exe: Verteilungsmethoden

Das Contosog.exe Malware nutzt 2 IMG002.exe:

- Payload Lieferung über Vor-Infektionen. If an older Contosog.exe malware is deployed on the target systems it can automatically update itself or download and install a more recent variation. Dies ist möglich, den integrierten Update-Befehl, der den Start erhält. Dies wird durch das Anbringen an einen bestimmten vordefinierten Hacker-kontrollierten Server durchgeführt, die den Malware-Code gibt. The downloaded virus will get the name of a Windows service and also be put in the “%System% temp” Bereich. Important properties as well as operating system configuration documents are changed in order to allow a consistent and quiet infection.

- Software Ausnutzen von Sicherheitslücken. The latest variation of the Contosog.exe malware have been located to be caused by the some exploits, famously known for being used in the ransomware attacks. Die Infektionen werden durch Targeting offene Lösungen über den TCP-Port erfolgen. Die Angriffe sind von einem Hacker-gesteuerte Struktur automatisiert, die sucht, wenn der Port offen ist,. If this problem is fulfilled it will scan the solution and also obtain details concerning it, consisting of any kind of variation and arrangement information. Exploits and also prominent username as well as password mixes might be done. When the exploit is activated versus the vulnerable code the miner will certainly be released along with the backdoor. Dies wird sicherlich die eine Doppelinfektion.

Besides these methods various other approaches can be made use of also. Miners can be distributed by phishing e-mails that are sent wholesale in a SPAM-like way and depend on social design methods in order to perplex the sufferers into believing that they have actually obtained a message from a genuine service or business. The infection files can be either straight affixed or put in the body components in multimedia content or text web links.

The offenders can also produce malicious landing pages that can pose vendor download web pages, software program download sites as well as other often accessed locations. When they make use of comparable sounding domain names to legitimate addresses as well as protection certificates the individuals might be coerced into connecting with them. Manchmal öffnen sie nur können die Bergmann-Infektion aktivieren.

An additional technique would certainly be to use haul providers that can be spread out using the above-mentioned techniques or by means of data sharing networks, BitTorrent ist nur eine der beliebtesten. It is regularly used to distribute both legitimate software and also documents and also pirate material. 2 einer der prominentesten Payload-Anbieter sind die folgenden:

Other techniques that can be thought about by the wrongdoers include the use of browser hijackers -harmful plugins which are made suitable with the most popular web internet browsers. They are published to the appropriate databases with phony user reviews and developer credentials. Oft können die Zusammenfassungen enthalten Screenshots, video clips as well as intricate summaries promising great feature improvements and also efficiency optimizations. Nonetheless upon installment the behavior of the impacted browsers will transform- customers will certainly discover that they will certainly be rerouted to a hacker-controlled touchdown web page and also their setups might be modified – die Standard-Webseite, Online-Suchmaschine und neue Registerkarten Webseite.

Contosog.exe: Analyse

The Contosog.exe malware is a timeless situation of a cryptocurrency miner which depending on its arrangement can create a wide array of unsafe activities. Sein primäres Ziel ist es, komplexe mathematische Jobs auszuführen, die sicherlich Verwendung der leicht verfügbaren Systemressourcen machen: Zentralprozessor, GPU, Speicher und Festplattenspeicher. Die Methode, die sie betrieben wird, von einem speziellen Web-Server Anbringen Bergbau Pool genannt, von wo der benötigten Code heruntergeladen. Sobald eine der Aufgaben heruntergeladen wird, wird es gleichzeitig gestartet werden, zahlreiche Umstände kann weg sein, wenn. Wenn ein gegebener Auftrag abgeschlossen ist ein weiteres wird man sicher an seinem Platz heruntergeladen und installiert werden, und auch wird die Schleife weitergehen, bis das Computersystem ausgeschaltet ist, die Infektion beseitigt oder ein vergleichbarer Anlass auftritt. Kryptowährung werden zu den kriminellen Controller belohnt (Hacker-Team oder ein einzelner Hacker) direkt an ihre Geldbörsen.

Ein gefährliches Merkmal dieser Klassifizierung von Malware ist, dass die Proben ähnlich wie dies kann alle Systemquellen nehmen und auch fast das Opfer Computer sinnlos machen, bis das Risiko wurde gotten eigentlich völlig los. Die meisten von ihnen verfügen über eine unnachgiebige Installation, die sie eigentlich schwer macht, um loszuwerden,. Diese Befehle werden sicherlich Änderungen zu Optionen machen, configuration files as well as Windows Registry values that will certainly make the Contosog.exe malware start instantly once the computer is powered on. Die Zugänglichkeit Recovery Menüs und auch Optionen können blockiert werden, was praktisch nutzlos zahlreiche Mitmach-Entfernungsführungen macht.

Diese besondere Infektion wird sicherlich Anordnung ein Windows-Dienst für sich, auf die durchgeführten Bewertung der Sicherheit von anhaftenden Ther an Maßnahmen der Einhaltung beobachtet tatsächlich worden:

. Während der Bergmann-Operationen kann der angeschlossene Malware verknüpfen aktuell laufenden Windows-Lösungen sowie von Drittanbietern installierten Anwendungen. Dadurch bemerken die Systemmanager möglicherweise nicht, dass die Quellenlast stammt aus einem separaten Verfahren.

| Name | Contosog.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Contosog.exe |

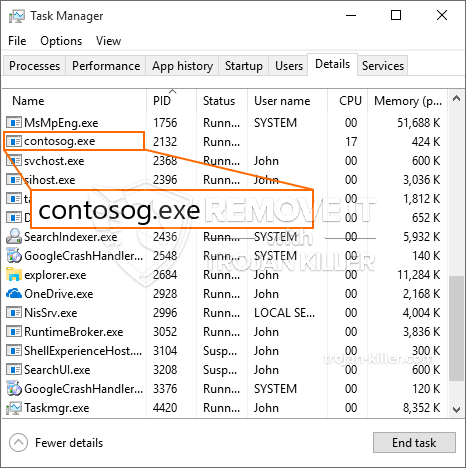

id =”81920″ align =”Aligncenter” width =”600″] Contosog.exe

Contosog.exe

These sort of malware infections are especially effective at executing sophisticated commands if configured so. They are based on a modular structure enabling the criminal controllers to coordinate all kinds of dangerous habits. Eines der beliebtesten Fällen ist die Änderung der Windows-Registrierung – adjustments strings associated by the operating system can cause significant performance disruptions and also the inability to gain access to Windows solutions. Relying on the scope of changes it can likewise make the computer system completely pointless. Auf der anderen Seite Manipulation der Registry worths gehören, auf jede Art von Drittanbietern Set up-Anwendungen können sie sabotieren. Some applications might fail to introduce completely while others can unexpectedly stop working.

This particular miner in its present variation is focused on extracting the Monero cryptocurrency having a customized version of XMRig CPU mining engine. If the projects prove successful after that future versions of the Contosog.exe can be introduced in the future. Da die Malware nutzt Software-Programm susceptabilities Ziel-Hosts verunreinigen, es kann mit Ransomware-Komponente eines gefährlichen Koinfektion und Trojanern auch.

Removal of Contosog.exe is strongly suggested, because you take the chance of not only a large electrical energy expense if it is running on your COMPUTER, but the miner may also do various other undesirable tasks on it as well as also damage your PC completely.

Contosog.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Contosog.exe

SCHRITT 5. Contosog.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Contosog.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Contosog.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Contosog.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Contosog.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Contosog.exe”.