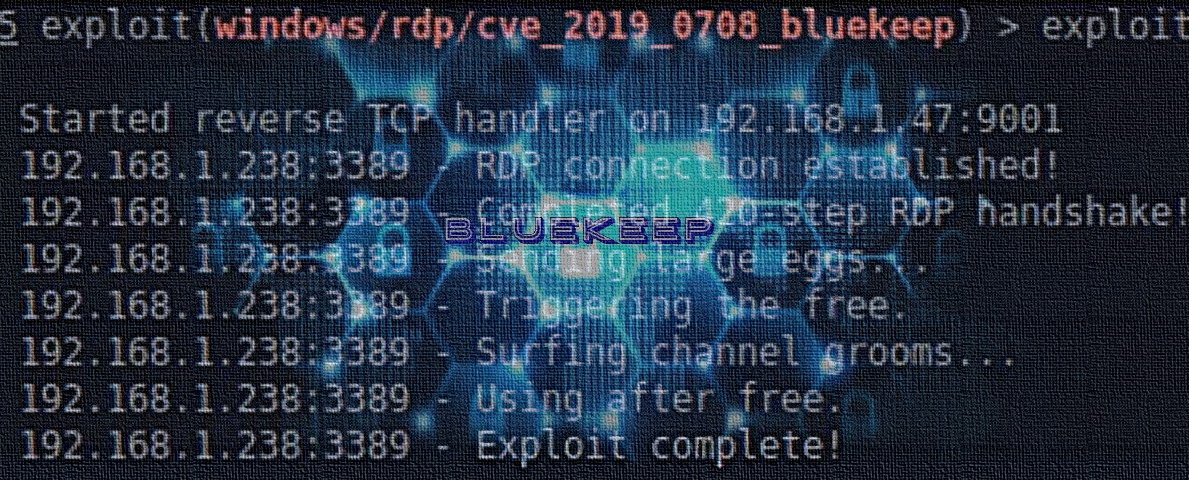

Ein Sicherheitsforscher unter dem Nick Zerosum0x0 erstellt Modul für das Metasploit Framework, das das BlueKeep Sicherheitsanfälligkeit unter Windows XP nutzt, 7 und Server 2008.

BlueKeep (CVE-2019-0708) ist eine „wurmartigen“ Schwachstelle, was zu einer Welle von Massen Malware-Infektionen erlaubt, ähnlich zu WannaCry Angriffe in 2017. Das Problem betrifft Remotedesktopdienste in Windows 7, Server 2008, Windows XP und Server 2003, aber die Remote Desktop Protocol (RDP) selbst ist nicht betroffen. Microsoft veröffentlicht ein Update, das in der Mitte des letzten Monats.Bei Computern, die für einen Neustart kann nicht unterbrochen werden, verfügbar ein micropatch.

Zerosum0x0 hat sich noch kein Modul für Metasploit veröffentlicht aufgrund der Bedrohung, die es zu einer großen Anzahl von Systemen darstellen können, die noch nicht aktualisiert wurden,.

jedoch, Der Forscher präsentiert ein Video Nachweis der erfolgreichen Betrieb von BlueKeep unter Windows 2008. Wie im Video gezeigt, nachdem die Anmeldeinformationen zu extrahieren unter Verwendung von Mimikatz, Sie können die vollständige Kontrolle über das System erlangen.

“Gleiche Exploit funktioniert sowohl für Windows 7 und Server 2008 R2 als die beiden Betriebssysteme sind im wesentlichen identisch, neben einigen zusätzlichen Programme auf dem Server”, - berichtet Forscher.

Obwohl BlueKeep wirkt sich auch auf Windows Server 2003, das Metasploit-Team kann es nicht auf diesem Betriebssystem läuft.

Zerosum0x0 ist Mitglied des Projekts Metasploit. Neben der Schaffung BlueKeep ausnutzen, er entwickelte auch die Metasploit-Modul für Systeme auf Schwachstellen scannen.

„Die Schwere der BlueKeep ist entscheidend (9.8 aus 10) weil es nutzt keine Interaktion mit dem Benutzer erfordern und ermöglicht verwundbare Systeme zu verbreiten Malware als WannaCry im Jahr 2017” tat, - Microsoft warnt Benutzer.

Stand der Dinge ist so ernst, dass die NSA Microsoft in den Warnungen verbunden.

- Block TCP-Port 3389 bei Firewalls, insbesondere all Perimeter-Firewalls mit dem Internet ausgesetzt. Dieser Port wird in RDP-Protokoll verwendet, und blockiert Versuche, eine Verbindung herzustellen,.

- Aktivieren Sie auf Netzwerkebene Authentifizierung. Diese Verbesserung der Sicherheit erfordert Angreifer gültige Anmeldeinformationen haben Remotecode Authentifizierung durchzuführen.

- Deaktivieren Sie Remotedesktopdienste, wenn sie nicht benötigt werden. Deaktivieren nicht benötigte und nicht benötigte Dienste hilft Exposition gegenüber Sicherheitslücken zu reduzieren insgesamt und ist eine bewährte Methode, auch ohne die BlueKeep Bedrohung.

Quelle: https://www.bleepingcomputer.com