NextCloud Benutzer konfrontiert ein ernstes Problem. New NextCry Ransomware-Attacken NextCloud Cloud-Speicher und zerstört gespeichert Backups. Laut Sicherheitsexperten, die Malware penetriert Systeme durch eine kürzlich entdeckte Sicherheitslücke in der PHP-FPM-Engine.

EINbout der Bedrohung berichtet Besucher des BleepingComputer Forum, die nach einer Möglichkeit gesucht haben Zugriff auf ihre Daten wieder zu erlangen.Da der Benutzer unter dem Spitznamen xact64 sagte, er bemerkte ein Problem bei der Synchronisation des Laptops mit Cloud-Speicher.

Ich war sofort klar, dass mein Server wurde gehackt und diese Dateien verschlüsselt wurden. Das erste, was ich tat, war den Server herunterzuziehen, um den Schaden zu begrenzen, die getan wurde, (nur 50% habe meine Dateien verschlüsselt)“, - xact64 sagte.

Hinter seinen Augen, die richtigen Dateien begann auf verschlüsselte Kopien zu ändern. Der Benutzer hastig getrennt, aber die Hälfte des Inhalts wurde blockiert.

Forscher, die die Malware untersucht nannte es NextCry – diese Erweiterung empfängt verschlüsselte Dateien. Das Programm ist ein Python-Skript in eine ELF ausführbare Datei kompiliert (Dieses Format wird auf UNIX-Systemen verwendet).

lesen Sie auch: Ransomware angegriffen zwei spanischen Unternehmen: das lokale Internet ist wie während der WannaCry Tage in Panik

Einmal auf dem Computer des Opfers, NextCry findet die Synchronisation Ordner mit NextCloud Speicher, die Maschine löscht die Quelldaten Ordner aus und verschlüsselt die Cloud-Kopie. Als Ergebnis, betroffenen Dateien werden anstelle der ursprünglichen heruntergeladen, wie im Fall von xact64.

Ransomware-Experte Michael Gillespie Said NextCry verarbeitet Opfer Dateien einen AES-Algorithmus.

„Nach Abschluss der Verschlüsselung, das Programm codiert auch Inhalt des Base64-Standard, das ist nicht typisch für eine solche Malware“, – auch Michael Gillespie bemerkt.

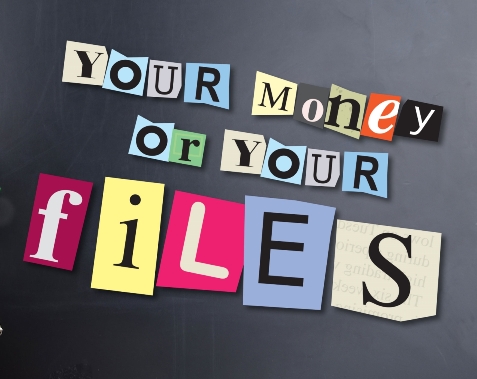

Zum Entriegeln Dateien, Kriminelle fordern 0.025 BTC. Es wird darauf hingewiesen, dass die Brieftasche von den Angreifern angegeben ist noch leer.

Nachdem die Nachrichten der betroffenen Nutzer untersuchen, BleepingComputer Experten vorgeschlagen, dass NextCry NextCloud eigenen Schwachstelle ausnutzt. Dies wird durch die Tatsache belegt, dass die Malware infiziert geschützt Repositories mit der neuesten Version der Software.

Weitere Untersuchungen konnten die Entwickler die Quelle der Infektion auf die Verletzlichkeit der PHP-FPM-Engine verfolgen, auf dem einige NGINX Server laufen. Laut Reporter, am Ende Oktober, NextCloud Vertreter gewarnt eines RCE Fehler, der in der Basiskonfiguration ihres Produkts vorliegt. Diese Lösung wird auf eine anfällige Version von PHP-FPM gebaut.

Milderung

Die Entwickler sagten, dass die Bedrohung betroffen nur einen kleinen Teil des Servers. Sie schickten Administratoren eine Benachrichtigung über die Notwendigkeit, die PHP-Baugruppe v.7.3.11 / 7.2.24 zu aktualisieren, gegeben, dass Decoder im Moment nicht dort für NextCry, nur ein Upgrade können Benutzerdaten schützen.