Microsoft veröffentlicht Details von Windows-Managed Angriffe auf Computer in Medienunternehmen, die stattfand März.

ichn die Angriffe, Kriminelle berühmten WinRAR Verwundbarkeit genutzt, die Popularität innerhalb kriminellen Gruppen in den jüngsten Monaten gewonnen. Hacker bewaffneten sich mit ihm unmittelbar nach der Veröffentlichung von Check Point Unternehmen, im Februar 20. Damals demonstrierten Forscher mithilfe einer Datei mit spezieller Konfiguration, wie dieser Schwachstellencode durchgangen werden kann (komprimiertes Dateiformat) Es kann ein Zufallscode angewendet werden.Eine neue, verbesserte WinRAR-Version wurde einen Monat vor der Veröffentlichung von Check Point veröffentlicht, Doch auch im März beobachtete Microsoft noch Angriffe mit CVE-2018-20250.

Im März-Wahlkampf, Hacker schickten Angelbriefe, angeblich vom afghanischen Innenministerium. Die von ihnen angewandten Social-Engineering-Methoden wurden sorgfältig geplant, um eine vollständige Diskreditierung des Remote-Systems im Rahmen der begrenzten Schwachstelle WinRAR sicherzustellen.

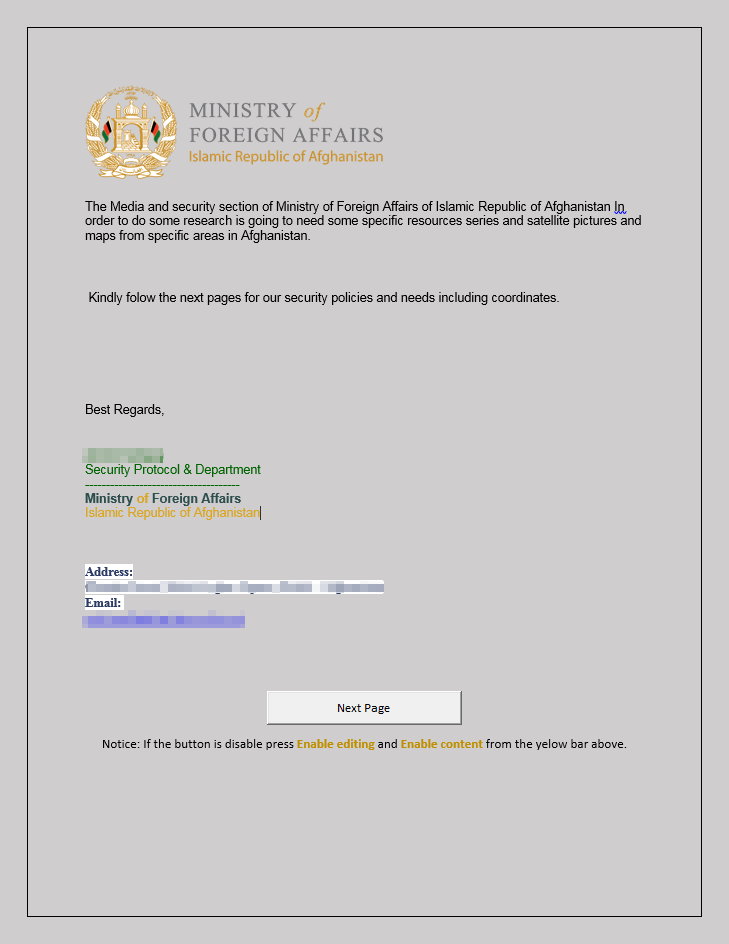

Angelbriefe enthielten eine Microsoft Word-Datei mit dem Link zu einem anderen OneDrive-Dokument. Es enthielt kein Malware-Makro, um die Erkennung von Angriffen zu verhindern. jedoch, Das OneDrive-Dokument enthielt ein Malware-Makro und nach der Aktivierung erhielt das System des Opfers neue Hackersoftware.

Heruntergeladenes Dokument mit bösartigem Makro

Das Dokument enthielt auch „Nächste Seite”-Schaltfläche, die eine gefälschte Benachrichtigung über das Fehlen der erforderlichen Datei-DLD und die Notwendigkeit eines Computerneustarts enthielt. Dieser Trick war notwendig, da die Schwachstelle es Schadprogrammen ermöglicht, Dateien in einem bestimmten Ordner herunterzuladen, sie aber nicht sofort zu starten. In Anbetracht dessen, Die ideale Lösung bestand darin, das Programm im Ordner „Startup“ abzulegen. Dateien aus diesem Ordner wurden sofort nach dem Neustart des Computers gestartet.

Nach dem Neustart startete im infizierten System die Backdoor PowerShell, die Hackern vollen Zugriff darauf eröffnet. Die Verwendung dieser Hintertür und anderer Funktionen wies darauf hin, dass Cyber-Band Schlammiges Wasser ist für die Angriffe verantwortlich.

“Dieses PowerShell-Skript ähnelt einem Skript, das in früheren MuddyWater-Kampagnen verwendet wurde”, – Bestätigte Microsoft-Experten.