Forscher an Anomali Threat Research haben entdeckt ein neuer eCh0raix Verschlüssler in Go geschrieben. Die Malware greift die QNAP NAS-Geräte und verschlüsselt die Dateien Opfer.

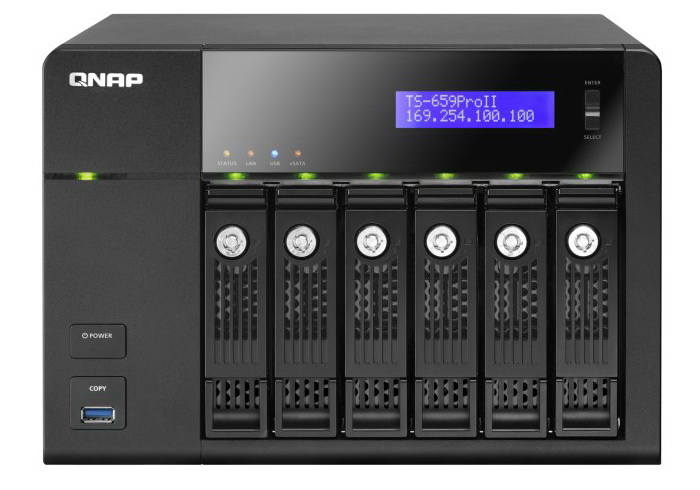

dienfortunately, jetzt gibt es keine Möglichkeit, die Daten zu entschlüsseln, ohne das Lösegeld zu den Angreifern zu bezahlen.Experten berichten, dass ein Kompromiss von Geräten wird hauptsächlich durch Brute-Force schwache Anmeldeinformationen und die Verwendung von bekannten Schwachstellen durchgeführt. So, in den Foren der Veröffentlichung BleepingComputer, Nutzer beschwerten sich über Hacking QNAP NAS: QNAP TS-251, QNAP TS-451, QNAP TS-459 Pro II und QNAP TS 253B.

Obwohl der Steuerserver für die Kryptologen in Tor befindet, eCh0raix enthält kein Tor-Client. Stattdessen, Malware-Betreiber erstellt ein SOCKS5 Stellvertreter, kommuniziert, durch die Ransomware mit dem Verwaltungsserver.

In Ergänzung, Autoren der Malware scheint eine spezielle API entwickelt zu haben, die verwendet werden können verschiedene Informationen abfragen. Zum Beispiel, Experten festgestellt, dass Ransomware an die URL verbunden HTTP://sg3dwqfpnr4sl5hh[.]Zwiebel / api / GetAvailKeysByCampId / 10 die öffentlichen Verschlüsselungsschlüssel auf der Grundlage der Kampagne Kennung zu erhalten (In diesem Fall, Kampagne Nummer 10). Es ist nicht ganz klar, ob diese Kennungen mit persönlichen Kampagnen von Virenersteller oder ihren Partnern verbunden sind,.

Nachdem ein anfälliges Gerät eingedrungen, eCh0raix führt zunächst eine Sprachprüfung, um festzustellen, ob das Gerät auf bestimmte Länder gehört (Weißrussland, Ukraine oder Russland). Für Geräte aus diesen Ländern, Ransomware keine Dateien verschlüsseln. Wenn der Angriff weiter, die Malware sucht und beseitigt die folgenden Verfahren die Verwendung von

Service Stopp% s

oder

systemctl stoppen% s

Befehle. Woher “%S” kann sein:

- apache2

- httpd

- nginx

- mysqld

- mysqd

- php-fpm

Die Ransomware verschlüsselt dann Microsoft Office und Openoffice-Dokumente, PDF-Dateien, Textdateien, Archiv, Datenbanken, Fotos, Musik-, Video, und Bilddateien. Nachdem, die Angreifer fordern ein Lösegeld von dem Opfer in Höhe von 0.05-0.06 BTC oder mehr.

Die Forscher weisen darauf hin, dass die meisten QNAP NAS-Geräte nicht über eine aktive Anti-Malware-Lösung haben, die es ermöglicht, frei eCh0raix Verschlüsseln von Daten. Schlechter, selbst wenn ein Anti-Virus-Produkt ist auf dem Gerät vorhanden, die Malware ist unwahrscheinlich zu detektierenden: Nach Virustotal, bisher nur drei der 55 Security-Produkte sind in der Lage die Codierer zu bemerken.

Interessant, zugleich mit Anomali, die gleiche Malware war entdeckt und untersucht durch Intezer Spezialisten, geben sie den Namen QNAPCrypt. Obwohl, insgesamt, Intezer Analysten kamen zu den gleichen Schlussfolgerungen wie ihre Kollegen, sie habe auch bemerkt, dass jedes Opfer der Kryptograph die eindeutige Adresse eines Bitcoin Wallet erhielt ein Lösegeld für das Senden. Außerdem, es stellte sich heraus, dass QNAPCrypt verschlüsselt Geräte erst nach dem Management-Server sie die Brieftasche Adresse und die öffentlichen RSA-Schlüssel zugeordnet ist.

Bald, Intezer Forscher fanden heraus, dass die Liste solcher Mappen wurde im Voraus erstellt und statisch (Das ist, die Anzahl der Geldbörsen begrenzt), und die Angreifer’ Infrastruktur führt keine Authentifizierung, wenn neue Geräte mit ihm verbunden sind,, Berichterstattung über ihre Infektion.

Die Experten entschieden Vorteil dieser Nuance zu nehmen und einen DoS-Angriff auf Malware-Betreiber inszeniert. Imitieren die Infektion von fast 1,100 Geräte, die Forscher erschöpft schnell die Lieferung von einzigartigen Bitcoin Mappen Eindringlinge. Als Ergebnis, die bösartige Kampagne wurde vorübergehend gestört, weil die Informationen über die infizierten Geräte verschlüsselt werden erst nach dem Geldbeutel auf den infizierten NAS zuweisen.

Unglücklicherweise, die Autoren des Virus schließlich mit der DoS-Angriff von Experten und aktualisiert den Code ihrer Malware verkraftet, Ich mach das aussehen Linux.Rex. Um den Angriff von Spezialisten entgegen, Hacker platziert den RSA-Schlüssel und Informationen über die statische Brieftasche in der ausführbaren Datei, die mit den Zielmaschinen ausgeliefert.