Wenn Sie sich für Krypto interessieren, sind die folgenden Informationen definitiv für Sie. Cyber-Sicherheitsforscher warnen vor neuen Kryptor-Stämmen, die speziell auf Kryptowährungs-Communitys bei Discord abzielen. Sie sagen unter dem Radar dieser Malware solche Gemeinschaften wie DeFi, NFT und Crypto wurden kürzlich als Ziele angesehen. Für diejenigen, die etwas weit von all dieser Kryptowährungssache entfernt sind, bedeuten NFTs nicht fungible Token. Dieser Begriff steht für einzigartige Token, die das Eigentumsrecht an Daten geben, die auf der Blockchain-Technologie gespeichert sind. Vor einigen Jahren stieg die gesamte Branche mit einem geschätzten Wert von mehr als $2.5 Billion.

Leute auf Discord haben angefangen, gefälschte Nachrichten zu erhalten

In der Branche verwenden die Leute Discord, die Chat-Plattform einer Gruppe, wo Sie jedem Chat beitreten und sich privat Nachrichten senden können. Krypto, dass diese Kampagne Spezialisten namens Babadeda . einsetzt (ein Platzhalter in russischer Sprache, der vom Kryptografen verwendet wird). Es kann leicht signaturbasierte Antivirenlösungen umgehen. In jüngsten Kampagnen nutzten Angreifer Babadeda, um RATs zu liefern, Informationsdiebstahl und sogar LockBit-Ransomware.

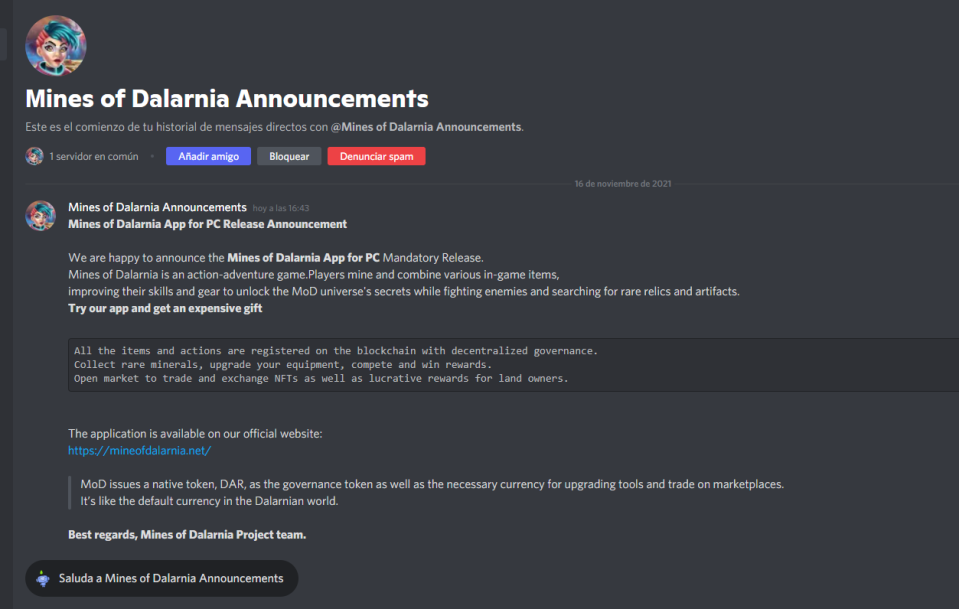

In der Kampagne erstellt Bedrohungsakteur a Discord-Bot-Konto auf dem offiziellen Discord-Kanal des Unternehmens. Sie schickten unverdächtigen Benutzern eine private Nachricht, in der sie aufgefordert wurden, eine zugehörige Anwendung herunterzuladen, die dem Benutzer Zugang zu neuen Funktionen und/oder zusätzlichen Vorteilen verschaffen würde. Viele Leute hielten solche Nachrichten für legitim, weil es so aussah, als wären sie vom Unternehmen gesendet worden. Diese Nachricht enthielt eine URL was den Benutzer auf eine gefälschte Seite leiten würde. Alles war so orchestriert, dass ein Benutzer ein bösartiges Installationsprogramm herunterlädt. Was werden Sie darin sehen – Spyware, Was werden Sie darin sehen – Was werden Sie darin sehen.

Der Bedrohungsschauspieler hat zusätzliche Maßnahmen ergriffen, damit alles echt aussieht

Der Schauspieler hat zusätzliche Maßnahmen ergriffen, um alles legitim aussehen zu lassen. Und darunter sind :

Sobald der Benutzer das bösartige Installationsprogramm heruntergeladen hat, beginnt es mit der Ausführung und kopiert komprimierte Dateien in einen neu erstellten Ordner mit dem Namen recht legitimer IIS Application Health Monitor in einem der folgenden Verzeichnispfade:

C:\Benutzer\AppDataLokal

C:\Benutzer\AppDataRoaming

Ein paar technische Details zum Kryptor

Das Installationsprogramm kopiert schädliche Dateien zusammen mit anderen kostenlosen oder Open-Source-Anwendungsbezogenen Dateien. Nachdem der Kryptor die Dateien gelöscht hat, beginnt die Ausführung über die ausführbare Hauptdatei. In diesem Stadium wird die gefälschte Anwendungsfehlermeldung angezeigt, um einen Benutzer glauben zu lassen, dass das Programm fehlgeschlagen ist, während es noch heimlich im Hintergrund läuft. Bei der genauen Überprüfung des Codes der Funktion stellten Cybersicherheitsspezialisten fest, dass dieser viel länger ist als der eigentliche DLL-Ladecode. Dies wurde speziell gemacht, um seine wahren Absichten zu verschleiern und die Erkennung zu erschweren. In der nächsten Stufe erfolgt die Ausführung in einer zusätzlichen Datei, normalerweise handelt es sich um eine PDF- oder XML-Datei. Cybersicherheitsspezialisten weisen jedoch darauf hin, dass sie auch die Verwendung von Dateien wie PNG . gesehen haben, Text oder JavaScript. Dann folgt eine komplexe Reihe von Aktionen, die zu lang sind, um sie in einem Beitrag zusammenzufassen.

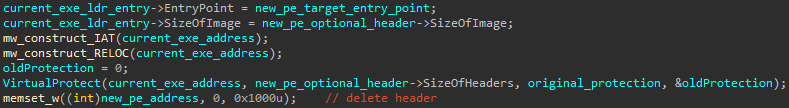

Zusammenfassend werden wir uns kurz fassen. Der letzte Schritt besteht in der Festlegung der Importadresstabelle und der Relocation-Tabelle der neu injizierten PE. Und die Malware springt mit den ursprünglichen Befehlszeilenargumenten zum Einstiegspunkt des neu injizierten PE.