Sicherheitsexperten sprechen von einer deutlichen Zunahme von Zero-Day-Exploits. dieses Jahr 66 Fälle wurden bereits aufgedeckt und überwiegen mehr als jedes Jahr zuvor. Es ist erwähnenswert, dass diese Fälle doppelt so hoch sind wie in der 2020 Jahr. Sie fügen hinzu, dass die Gründe dafür in immer einfacheren Kommunikationswegen und einem offeneren Markt im großen globalen Maßstab liegen können.

Null Tage: Was ist es?

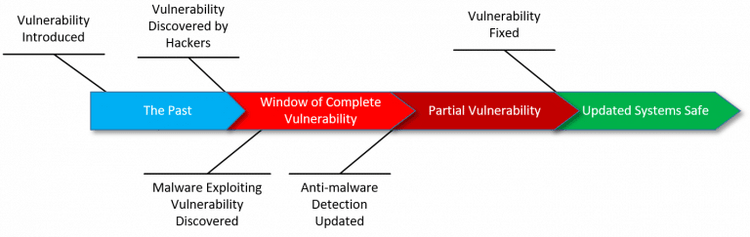

Für diejenigen, die den Begriff nicht kennen, Zero-Day-Mean-Security-Verletzung was dem Produzenten des Programms unbekannt bleibt, bis jemand es entdeckt. Diese Verstöße können von den Spezialisten entdeckt werden und sie informieren das Unternehmen, oder Hacker beobachten die Aktivitäten des Unternehmens genau und verkaufen die Informationen über solche Fehler an andere Hacker oder verwenden sie selbst.

Warum solche Vorfälle die Hacker sind’ Ziel? Dies geschieht, weil zwei Hauptmotivationen für Hacker einfach da sind. Zuerst, es ist der finanzielle Aspekt, der seine Ursache hat. Wenn Hacker, Vor allem diejenigen, die im Bereich Ransomware tätig sind, kennen die Schwächen von Unternehmensservern, die sie leicht angreifen können und Geld für den Entschlüsselungsschlüssel verlangen. Das nächste ist eine politische Sache, und einige mögen annehmen, dass es im politischen Bereich praktisch sein kann, wenn Sie Ihren Rivalen entgegentreten möchten.

Advanced Persistent Threat Groups und Zero-Day-Schwachstellen

Im Allgemeinen funktionieren APT oder Advanced Persistent Threat Groups in diesem Bereich. Diese Gruppen machen ihre Arbeit oft jahrelang und können sogar das Opfer neu ansprechen. Vermutlich handelt es sich um Hacker, die hauptsächlich Angestellte einiger Nationalstaaten sind. Die Cybersicherheitsspezialisten nennen mehrere Länder, in denen solche Gruppen ansässig sind. China, Iran, Israel, Nord Korea, Russland, Vereinigte Staaten, Usbekistan, Vietnam ist darunter. jedoch, die mächtigsten handeln aus China und den USA. Ein bekanntes Beispiel für die Arbeit einer dieser Gruppen ist der Angriff auf den amerikanischen MSP-Anbieter Kaseya. Im Juli 2021, das Unternehmen erlebte einen Angriff einer Ransomware-Gruppe, die eine laute Resonanz im Medienraum hatte. Glücklicherweise, weniger als 0.1% der Kunden des Unternehmens waren betroffen1.

Auch wenn die Popularität dieser Art von Kriminalität zunimmt, bedeutet dies nicht, dass es jetzt einfacher ist, die Aufgabe speziell zu erfüllen. Die fortschrittlicheren Cybersicherheitssysteme und der allgemeine Anstieg der Ausgaben erschweren die Durchführung solcher Operationen. Der Preis für die wertvollsten Projekte soll auf bis zu gestiegen sein 1150% für die letzten drei Jahre. Hacker müssen heute viel mehr Aufwand in ihre Arbeit stecken als noch vor zehn Jahren.

- Aktualisierte FAQ zu Ransomware-Angriffen von Kaseya: Was wir jetzt wissen.