En ny, virkelig farligt cryptocurrency minearbejder infektion er fundet ved sikkerheds forskere. den malware, hedder Vburner.exe kan forurene mål syge at gøre brug af et udvalg af måder. Essensen bag Vburner.exe-minearbejderen er at bruge cryptocurrency-minearbejderopgaver på syges computersystemer for at opnå Monero-tokens til ofrets udgift. Resultatet af denne minearbejder er de øgede strømudgifter såvel som hvis du forlader det i længere tid Vburner.exe kan også skade dine computerelementer.

Vburner.exe: distributionssystemer Metoder

Det Vburner.exe malware gør brug af 2 foretrukne fremgangsmåder, der er gjort brug af at inficere edb-system mål:

- Payload Levering hjælp Prior Infektioner. Hvis en ældre Vburner.exe-malware frigives på de lidende systemer, kan den straks opgradere sig selv eller downloade en nyere version. Dette er muligt ved hjælp af den indbyggede opdatering kommando, som erhverver udgivelsen. Dette gøres ved at binde sig til en specifik foruddefineret hacker-kontrollerede server, som giver malware kode. Den downloadede og installerede virus får navnet på en Windows-løsning og placeres i “%systemet% temp” areal. Vigtige boligejendomme og også kørende systemopsætningsdokumenter ændres for at tillade en ubarmhjertig såvel som lydløs infektion.

- Software sårbarhed udnytter. Den seneste version af Vburner.exe-malware har faktisk vist sig at være udløst af nogle udnyttelser, populært forstået for at blive brugt i ransomware strejker. Infektionerne er færdig ved at målrette åbne tjenester via TCP port. Angrebene automatiseres af en hacker-kontrolleret struktur, der ser op, hvis porten er åben. Hvis denne betingelse er opfyldt, vil den helt sikkert kontrollere tjenesten og også få oplysninger om den, herunder enhver form for variation og også konfigurationsoplysninger. Udnyttelser og populære brugernavne og også adgangskode kombinationer kan gøres. Når udnyttelsen aktiveres mod den udsatte kode, frigives minearbejderen sammen med bagdøren. Dette vil danne en dobbelt infektion.

Bortset fra disse metoder kan andre teknikker også bruges. Minearbejdere kan distribueres ved hjælp af phishing-e-mails, der sendes bulk ud på en SPAM-lignende måde og er afhængige af socialtekniske tricks for at forvirre de syge til at tro, at de har modtaget en besked fra en velrenommeret løsning eller forretning. Infektionsdokumenterne kan enten anbringes direkte eller placeres i kropsmaterialerne i multimedie-webindhold eller meddelelsesweblink.

Forbrydere kan ligeledes oprette destruktive destinationswebsider, der kan efterligne download og installation af websider, portaler til download af softwareapplikationer og også forskellige andre steder, der regelmæssigt åbnes. Når de bruger sammenlignelige tilsyneladende domænenavne med ægte adresser og sikkerhedscertifikater, kan kunderne muligvis overtales til at engagere sig med dem. I mange tilfælde blot at åbne dem kan aktivere minearbejder infektion.

En anden strategi ville være at udnytte transporttjenesteudbydere, der kan spredes ved hjælp af disse teknikker eller ved hjælp af datadelingsnetværk, BitTorrent er en af de mest foretrukne dem. Det bruges ofte til at sprede både legitim softwareapplikation og også filer og piratmateriale. 2 af en af de mest populære distancer udbydere er følgende:

Andre tilgange, der kan overvejes af de onde, inkluderer brug af browserkaprere - usikre plugins, der er egnet til en af de mest foretrukne internetbrowsere. De sendes til de relevante arkiver med falske individuelle vidnesbyrd og designerkvalifikationer. I mange tilfælde beskrivelserne kan bestå af skærmbilleder, videoklip såvel som indviklede resuméer, der opmuntrer fantastiske attributforbedringer samt effektivitetsoptimeringer. Ikke desto mindre ved afbetaling vil handlingerne fra de berørte webbrowsere helt sikkert ændre sig- kunder vil opdage, at de bliver omdirigeret til en hackerstyret touchdown-side, såvel som deres indstillinger kan blive ændret – standard webside, online søgemaskine og nye faner side.

Vburner.exe: Analyse

Vburner.exe-malware er et klassisk tilfælde af en kryptokurrency-minearbejder, som afhængigt af dens arrangement kan forårsage en bred vifte af farlige handlinger. Dets primære mål er at udføre komplicerede matematiske opgaver, der helt sikkert vil få mest muligt ud af de tilbudte systemkilder: CPU, GPU, hukommelse og også harddiskplads. Metoden, de fungerer, er ved at tilknytte en speciel server kaldet minedrift, hvorfra den nødvendige kode downloades og installeres. Så snart blandt opgaverne er downloadet, startes den med det samme, flere omstændigheder kan udføres så snart. Når en given opgave er afsluttet, downloades en til og installeres i stedet, såvel som sløjfen fortsætter, indtil computersystemet er slukket, infektionen er fjernet, eller der finder en anden sammenlignelig lejlighed sted. Cryptocurrency vil blive tildelt de kriminelle controllere (hacking team eller en ensom cyberpunk) direkte til deres pengepung.

Et usikkert kendetegn ved denne klassificering af malware er, at eksempler, der ligner denne, kan tage alle systemressourcer og også næsten gøre den syge computer ubrugelig, indtil faren faktisk er fuldstændig elimineret. De fleste af dem har en vedvarende rate, der gør dem virkelig svære at slippe af med. Disse kommandoer vil foretage ændringer også alternativer, konfigurationsdata og også Windows-registreringsværdier, der får Vburner.exe-malware til at begynde med det samme, når computeren er tændt. Adgang til genoprettelsesmenuer og også alternativer kan blokeres, hvilket gør mange håndbetjente eliminationsvejledninger praktisk talt ubrugelige.

Denne særlige infektion vil bestemt konfigurere en Windows-tjeneste for sig selv, overholdelse af den udførte beskyttelsesanalyse, der er overholdt aktiviteter, er faktisk blevet observeret:

. Under minearbejderprocedurerne kan den tilknyttede malware linke til aktuelt kørende Windows-løsninger såvel som tredjepartsmonterede applikationer. Ved at gøre dette kan systemadministratorerne muligvis ikke se, at ressourcetonnerne kommer fra en anden proces.

| Navn | Vburner.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware for at opdage og fjerne Vburner.exe |

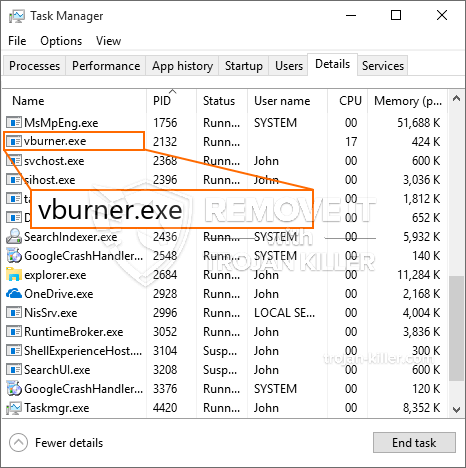

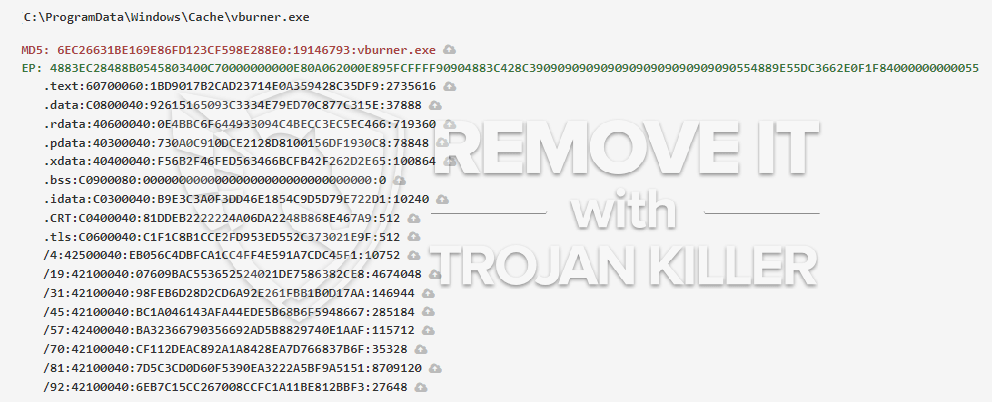

id =”81461″ align =”aligncenter” width =”600″] Vburner.exe

Vburner.exe

Denne form for malwareinfektioner er særligt effektive til at udføre innovative kommandoer, hvis de er konfigureret således. De er baseret på en modulær struktur, der gør det muligt for de kriminelle kontrollere at koordinere al slags skadelig adfærd. Blandt de populære forekomster er ændringen af registreringsdatabasen i Windows – modifikationsstrenge, der er forbundet med operativsystemet, kan udløse større effektivitetsafbrydelser og manglen på evne til at få adgang til Windows-tjenester. Afhængig af omfanget af ændringer kan det også gøre computersystemet helt meningsløst. På den anden side kan kontrol af registerværdier, der kommer fra enhver form for tredjepartsmonterede applikationer, underminere dem. Nogle applikationer kan komme til at starte helt, mens andre pludselig kan stoppe med at arbejde.

Denne bestemte minearbejder i sin nuværende version er fokuseret på at udvinde Monero-kryptovalutaen, der indeholder en tilpasset variation af XMRig CPU-minedriftmotoren. Hvis kampagnerne viser sig at være vellykkede, kan fremtidige variationer af Vburner.exe frigives i fremtiden. Da malware bruger software program susceptabilities at inficere target værter, det kan være del af en farlig co-infektion med ransomware og trojanske heste.

Fjernelse af Vburner.exe anbefales kraftigt, i betragtning af at du risikerer ikke kun en stor elregning, hvis den fungerer på din COMPUTER, dog kan minearbejderen desuden udføre forskellige andre uønskede aktiviteter på den og også endda skade din COMPUTER permanent.

Fjernelse af Vburner.exe

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” knap for at fjerne Vburner.exe

TRIN 5. Vburner.exe fjernet!

Video guide: Sådan bruges GridinSoft Anti-Malware til at fjerne Vburner.exe

Hvordan undgår din pc fra at blive inficeret med “Vburner.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “Vburner.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “Vburner.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “Vburner.exe”.