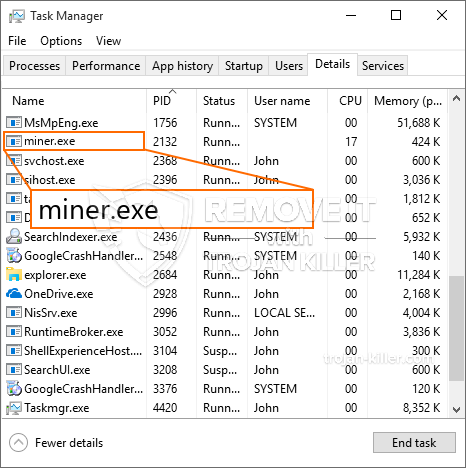

En ny, meget farlig cryptocurrency minervirus er faktisk blevet fundet af sikkerhedsforskere. den malware, hedder Miner.exe kan forurene måloffer, der bruger en række metoder. Essensen bag Miner.exe minearbejderen er at bruge cryptocurrency minearbejderopgaver på computersystemerne for mål for at erhverve Monero-symboler til ofrets udgift. The end result of this miner is the raised electrical energy costs as well as if you leave it for longer time periods Miner.exe might even harm your computer systems elements.

Miner.exe: distributionssystemer Metoder

Det Miner.exe malware gør brug af 2 foretrukne teknikker, som anvendes til at forurene edb-system mål:

- Nyttelast Levering ved hjælp af kendte Infektioner. If an older Miner.exe malware is released on the target systems it can automatically upgrade itself or download a more recent version. Dette er muligt ved hjælp af den integrerede opgraderingskommando, der opnår lanceringen. Dette gøres ved at forbinde til en specifik foruddefineret hacker-kontrollerede webserver, der tilvejebringer den Malwarekoden. Den downloadede virus får bestemt navnet på en Windows-tjeneste og placeres også i “%systemet% temp” placere. Afgørende huse og konfigurationsdokumenter til operativsystemet ændres for at muliggøre en konsistent og også lydløs infektion.

- Software sårbarhed udnytter. The most recent version of the Miner.exe malware have actually been discovered to be caused by the some ventures, ofte forstået for at blive brugt i ransomware-strejkerne. Infektionerne er færdig ved at målrette åbne løsninger ved hjælp af TCP port. De overgreb er automatiseret af en hacker-kontrollerede rammer, som ser op, hvis porten er åben. Hvis dette problem er opfyldt, vil det kontrollere løsningen og hente detaljer om det, bestående af enhver type variation og opsætningsdata. Udnyttelse såvel som foretrukne brugernavn og adgangskodeblandinger kan udføres. Når udnyttelsen udløses mod den modtagelige kode, frigives minearbejderen sammen med bagdøren. Dette vil bestemt præsentere en dobbelt infektion.

Bortset fra disse teknikker kan der også anvendes andre metoder. Minearbejdere kan spredes ved phishing-e-mails, der sendes engros på en SPAM-lignende måde og er afhængige af social designteknikker for at forvirre ofrene til at tro, at de har modtaget en besked fra en ægte tjeneste eller virksomhed. Infektionsdataene kan enten direkte vedhæftes eller indsættes i kropskomponenterne i multimediemateriale eller tekstweblink.

Crooks kan desuden udvikle ondsindede destinationswebsider, der kan udgøre leverandørens download og installere sider, softwareprogrammets downloadsteder og også andre steder, der ofte er tilgængelige. Når de bruger lignende klodende domæne som ægte adresser såvel som beskyttelsescertificeringer, kan kunderne blive tvunget til at engagere sig med dem. I nogle tilfælde kan blot åbning af dem forårsage minearbejdsinfektion.

En anden fremgangsmåde ville være at anvende transportfirmaer, der kan spredes ved hjælp af ovennævnte metoder eller gennem netværk til deling af dokumenter, BitTorrent er en af de mest foretrukne dem. Det bruges ofte til at sprede både ægte software såvel som filer og piratmateriale. To af de mest populære distancer udbydere er følgende:

Andre tilgange, som de kriminelle kan tage i betragtning, inkluderer anvendelse af internetbrowser-kaprere - farlige plugins, der er gjort egnede til de mest foretrukne internetbrowsere. De indsendes til de relevante databaser med falske kundevurderinger og også programmereroplysninger. Oftentimes oversigter kan omfatte skærmbilleder, videoklip og sofistikerede resume, der tilskynder til store funktionsforbedringer og ydeevneoptimeringer. Ikke desto mindre ændres vanerne hos de påvirkede browsere ved afbetaling- brugere vil finde, at de bestemt vil blive omdirigeret til en hacker-kontrolleret touchdown-side, og deres indstillinger kan blive ændret – standard startside, online søgemaskine og også helt nye faner webside.

Miner.exe: Analyse

The Miner.exe malware is a classic case of a cryptocurrency miner which depending on its arrangement can create a wide range of hazardous activities. Its main objective is to do intricate mathematical jobs that will certainly capitalize on the offered system resources: CPU, GPU, hukommelse samt plads på harddisken. The method they operate is by connecting to a special server called mining swimming pool from where the required code is downloaded. Så snart blandt jobene er downloadet, vil det blive påbegyndt på samme tid, flere forekomster kan køre på, så snart. When a given job is completed an additional one will certainly be downloaded in its area and the loop will continue up until the computer is powered off, the infection is removed or an additional similar event happens. Cryptocurrency vil blive tildelt de kriminelle controllere (hacking team eller en enkelt hacker) direkte til deres budgetter.

A hazardous attribute of this classification of malware is that examples such as this one can take all system resources and also virtually make the target computer system unusable until the danger has actually been totally removed. Most of them feature a persistent installation that makes them really tough to remove. Disse kommandoer vil foretage justeringer også alternativer, arrangement documents and Windows Registry values that will certainly make the Miner.exe malware begin instantly when the computer is powered on. Access to healing food selections and options may be blocked which provides several manual elimination guides practically useless.

Denne særlige infektion vil sætte en Windows-løsning for sig selv, following the performed safety evaluation ther complying with activities have actually been observed:

. I løbet af minearbejder procedurer den tilsluttede malware kan tilslutte op til allerede kører Windows-tjenester og tredjeparts installerede applikationer. By doing so the system administrators might not discover that the resource load originates from a different process.

| Navn | Miner.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware to detect and remove Miner.exe |

Disse slags malware infektioner er særligt pålidelige på opstilling sofistikerede kommandoer, hvis sat op, så. De er baseret på en modulær struktur gør det muligt for kriminelle controllere at orkestrere alle typer af farlige vaner. Blandt de foretrukne eksempler er den ændring af Windows-registreringsdatabasen – ombygninger strenge forbundet af operativsystemet kan udløse alvorlige effektivitet forstyrrelser samt den manglende evne til tilgængelighed Windows løsninger. Under henvisning til omfanget af tilpasninger, som den kan desuden gøre computersystemet helt ubrugelig. På den anden side manipulation af Registry værdier, der tilhører enhver form for tredjepart monteret programmer kan underminere dem. Nogle programmer kan stoppe med at arbejde for at frigøre helt, mens andre kan lige pludselig afslutte arbejdet.

Denne særlige minearbejder i sin eksisterende variation er koncentreret om udvinding af Monero cryptocurrency have en ændret version af XMRig CPU minedrift motor. If the campaigns verify successful then future variations of the Miner.exe can be released in the future. Da de malware gør brug af software program sårbarheder til at inficere target værter, det kan være bestanddel af en farlig co-infektion med ransomware og også trojanske heste.

Removal of Miner.exe is strongly suggested, betragtning af, at du tager chancen for ikke blot en kæmpe el regning, hvis det kører på din PC, dog minearbejder kan desuden udføre forskellige andre uønskede opgaver på den og også endda skade din pc permanent.

Miner.exe removal process

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” button to remove Miner.exe

TRIN 5. Miner.exe Removed!

Video guide: How to use GridinSoft Anti-Malware for remove Miner.exe

Hvordan undgår din pc fra at blive inficeret med “Miner.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “Miner.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “Miner.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “Miner.exe”.