Et helt nyt, ekstremt usikre cryptocurrency minearbejder virus rent faktisk er blevet spottet af sikkerhedsmæssige forskere. den malware, hedder Dvu.exe kan forurene måloffer ved hjælp af et udvalg af måder. Det vigtigste punkt bag Dvu.exe minearbejder er at bruge cryptocurrency minearbejder aktiviteter på edb-systemerne i mål for at opnå Monero symboler på ofrene udgifter. The result of this miner is the elevated electrical power costs as well as if you leave it for longer periods of time Dvu.exe may even harm your computers elements.

Dvu.exe: distributionssystemer Metoder

Det Dvu.exe malware gør brug af 2 prominente teknikker, som anvendes til at inficere edb-mål:

- Payload Levering via Prior Infektioner. If an older Dvu.exe malware is released on the sufferer systems it can immediately update itself or download a more recent version. Dette er muligt ved hjælp af den indbyggede opdatering kommando, som får lanceringen. Dette gøres ved at binde sig til en specifik foruddefineret hacker-kontrollerede webserver, som leverer malware kode. Den hentet og installere infektion vil helt sikkert få navnet på en Windows-løsning og sættes i “%systemet% temp” placere. Vigtige hjem og operativsystem setup dokumenter omdannes for at muliggøre en vedvarende og tavs infektion.

- Software programmet sårbarhed udnytter. The latest variation of the Dvu.exe malware have actually been found to be caused by the some ventures, kendt anerkendt for at blive udnyttet i de ransomware overfald. Infektionerne er færdig ved at målrette åbne tjenester via TCP port. Strejkerne er automatiseret af en hacker-kontrolleret ramme som opsøger hvis porten er åben. Hvis problemet er tilfreds, det vil kontrollere den service og gendanne oplysninger om det, bestående af enhver form for versionsnumre og arrangement af data. Udnytter og foretrukne brugernavn og også adgangskoder kan gøres. Når manipulere udløses versus den modtagelige kode for minearbejder vil helt sikkert skal indsættes sammen med bagdøren. Dette vil helt sikkert give det en dobbelt infektion.

Bortset fra disse teknikker andre tilgange kan gøres brug af også. Minearbejdere kan distribueres af phishing e-mails, der sendes ud i løs vægt i en SPAM-lignende måde og er afhængige af sociale design tricks for at forvirre de mål til at tro, at de har modtaget en besked fra en legitim løsning eller virksomhed. De virus filer kan være enten lige påhæftet eller anbringes i kroppen materialer i multimedieindhold eller besked links.

De onde kan ligeledes udvikle destruktive touchdown websider, der kan udgøre leverandør downloade og installere websider, software download hjemmesider og også andre ofte adgang steder. Når de anvender sammenlignelige tilsyneladende domæne til ægte adresser og også beskyttelse certificeringer de individer kan blive tvunget til at forbinde med dem. I mange tilfælde blot at åbne dem kan udløse minearbejder infektion.

Endnu en metode ville helt sikkert være at udnytte payload udbydere, der kan spredes ved hjælp af disse teknikker eller ved hjælp af dokumenter, der deler netværk, BitTorrent er blot en af de mest populære. Det er ofte brugt til at sprede både ægte software program samt filer og pirat webindhold. To af en af de mest populære distancer udbydere er følgende:

Andre metoder, der kan være tænkt som lovovertrædere består i at gøre brug af browser flykaprere -hazardous plugins, der er lavet egnet med en af de mest foretrukne webbrowsere. De offentliggøres til de relevante databaser med falske individuelle evalueringer og udvikler kvalifikationer. Oftentimes oversigter kan omfatte skærmbilleder, videoer og fancy oversigter opmuntrende fremragende funktion forbedringer og ydeevne optimeringer. Ikke desto mindre ved opsætning aktionerne i påvirket webbrowsere vil helt sikkert ændre- enkeltpersoner vil finde, at de vil blive omdirigeret til en hacker-kontrolleret landing webside og også deres indstillinger kan ændres – standard startside, søgemaskine og nye faner side.

Dvu.exe: Analyse

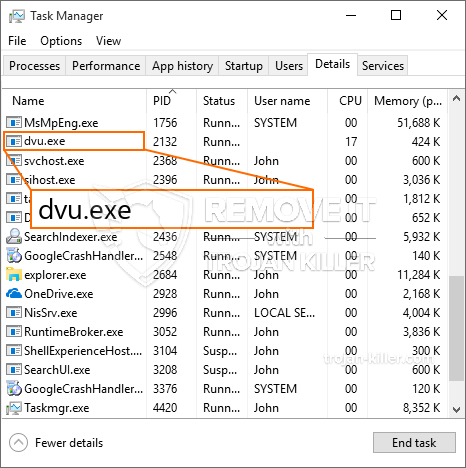

The Dvu.exe malware is a timeless situation of a cryptocurrency miner which depending upon its configuration can trigger a variety of harmful actions. Its major goal is to carry out complex mathematical tasks that will certainly capitalize on the available system resources: CPU, GPU, hukommelse og harddisk plads. The method they operate is by connecting to an unique server called mining swimming pool from where the called for code is downloaded. As soon as among the tasks is downloaded it will certainly be started at the same time, multiple instances can be gone for when. When an offered job is finished an additional one will be downloaded and install in its area and the loop will continue until the computer system is powered off, infektionen fjernes, eller der sker en anden lignende hændelse. Cryptocurrency vil helt sikkert blive tildelt de kriminelle controllere (hacking gruppe eller en enkelt cyberpunk) direkte til deres pengepung.

A dangerous feature of this category of malware is that samples similar to this one can take all system sources and also virtually make the sufferer computer system pointless until the danger has actually been totally gotten rid of. A lot of them feature a persistent installment that makes them truly challenging to get rid of. Disse kommandoer vil foretage justeringer for at starte valg, setup documents and Windows Registry values that will certainly make the Dvu.exe malware beginning automatically as soon as the computer system is powered on. Accessibility to healing food selections and choices might be blocked which renders numerous hand-operated elimination guides practically useless.

Denne specifikke infektion vil helt sikkert konfigurere en Windows -løsning til sig selv, adhering to the performed safety and security analysis ther complying with actions have actually been observed:

. Under minearbejder operationer den tilknyttede malware kan oprette forbindelse til i øjeblikket kører Windows-tjenester og også tredjeparts sæt op applikationer. Ved at gøre så systemet ledere kan ikke opdage, at de ressourcemæssige tons stammer fra en anden procedure.

| Navn | Dvu.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware to detect and remove Dvu.exe |

Denne slags malware-infektioner er specifikt effektive til at udføre avancerede kommandoer, hvis de er konfigureret sådan. De er baseret på en modulopbygget ramme, der tillader de kriminelle kontrollører at styre al form for farlig adfærd. En af de fremtrædende tilfælde er justeringen af registreringsdatabasen i Windows – ændringsstrenge, der er tilknyttet os, kan skabe større ydelsesforstyrrelser og også manglende adgang til Windows-tjenester. Afhængig af omfanget af justeringer kan det desuden gøre computersystemet helt meningsløst. På den anden side kan justering af registerværdier, der tilhører tredjeparts installerede applikationer, undergrave dem. Nogle applikationer kan muligvis ikke starte helt, mens andre pludselig kan stoppe med at arbejde.

Denne specifikke miner i sin nuværende version er fokuseret på at udvinde Monero cryptocurrency bestående af en ændret variation af XMRig CPU-minedriftmotor. If the projects confirm effective after that future variations of the Dvu.exe can be introduced in the future. Da malware gør brug af software program sårbarheder til at inficere target værter, det kan være del af en skadelig co-infektion med ransomware og også trojanske heste.

Removal of Dvu.exe is highly advised, i betragtning af at du tager chancen for ikke kun at koste store elektriske energiomkostninger, hvis det fungerer på din pc, dog kan miner også på samme måde udføre forskellige andre uønskede opgaver på det og også skade din COMPUTER fuldstændigt.

Dvu.exe removal process

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” button to remove Dvu.exe

TRIN 5. Dvu.exe Removed!

Video guide: How to use GridinSoft Anti-Malware for remove Dvu.exe

Hvordan undgår din pc fra at blive inficeret med “Dvu.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “Dvu.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “Dvu.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “Dvu.exe”.