En ny, ekstremt farligt cryptocurrency minearbejder virus er blevet spottet af forskere beskyttelse. den malware, hedder Dds.exe kan forurene målofrene ved hjælp af en række forskellige midler. Essensen bag Dds.exe minearbejder er at bruge cryptocurrency minearbejder aktiviteter på computere syge for at opnå Monero symboler på ofrene omkostninger. Resultatet af denne minearbejder er de forhøjede strømregninger såvel som hvis du lader det være i længere tid, kan Dds.exe også beskadige dine computerkomponenter.

Dds.exe: distributionssystemer Metoder

Det Dds.exe malware gør brug af 2 fremtrædende teknikker, der bruges til at forurene computersystemmål:

- Payload Levering via Prior Infektioner. Hvis en ældre Dds.exe-malware frigives på offerets systemer, kan den straks opgradere sig selv eller downloade en nyere version. Dette er muligt ved hjælp af den indbyggede opdateringskommando, der opnår lanceringen. Dette gøres ved at binde sig til en bestemt foruddefineret hacker-kontrollerede server, som tilbyder den malware kode. Den downloadede infektion vil erhverve navnet på en Windows-tjeneste samt være placeret i “%systemet% temp” areal. Vigtige hjem såvel som opsætningsfiler til operativsystemet ændres for at muliggøre en vedvarende og lydløs infektion.

- Software sårbarhed udnytter. Den seneste variant af Dds.exe-malwaren har faktisk vist sig at være udløst af nogle udnyttelser, populært forstået for at blive brugt i ransomware-angrebene. Infektionerne er færdig ved at målrette åbne løsninger ved hjælp af TCP port. Angrebene er automatiseret af en hacker-kontrollerede rammer, som søger efter, hvis porten er åben. Hvis denne betingelse er opfyldt, vil den helt sikkert scanne tjenesten og også hente detaljer om den, inklusive enhver version samt opsætningsoplysninger. Foretagsomheder såvel som fremtrædende brugernavne og adgangskoder kan blandes. Når manipulationen er forårsaget versus risikokoden, vil minearbejderen blive frigivet sammen med bagdøren. Dette vil helt sikkert give det en dobbelt infektion.

Ud over disse teknikker kan der også gøres brug af forskellige andre strategier. Minearbejdere kan distribueres ved hjælp af phishing-e-mails, der sendes i bulk på en SPAM-lignende måde og er afhængige af socialtekniske tricks for at forvirre ofrene lige til at tro, at de faktisk har fået en besked fra en legitim løsning eller forretning. Infektionsfilerne kan enten vedhæftes direkte eller placeres i kropsmaterialerne i multimediemateriale eller meddelelseslink.

De onde kan derudover oprette destruktive websider, der kan udgøre en leverandørs download-sider, websteder til download af softwareapplikationer og forskellige andre ofte tilgængelige steder. Når de bruger lignende lydende domæne til legitime adresser og også sikkerhedscertifikater, kan kunderne tvinges lige til at kommunikere med dem. I mange tilfælde blot åbne dem kan aktivere minearbejder infektion.

En anden metode ville helt sikkert være at bruge nyttelastbærere, der kan spredes ud ved hjælp af de ovennævnte teknikker eller ved hjælp af fildelingsnetværk, BitTorrent er en af de mest foretrukne dem. Det bliver ofte brugt til at distribuere både ægte softwareprogram og også dokumenter og piratmateriale. 2 af de mest prominente haul luftfartsselskaber er følgende:

Forskellige andre teknikker, der kan tænkes på af de onde, omfatter brug af browser hijackers - skadelige plugins, som er gjort kompatible med en af de mest populære web-internetbrowsere. De sendes til de relevante databaser med falske brugerudtalelser og programmør-legitimationsoplysninger. I de fleste tilfælde kan resuméerne indeholde skærmbilleder, videoklip samt omfattende resuméer, der tilskynder til vidunderlige funktionsforbedringer og effektivitetsoptimeringer. Men efter installationen vil adfærden af de berørte browsere ændre sig- enkeltpersoner vil helt sikkert finde ud af, at de vil blive omdirigeret til en hacker-styret touchdown-side, ligesom deres opsætninger kan blive ændret – standard startside, internetsøgemaskine samt ny faneblad.

Dds.exe: Analyse

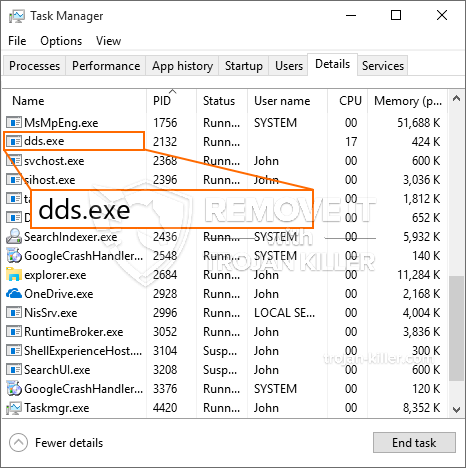

Dds.exe malware er en klassisk forekomst af en cryptocurrency minearbejder, som afhængigt af dens opsætning kan forårsage en lang række farlige aktiviteter. Dens hovedmål er at udføre indviklede matematiske opgaver, der helt sikkert vil drage fordel af de tilgængelige systemkilder: CPU, GPU, hukommelse samt harddisk plads. Metoden, de bruger, er ved at tilknytte en speciel server kaldet mining pool, hvor den nødvendige kode downloades og installeres. Så snart blandt jobs er downloadet, vil det helt sikkert blive startet med det samme, flere forekomster kan være væk, så snart. Når en opgave er færdig, vil en mere sikkert blive downloadet på dens placering, ligesom løkken fortsætter, indtil computersystemet slukkes, infektionen fjernes, eller der opstår en anden sammenlignelig hændelse. Cryptocurrency vil helt sikkert blive kompenseret for de kriminelle controllere (hacking gruppe eller en ensom hacker) lige til deres budgetter.

En farlig kvalitet ved denne gruppe af malware er, at prøver som denne kan tage alle systemkilder samt praktisk talt gøre ofrets computersystem ubrugeligt, indtil risikoen faktisk er fuldstændig elimineret. Mange af dem har en vedvarende installation, som gør dem virkelig udfordrende at fjerne. Disse kommandoer vil helt sikkert foretage ændringer også muligheder, arrangementsdata og også Windows Registry-værdier, der vil få Dds.exe-malwaren til at starte med det samme, når computeren tændes. Adgang til gendannelsesmenuer og også muligheder kan være blokeret, hvilket gør mange praktiske fjernelsesguider praktisk talt værdiløse.

Denne særlige infektion vil helt sikkert konfigurationshåndtering en Windows løsning for sig selv, efter den udførte beskyttelsesevaluering er følgende aktiviteter blevet observeret:

. Under minedriftsoperationerne kan den tilknyttede malware koble sig op til aktuelt kørende Windows-tjenester og også installerede tredjepartsapplikationer. Ved at gøre det opdager systemadministratorerne muligvis ikke, at ressourcebelastningen stammer fra en anden proces.

| Navn | Dds.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware for at finde og fjerne Dds.exe |

Denne slags malware-infektioner er specifikt effektive til at udføre sofistikerede kommandoer, hvis de er konfigureret sådan. De er baseret på en modulopbygget struktur, der tillader de kriminelle kontrollører at koordinere al form for farlig adfærd. Blandt de foretrukne tilfælde er justeringen af Windows-registreringsdatabasen – ændringsstrenge, der er forbundet med os, kan forårsage alvorlige forstyrrelser i ydelsen og også manglen på tilgængelighed Windows-løsninger. Afhængig af forskellige tilpasninger, som den kan også gøre computeren helt meningsløst. På den anden side kan manipulation af registreringsværdier, der kommer fra enhver form for tredjepartsmonterede applikationer, sabotere dem. Nogle applikationer kommer muligvis ikke til at frigive helt, mens andre pludselig pludselig kan stoppe med at arbejde.

Denne særlige miner i sin nuværende version er fokuseret på minedrift af Monero cryptocurrency bestående af en modificeret version af XMRig CPU-minedriftmotor. Hvis kampagnerne bekræfter, at de er effektive, kan fremtidige versioner af Dds.exe frigives i fremtiden. Da malware udnytter software ansøgning sårbarheder til at inficere target værter, det kan være en del af en skadelig co-infektion med ransomware samt trojanske heste.

Fjernelse af Dds.exe anbefales kraftigt, i betragtning af at du risikerer ikke kun enorme strømomkostninger, hvis det fungerer på din pc, endnu kan miner også udføre forskellige andre uønskede aktiviteter på det og også skade din pc fuldstændigt.

Dds.exe fjernelsesproces

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” knap for at fjerne Dds.exe

TRIN 5. Dds.exe fjernet!

Video guide: Sådan bruges GridinSoft Anti-Malware til at fjerne Dds.exe

Hvordan undgår din pc fra at blive inficeret med “Dds.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “Dds.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “Dds.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “Dds.exe”.