NextCloud brugere stod over for et alvorligt problem. Ny NextCry ransomware angreb NextCloud cloud storage og ødelægger gemte sikkerhedskopier. Ifølge sikkerhedseksperter, malware trænger systemer gennem en nyligt opdaget sårbarhed i PHP-FPM motor.

ENBout truslen rapporteret besøgende på BleepingComputer forum, der var på udkig efter en måde at få adgang til deres data.Som brugeren under kaldenavn xact64 sagde, Han lagde mærke til et problem under synkronisering af den bærbare computer med cloud storage.

Jeg indså straks, at min server fik hacket og disse filer blev krypteret. Det første jeg gjorde var at trække serveren ned for at begrænse de skader, der blev gjort (kun 50% af mine filer blev krypteret)”, - xact64 sagde.

Bag hans øjne, de rigtige filer begyndte at skifte til krypterede kopier. Brugeren hastigt afbrudt, men halvdelen af indholdet blev blokeret.

Forskere, der studerede malwaren kaldte det NextCry – denne udvidelse modtager krypterede filer. Programmet er et Python-script kompileret ind i en ELF eksekverbar fil (dette format bruges på UNIX-systemer).

Når du er på ofrets computer, NextCry finder synkroniseringen mappe med NextCloud opbevaring, sletter kilde data mapper fra maskinen og krypterer skyen kopi. Som resultat, berørte filer er hentet i stedet for de originale, som i tilfældet med xact64.

ransomware ekspert Michael Gillespie Said NextCry behandler offer filer ved hjælp af en AES-algoritme.

”Efter afslutning af kryptering, programmet også koder indhold ved hjælp af Base64 standard, der ikke er typiske for sådanne malware”, – også bemærket Michael Gillespie.

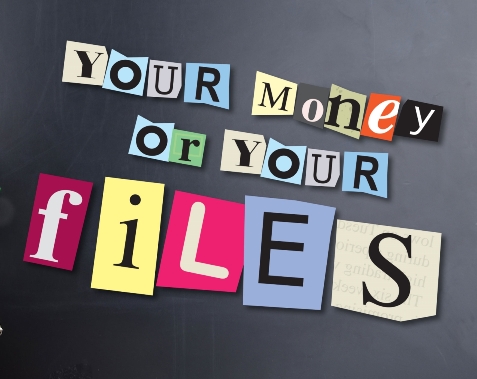

Til oplåsning filer, kriminelle bede om 0.025 BTC. Det bemærkes, at tegnebogen er angivet af angriberne er stadig tom.

Efter at have undersøgt budskaber berørte brugere, BleepingComputer eksperter foreslået, at NextCry udnytter NextCloud egen sårbarhed. Dette fremgår af den kendsgerning, at de malware inficerer beskyttede depoter med den nyeste version af software.

Yderligere undersøgelse gjorde det muligt for udviklere at spore kilden til infektionen til sårbarhed PHP-FPM motor, hvor nogle Nginx servere kører. Ifølge journalister, ved udgangen af oktober, NextCloud repræsentanter advaret af en RCE bug, der er til stede i den grundlæggende konfiguration af deres produkt. Denne løsning er bygget på en sårbar version af PHP-FPM.

Mitigation

Udviklerne sagde, at truslen påvirkede kun en lille brøkdel af serverne. De sendte administratorer en meddelelse om behovet for at opdatere PHP forsamling til v.7.3.11 / 7.2.24, betragtning af, at i det øjeblik er der ingen dekoder for NextCry, kun en opgradering kan beskytte brugerdata.