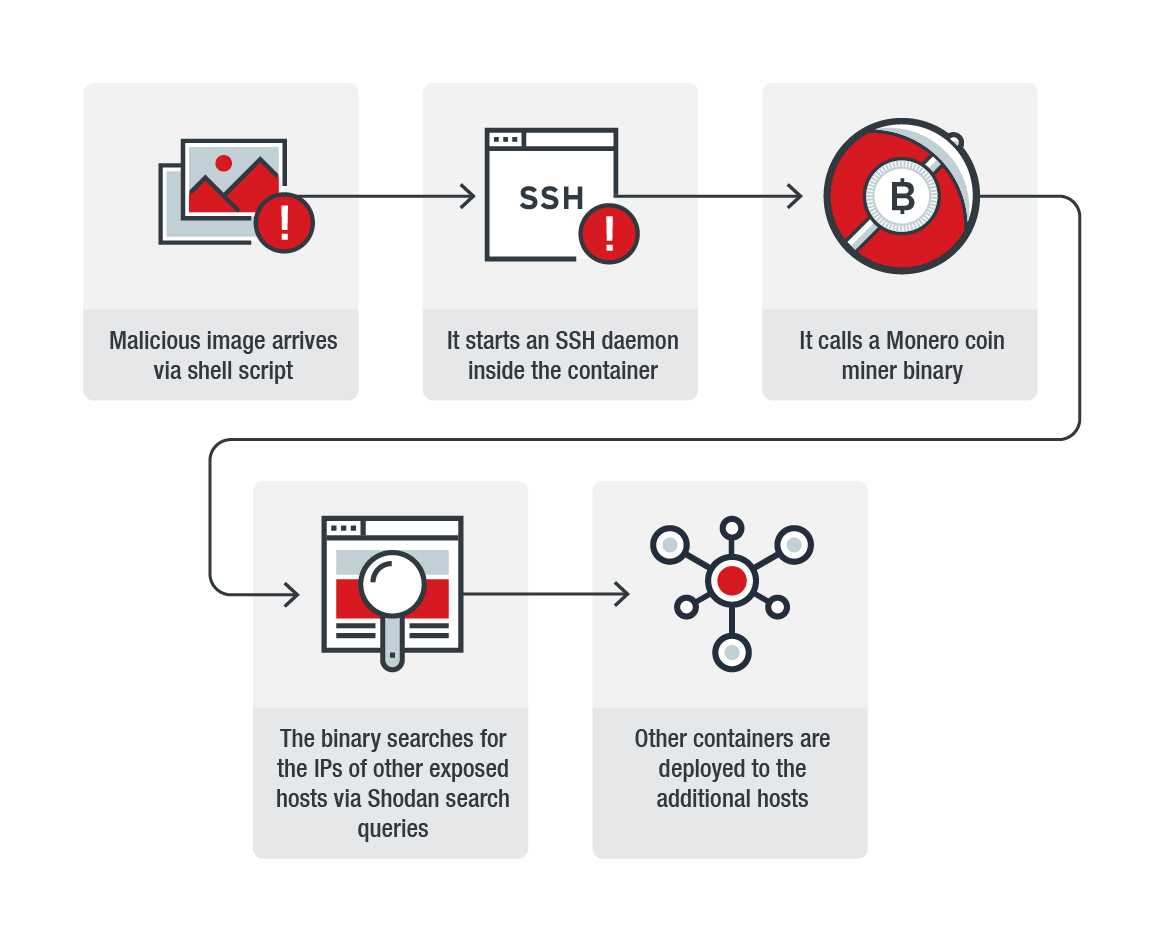

Angribere scanne internettet for Docker installationer med åbne API'er og bruge dem til at distribuere ondsindede Docker billeder inficeret med minedrift Monero cryptocurrency og scripts, der bruger Shodan til søgning af nye ofre.

En ny kampagne blev bemærket af trend Micro forskere efter en ondsindet billede med et krypto minearbejder blev påsat en af deres fælde installationer.

”Ved at analysere logfiler og trafikdata, der kommer til og fra honeypot, vi lært, at beholderen kom fra en offentlig (og dermed tilgængelig) Docker Hub repository med navnet zoolu2. Efter kontrol og downloade indholdet af lageret, Vi fandt, at det indeholdt ni billeder består af skræddersyede skaller, Python scripts, konfigurationsfiler, samt Shodan og cryptocurrency-mining software binære filer”, - sagde inTrend Micro.

Ifølge eksperter, angriberne bruge et script til at finde sårbare værter med en åben port på 2375, hacke dem ved hjælp af brute force, og derefter installere ondsindede beholdere.

Som forklaret eksperter Alibaba Cloud sikkerhedsteam, der også indspillet angrebene, det er forkert konfigureret Docker Fjernbetjening API kan bruges til uautoriseret adgang til Docker data, tyveri eller ændring af vigtige oplysninger eller aflytning af kontrol over serveren.

Angribere bruge åbne API'er til at udføre kommandoer på Docker vært, giver dem mulighed for at styre containere eller oprette nye anvender billeder fra arkivet kontrolleres af dem på Docker Hub.

Trend Micro specialister lykkedes at spore en af disse depoter. Bruger med pseudonym zoolu2 ejede det, og lageret selv indeholdt ni billeder, herunder tilpassede shell skaller, Python scripts, konfigurationsfiler, samt Shodan scripts og cryptocurrency minedrift software.

”Skadelige Docker billeder distribueres automatisk ved hjælp af et script, der checker” værter for offentligt tilgængelige API'er ”og bruger Docker kommandoer (Stolpe / beholdere / skab) at skabe en ondsindet beholder eksternt. Det samme script lancerer SSH-dæmonen til fjernkommunikation med angriberne”, - informeret Trend Micro specialister.

Næste, krypto liner og scanningen lanceret samtidigt for at søge efter nye sårbare værter. Iplist.txt fil indeholder listen over ofre’ IP-adresser indeholder dette kontrolleres for dubletter og derefter sendt til angriberne på C&C server.

Selvom Docker holdet allerede har slettet den ”ondsindet” repository, eksperter siger, at der er andre lignende konti på Docker Hub, og hvis de er slettet, angriberne er at skifte til de nye.

Kilder: https://blog.trendmicro.com, https://www.alibabacloud.com/blog