Em fevereiro deste ano, 16-bug-caçador anos de sua República Checa, Thomas Orlita, descobriu uma vulnerabilidade perigosa em um aplicativo de backend do Google.

Dbug iscovered permitido roubar cookies de aplicações internas da empresa e os cookies do usuário, e com a sua ajuda a organizar ataques de phishing e de acesso outras partes da rede interna Google.O problema foi corrigido em abril, e, depois de esperar algum tempo, Orlita decidiu revelar detalhes da vulnerabilidade descoberta publicamente.

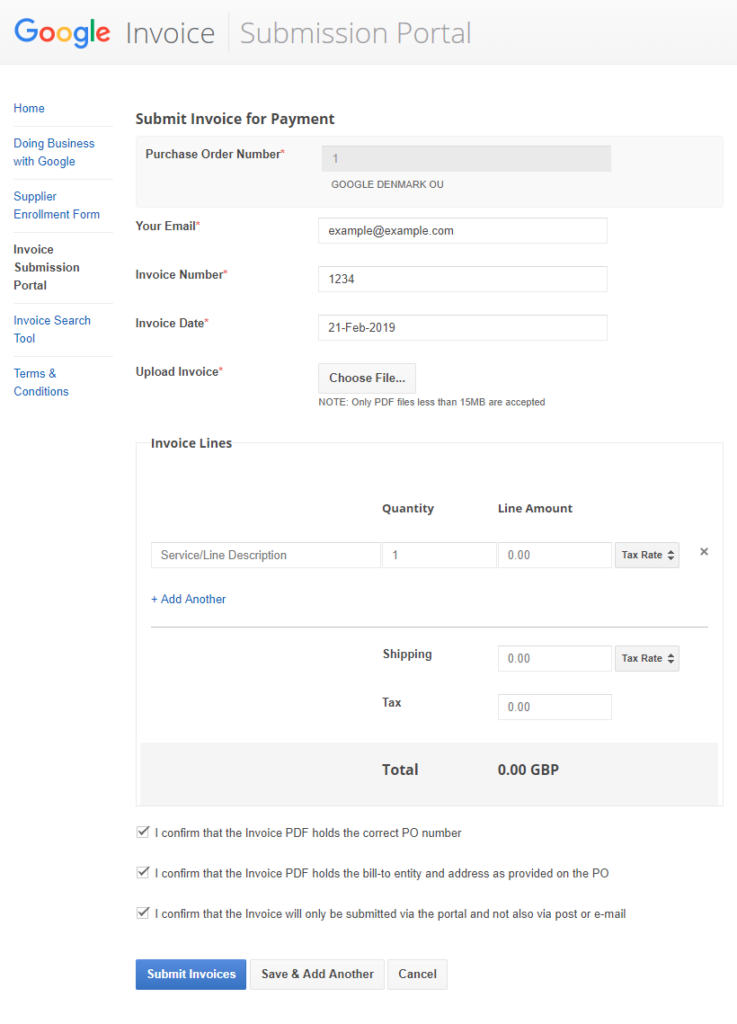

A vulnerabilidade foi XSS (cross-site scripting) no Google fatura Submission Portal (gist-uploadmyinvoice.appspot.com), através do qual os parceiros de negócios da empresa enviar faturas para pagamento sob contratos já dispostas.

O pesquisador descobriu que invasor pode fazer upload de arquivos especialmente modificados usando o Fazer upload de campo Invoice.

Usando um proxy, invasor pode interceptar arquivo baixado imediatamente após a adição do formulário, mas antes de validação ocorreu.

“Além de entrada de texto, há também uma entrada para selecionar um arquivo PDF. Embora seja de uma forma que apenas os arquivos PDF podem ser selecionados upload. Desde esta é apenas a validação front-end, isso não nos impede de mudar tipo de arquivo ao enviar para o pedido de upload POST. Assim que selecionar qualquer arquivo PDF, uma solicitação de envio é disparado. Nós podemos interceptar a solicitação usando um depurador web proxy e alterar o nome do arquivo e os conteúdos de .pdf para .html”, – disse Thomas Orlita.

Depois de modificar o documento de PDF para HTML, dados cai no Google backend, onde ele foi executado automaticamente quando o funcionário tentou visualizá-los.

«O bug XSS foi desencadeada no subdomínio googleplex.com, Dizer, xxx.googleplex.com, quando um funcionário conectado ao sistema. Desde javascript arbitrária pode ser realizada nesta subdomínio, um atacante ganha acesso ao painel de controle sobre esse subdomínio, onde é possível visualizar e gerenciar contas. Dependendo das configurações de cookie na googleplex.com, foi também possível aceder a outras aplicações internas hospedados nesta domínio”, – Orlita explica.

Google corrigiu um bug.

O XSS está agora em um domínio no modo seguro, onde o XSS não apresenta nenhum risco para o usuário.

Fonte: https://appio.dev