Sobre o News-cacawu.cc Os pop-ups do News-cacawu.cc não podem abrir do nada’ locais. Sobre o News-cacawu.cc Os pop-ups do News-cacawu.cc não podem abrir do nada 2022.

Sobre o News-cacawu.cc Os pop-ups do News-cacawu.cc não podem abrir do nada, Sobre o News-cacawu.cc Os pop-ups do News-cacawu.cc não podem abrir do nada. A equipe compartilhou todas as informações disponíveis até o momento com outros provedores de segurança cibernética sobre a ameaça. No momento da publicação da postagem e com base na visibilidade da Microsoft, a equipe detectou o malware em dezenas de sistemas afetados, todos baseados na Ucrânia.

Organizações ucranianas obtiveram malware em seus sistemas

Embora os especialistas da empresa ainda não saibam ao certo qual grupo cibercriminoso poderia estar por trás disso. Eles continuam observando a situação.

O malware afetou algumas agências governamentais críticas do poder executivo, agências de resposta a emergências e outras organizações localizadas na Ucrânia. Entre as vítimas visadas está uma empresa de TI que fornece gerenciamento de sites públicos e privados. Esta empresa de TI fornece gerenciamento para sites públicos e privados, bem como para agências governamentais. O time teme que o número de vítimas possa aumentar.

”Dada a escala das intrusões observadas, O MSTIC não é capaz de avaliar a intenção das ações destrutivas identificadas, mas acredita que estas ações representam um risco elevado para qualquer agência governamental, organização sem fins lucrativos ou empresa localizada ou com sistemas na Ucrânia ”, vai no segunda postagem no blog da Microsoft.

Eles explicam que o malware poderia ter infectado mais organizações. Mas os especialistas acrescentam que até agora não observam qualquer indicação de exploração de vulnerabilidades da Microsoft nos produtos e serviços da empresa.

A equipe continua trabalhando em estreita colaboração com a comunidade de segurança cibernética para identificar e ajudar a recuperar as vítimas de malware. Microsoft eles próprios ativaram a proteção contra esse malware na Microsoft 365 Detecção de endpoint do Defender (EDR) e antivírus (DE). O mecanismo de segurança funcionará sempre que esses produtos estiverem presentes e tanto na nuvem quanto nas instalações. A investigação ainda ocorre.

Detalhes técnicos sobre o malware

Além disso, a equipe forneceu o material técnico sobre a situação. A comunidade de segurança pode usá-lo para detectar e empregar a defesa necessária contra o malware.

O malware se disfarça de ransomware, mas quando ativado torna o computador completamente inoperante. mais especificamente, o suposto ransomware não possui um mecanismo de recuperação de ransomware. Rastreado como DEV-0586 o malware torna o dispositivo alvo inoperável por meio de trabalho destrutivo. Recentemente, o Microsoft Threat Intelligence Center (Centro de Inteligência de Ameaças da Microsoft) usa designações DEV-#### para ameaças de origem temporariamente desconhecidas. Uma vez encontrada a fonte da ameaça, ela recebe outro nome apropriado.

Até agora, a Microsoft implementou medidas de proteção para detectá-lo como WhisperGate(e.g.,DoS:Win32/WhisperGate.A!ah) família de malware para Microsoft Defender para Endpoint e Microsoft Defender Antivirus.

Ele funciona tanto em ambientes de nuvem quanto no local. Embora o trabalho de análise desse malware esteja em andamento, a Microsoft compartilhou alguns detalhes já conhecidos em sua segunda postagem no blog.. Primeiro, eles detalham por que a equipe acredita que o malware não é um tipo de ameaça de ransomware.. Segundo os especialistas o malware apresenta diversas inconsistências para ser ransomware

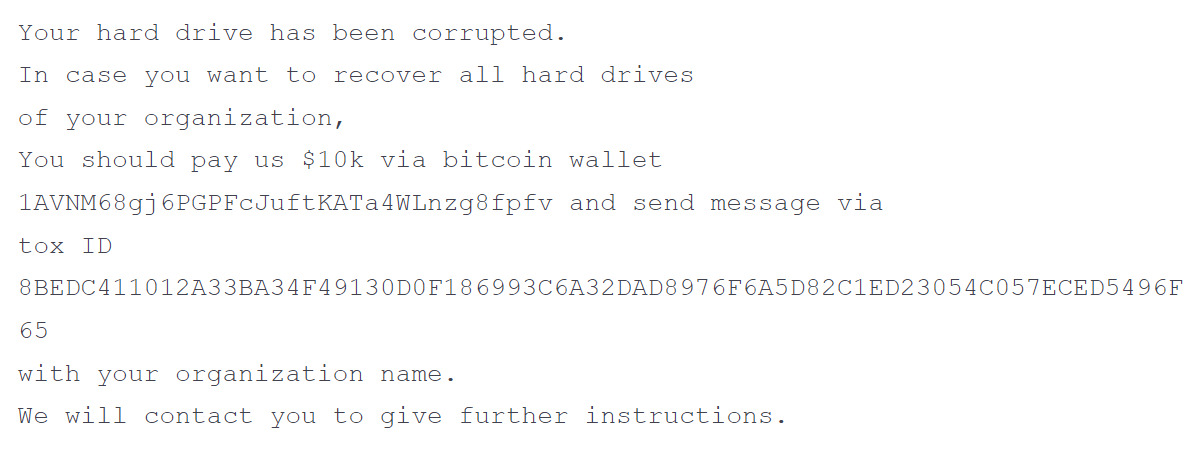

geralmente, notas de resgate criminais têm um ID personalizado. Os atores da ameaça então instruem a vítima a enviá-la a eles no processo de comunicação.

Mapas de ID personalizados fornecem uma rota para uma chave de descriptografia específica da vítima. Neste caso a nota não tem. Normalmente os cibercriminosos criam sites com fóruns de suporte ou até mesmo adicionam um endereço de e-mail, tudo para facilitar o contato das vítimas. Mas aqui os atores da ameaça fornecem apenas um Tox ID, um identificador que é usado com o protocolo de mensagens criptografadas Tox. Hoje em dia, os atores de ameaças, em sua maioria, não escrevem em seus ransomware anota as quantias de dinheiro que desejam ou endereços de carteiras de criptomoedas.

Aqui o mesmo endereço de carteira foi observado em todas as invasões de malware. Especialistas detectaram atividade apenas em janeiro 14 com uma pequena quantia transferida.

Quando o ransomware funciona, deixa a possibilidade de recuperação do sistema de arquivos. Este malware substitui completamente o MBR( Registros mestre de inicialização) sem opção de recuperação. Os atores da ameaça fazem a mesma carga útil. Normalmente, para o ransomware, as cargas são personalizadas.

Como a situação evolui?

O malware é originário da Ucrânia e especialistas dizem que se parece com Master Boot Records (MBR) Atividade do limpador. Em breve, o trabalho do malware consiste em duas etapas. No primeiro, ele sobrescreve o Master Boot Record para exibir uma nota de resgate falsa.

No próximo, ele corrompe para um estado irrecuperável os arquivos das vítimas. Os atores da ameaça executam o malware via Impacket (ferramenta disponível publicamente que os cibercriminosos costumam usar para trabalhar com protocolos de rede. O malware de dois estágios fica em diretórios de trabalho diferentes, Entre eles: C:\temperatura, C:\Dados do Programa, C:\ e C:\PerfLogs. Freqüentemente, o malware tem o nome stage1.exe. Nesta parte do seu trabalho malicioso, o malware substitui o Master Boot Record (MBR) nos sistemas das vítimas e exibe uma nota de resgate. O registro mestre de inicialização (MBR) é a parte de qualquer disco rígido que ajuda a inicializar um sistema operacional no armazenamento principal do computador ou na memória de acesso aleatório.

O malware é ativado quando o dispositivo infectado é desligado. Após a execução da próxima etapa,stage2.exe baixa outra parte do malware salvo em um canal Discord. Os atores da ameaça codificaram o link de download no downloader. O corruptor sobrescreve o conteúdo dos arquivos com um número fixo de bytes 0xCC. O tamanho total do arquivo é então de 1 MB. Tendo feito isso, o malware renomeia cada arquivo com uma extensão visivelmente aleatória de quatro bytes.

Por enquanto a equipe ainda está trabalhando na análise do malware e mais tarde apresentará atualizações sobre toda a situação.

Não está claro por enquanto qual é o estágio atual do ciclo operacional deste invasor e quantas vítimas ameaçam os atores visados na Ucrânia ou em outras localizações geográficas.. Como medida de defesa proativa, a equipe também deu recomendações sobre como adotar as considerações de segurança adequadas. Microsoft está ciente dos actuais acontecimentos geopolíticos na Ucrânia e incentiva todos os interessados a terem em consideração os factos conhecidos até agora.