O catálogo de add-ons para o Firefox (AMO) observou uma publicação maciça de add-ons maliciosos escondidos projectos trás conhecidos.

investigador Martin Brinkmann descobertos e testados em exemplos.

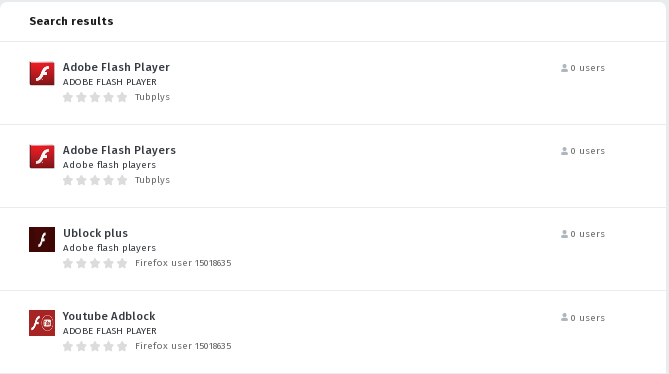

Fou instância, na malwares catálogo publicado add-ons “Adobe Flash Player“, “ublock origem Pro“, “UMAdblock Flash Player” etc.Como estes add-ons são removidos do catálogo, os atacantes imediatamente criar uma nova conta e substituí-los com novos add-ons de malware.

Por exemplo, há algumas horas atrás, a conta de usuário Firefox 15018635 foi criado, em que os add-ons “Youtube Adblock“, “Ublock mais“, “Adblock Plus 2019” localizado. Pelo visto, a descrição das adições formados para garantir que eles são exibidos no topo em tais consultas de busca como “Adobe Flash Player” e “Adobe flash“.

Quando você instala um add-on, é-lhe pedido para permissões para acessar todos os dados sobre os sites que você está navegando. No processo de trabalho, o keylogger é lançado, que envia informações sobre o preenchimento de formulários e cookies instalados para theridgeatdanbury.com anfitrião.

“Quando você baixar as extensões, você pode perceber que o nome da extensão não corresponde necessariamente ao nome do arquivo baixado. O download se pro origem ublock retornou um arquivo adpbe_flash_player-1.1-fx.xpi”, - escreve Martin Brinkmann no portal ghacks.net.

O código de script dentro de add-ons é ligeiramente diferente, mas as ações maliciosas que eles executam são óbvias e não escondida.

Provavelmente, ausência de aplicação de técnicas para esconder a atividade maliciosa e código extremamente simples torná-lo possível para ignorar o sistema automatizado de análise preliminar de add-ons. Ao mesmo tempo, não está claro como o fato do explícito e não oculta envio de dados a partir do add-on para um host externo pode ser ignorado durante um controlo automático.

Recordando, Mozilla argumenta que a introdução de uma verificação de assinatura digital irá bloquear a distribuição de add-ons maliciosos e spyware.

Alguns add-on desenvolvedores não concordam com esta posição e acreditamos que o mecanismo de verificação de assinatura digital obrigatória só cria dificuldades para os desenvolvedores e leva a um aumento no tempo de comunicar lançamentos de correcção para os utilizadores sem afetar a segurança.

Muitas técnicas triviais e óbvias do sistema ignorando de verificação automática de add-ons permitem secretamente inserir código malicioso. Por exemplo, através da formação de uma operação em tempo real, ligando várias linhas e execução da cadeia resultante chamando Eval.

Leia também: [Makeseparatebestappclicks.top] remoção de alerta de atualização falso Adobe Flash Player

A posição da Mozilla restringe ao fato de que a maioria dos autores de add-ons maliciosos são bastante preguiçoso e não vai recorrer a técnicas semelhantes para esconder a atividade maliciosa.

Neste verificação manual não é completamente abolida, e selectivamente levada a cabo por adições já colocados. Suplementos para a verificação manual são selecionados com base nos fatores de risco calculado.

Fonte: https://www.ghacks.net