mineração criptomoeda e roubo de identidade botnet Smominru (também conhecido como Ismo) começou a se espalhar incrivelmente rápido.

UMAegundo pesquisadores da Guardicore Labs equipe, o botnet infecta Mais que 90 mil computadores por mês em todo o mundo.“O ataque compromete máquinas Windows usando um EternalBlue explorar e força bruta-em vários serviços, incluindo-MS SQL, RDP, Telnet e mais. Em sua fase pós-infecção, ele rouba credenciais vítima, instala um módulo de Tróia e um cryptominer e propaga dentro da rede”, - dizer Guardicore Labs pesquisadores.

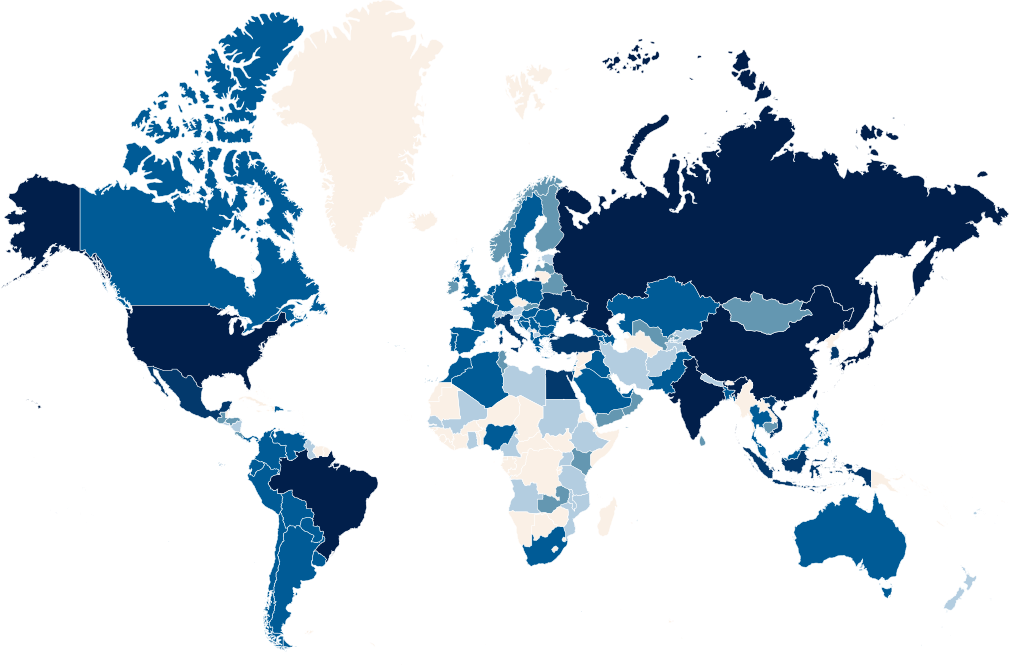

Em agosto deste ano sozinho, Mais que 4.9 mil redes foram infectados com malware. A campanha afetados universidades sediadas nos Estados Unidos, empresas médicas, e até mesmo empresas de segurança cibernética, bem como sistemas na China, Taiwan, Rússia, e no Brasil.

A maioria das máquinas infectadas executar o Windows 7 e Windows Server 2008 e são pequenos servidores com 1-4 núcleos de CPU, como um resultado de que muitos deles revelou-se inutilizável devido a uma carga excessiva da CPU durante a mineração.

Desde a 2017, a botnet Smominru foi comprometer sistemas baseados no Windows usando o EternalBlue explorar, criado pela Agência de Segurança Nacional dos EUA, mas mais tarde tornado público pelo grupo cibercrime Brokers Sombra. O worm foi projetado para ter acesso a sistemas vulneráveis usando a força bruta de vários serviços do Windows, incluindo-MS SQL, RDP e Telnet.

Leia também: Emotet botnet está de volta e usuários de ataques

Uma vez no sistema, Smominru instala o malware Trojan e o mineiro criptomoeda, se espalha dentro da rede, e usa as capacidades das vítimas’ CPUs de computador para minerar Monero e enviá-lo para a carteira dos atacantes.

Atacantes criar muitos backdoors no computador em diferentes estágios do ataque. Estes incluem usuários recém-criados, tarefas agendadas, objetos WMI, e serviços configurado para iniciar no momento da inicialização. Pesquisadores conseguiram obter acesso a um dos principais cibercriminosos’ servidores, que armazena informações sobre as vítimas e suas credenciais roubadas.

“Logs de ataque descrever cada sistema infectado, incluindo informações sobre endereços IP externos e internos, sistema operacional, e carga de CPU. Além disso, atacantes tentar recolher informações sobre os processos em execução e roubar credenciais usando a ferramenta Mimikatz”, - Especialistas dizem.

Ao contrário das versões anteriores do Smominru, A nova versão também remove os traços de infecção de outros grupos cibercriminosos de sistemas comprometidos, e também portas blocos TCP (SMB, RPC), impedindo a penetração de concorrentes.