RIG exploit pacote começou a distribuir uma versão previamente desconhecida de Vega ransomware.

Bcodificador uran criptografa os arquivos do usuário e convida vítima entrar em contato com os cibercriminosos via e-mail para recuperação de dados. Os analistas de segurança ainda não foram capazes de criar um decodificador para o novo malware e recomendar vítimas copiar documentos de resgate, bem como entradas de registro criado pelo malware.Uma nova carga útil do kit RIG de malware foi descoberto pela equipe de pesquisa nao_sec, que é especializada em rastreamento de explorar pacotes. Como especialistas de segurança da Internet descobriram, RIG explora vulnerabilidades no navegador Internet Explorer para entregar criptógrafo para dispositivos alvo. Uma vez que na máquina, se copia Buran para a pasta com %APPDATA% microsoft windows ctfmon.exe, e então começa a codificar a informação da vítima.

De acordo com analistas, o novo malware não exclui as cópias de sombra de volumes, não desativar o mecanismo de recuperação automática do Windows, e não limpar os logs de eventos.

Ransomware codifica todos os arquivos no disco, com exceção dos objetos incluídos em sua lista de paragem. Criptografia não afeta os arquivos com as extensões COM, Exe, DLL, SYS, bem como alguns outros formatos. além do que, além do mais, ransomware falta sobre pastas quarenta, o conteúdo das quais podem interferir com o funcionamento do dispositivo.

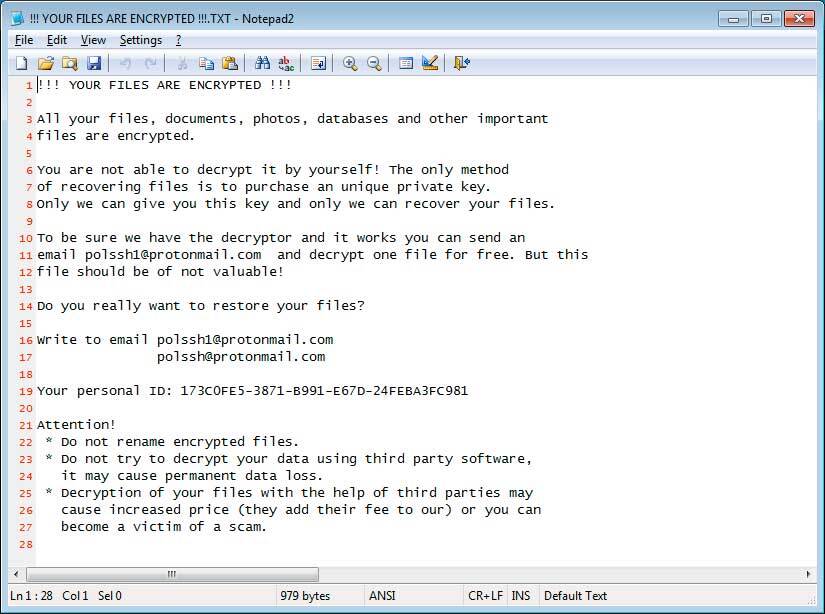

Para o computador infectado, um identificador de computador exclusivo é criado, que Buran também usa como a extensão dos arquivos modificados. Mensagem para a vítima está contida em um documento de texto com o nome !!! Seus arquivos são criptografados !!!. TXT. Atacantes oferecer vítima para contatá-los por e-mail para obter a chave, e advertem contra a tentativa de recuperar os dados por conta própria.

Os pesquisadores observam que o malware cria no registro HKEY_CURRENT_USER Software Buran entradas que são semelhantes à chave de criptografia pública e privada, mas não se sabe se é possível recuperar informações codificadas usá-los.

RIG é actualmente um dos mais activos explorar pacotes. Ele substituiu o Angler, Nuclear e neutrino conjuntos em 2016. operadores RIG muitas vezes contrato para distribuir ransomware e em vários momentos entregues Matriz, Locky, CryptoShield e GandCrab a ele com a ajuda de software de criptografia.

Apesar do declínio geral na participação dos kits pré-fabricados, RIG aparece regularmente no campo de visão de especialistas de segurança da informação. assim, verão passado, ele foi visto na CEIDPageLock campanha de rootkit.

- Cópia de segurança, Cópia de segurança, Cópia de segurança!

- Não abra anexos se você não sabe quem os enviou.

- Faça anexos não abertos até que você confirmar que a pessoa realmente enviou-los.

- anexos de digitalização com ferramentas como o VirusTotal.

- Certifique-se de todas as atualizações do Windows estão instalados, assim que eles saem! Também certifique-se de atualizar todos os programas, especialmente Java, Instantâneo, e Reader Adobe. programas mais antigos contêm vulnerabilidades de segurança que são comumente exploradas por distribuidores de malware. Por isso, é importante mantê-los atualizados.

- Certifique-se de usar algum tipo de software de segurança instalado.

- Use senhas difíceis e nunca reutilizar a mesma senha em vários sites.

- Se você estiver usando Remote Desktop Services, não conectá-lo diretamente à Internet. Em vez torná-lo acessível apenas através de uma VPN.