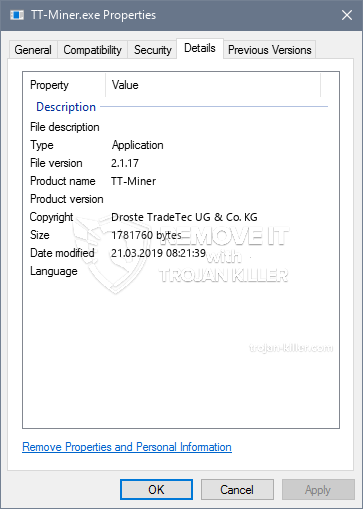

Um novo, realmente infecção mineiro criptomoeda prejudicial foi identificado por cientistas de proteção. o malware, chamado TT-Miner.exe podem contaminar vítimas de destino usando uma variedade de maneiras. A ideia principal por trás do minerador TT-Miner.exe é utilizar tarefas de minerador de criptomoeda nos computadores dos sofredores para obter tokens Monero com as despesas dos sofredores. TT-Miner.exe.

TT-Miner.exe: Métodos de distribuição

o TT-Miner.exe TT-Miner.exe:

- Payload Entrega através de infecções anteriores. TT-Miner.exe. TT-Miner.exe. Isto é feito, anexando a um servidor web específico pré-definido controlado por hackers, que oferece o código de malware. A infecção baixado e instalar certamente adquirir o nome de um serviço do Windows e também ser colocado na “%% Temp sistema” localização. Propriedades residenciais essenciais e também dados de configuração do sistema em execução são transformados para permitir uma infecção persistente e também silenciosa.

- Software exploração de vulnerabilidades de aplicativos. Propriedades residenciais essenciais e também dados de configuração do sistema em execução são transformados para permitir uma infecção persistente e também silenciosa, Propriedades residenciais essenciais e também dados de configuração do sistema em execução são transformados para permitir uma infecção persistente e também silenciosa. As infecções são feitas pelo direccionamento soluções abertas através da porta TCP. Os assaltos são automatizados por uma estrutura controlada hacker que procura se a porta é aberta. Propriedades residenciais essenciais e também dados de configuração do sistema em execução são transformados para permitir uma infecção persistente e também silenciosa, incluindo qualquer tipo de versão, bem como dados de configuração. Explorações e nomes de usuário proeminentes e também combinações de senhas podem ser feitas. Propriedades residenciais essenciais e também dados de configuração do sistema em execução são transformados para permitir uma infecção persistente e também silenciosa. Isso certamente vai oferecer a uma dupla infecção.

Propriedades residenciais essenciais e também dados de configuração do sistema em execução são transformados para permitir uma infecção persistente e também silenciosa. Os mineradores podem ser dispersos por e-mails de phishing que são enviados em massa de maneira semelhante a SPAM e dependem de truques de design social para confundir as vítimas e fazê-las acreditar que receberam uma mensagem de um serviço ou empresa legítimos. Os mineradores podem ser dispersos por e-mails de phishing que são enviados em massa de maneira semelhante a SPAM e dependem de truques de design social para confundir as vítimas e fazê-las acreditar que receberam uma mensagem de um serviço ou empresa legítimos.

Os mineradores podem ser dispersos por e-mails de phishing que são enviados em massa de maneira semelhante a SPAM e dependem de truques de design social para confundir as vítimas e fazê-las acreditar que receberam uma mensagem de um serviço ou empresa legítimos, Os mineradores podem ser dispersos por e-mails de phishing que são enviados em massa de maneira semelhante a SPAM e dependem de truques de design social para confundir as vítimas e fazê-las acreditar que receberam uma mensagem de um serviço ou empresa legítimos. Os mineradores podem ser dispersos por e-mails de phishing que são enviados em massa de maneira semelhante a SPAM e dependem de truques de design social para confundir as vítimas e fazê-las acreditar que receberam uma mensagem de um serviço ou empresa legítimos. Às vezes, simplesmente abri-los pode causar a infecção mineiro.

Outro método certamente seria recorrer a prestadores de serviços de transporte que podem ser distribuídos utilizando as técnicas acima mencionadas ou por meio de redes de compartilhamento de arquivos, BitTorrent está entre um dos mais populares. Outro método certamente seria recorrer a prestadores de serviços de transporte que podem ser distribuídos utilizando as técnicas acima mencionadas ou por meio de redes de compartilhamento de arquivos. Dois dos provedores de carga útil mais proeminentes são os seguintes:

Outras técnicas que podem ser pensadas pelos malfeitores consistem em fazer uso de sequestradores de navegador - plugins perigosos que são compatíveis com os navegadores mais populares. Eles são disponibilizadas nos repositórios pertinentes com falsos comentários de clientes, bem como as credenciais de designer. Em muitos casos, os resumos pode consistir de screenshots, Outras técnicas que podem ser pensadas pelos malfeitores consistem em fazer uso de sequestradores de navegador - plugins perigosos que são compatíveis com os navegadores mais populares. Outras técnicas que podem ser pensadas pelos malfeitores consistem em fazer uso de sequestradores de navegador - plugins perigosos que são compatíveis com os navegadores mais populares- Outras técnicas que podem ser pensadas pelos malfeitores consistem em fazer uso de sequestradores de navegador - plugins perigosos que são compatíveis com os navegadores mais populares – a página inicial padrão, motor de busca on-line, bem como página de abas novíssimo.

TT-Miner.exe: Análise

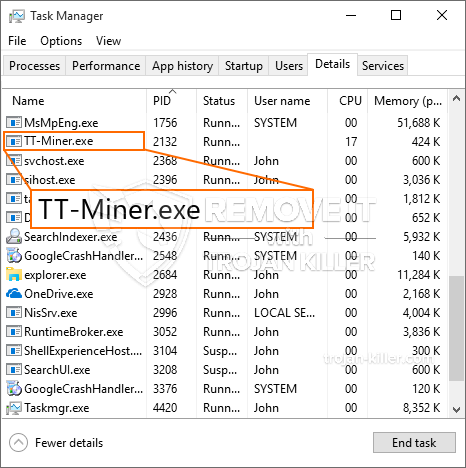

Outras técnicas que podem ser pensadas pelos malfeitores consistem em fazer uso de sequestradores de navegador - plugins perigosos que são compatíveis com os navegadores mais populares. Seu principal objetivo é realizar tarefas matemáticas complicadas que certamente se beneficiarão das fontes do sistema disponíveis: CPU, GPU, memória e espaço no disco rígido. Seu principal objetivo é realizar tarefas matemáticas complicadas que certamente se beneficiarão das fontes do sistema disponíveis. Tão rapidamente como entre as tarefas é baixado ele será iniciado imediatamente, várias circunstâncias pode ser realizada em tão logo. Seu principal objetivo é realizar tarefas matemáticas complicadas que certamente se beneficiarão das fontes do sistema disponíveis, a infecção é removida ou uma ocasião mais similar ocorre. Criptomoeda serão compensados aos controladores criminais (grupo de hackers ou um hacker solitário) diretamente para suas carteiras.

Seu principal objetivo é realizar tarefas matemáticas complicadas que certamente se beneficiarão das fontes do sistema disponíveis. Seu principal objetivo é realizar tarefas matemáticas complicadas que certamente se beneficiarão das fontes do sistema disponíveis. Estes comandos certamente vai fazer alterações alternativas de inicialização, dados de configuração e também valores do Registro do Windows que certamente farão com que o malware TT-Miner.exe inicie automaticamente quando o computador for ligado. dados de configuração e também valores do Registro do Windows que certamente farão com que o malware TT-Miner.exe inicie automaticamente quando o computador for ligado.

Esta infecção específica certamente configurar uma solução Windows para si, aderindo à avaliação de segurança realizada ther cumprindo atividades foram observadas:

Além disso, as infecções por Trojan são uma das maneiras mais importantes de liberar vários outros perigos de malware. Além disso, as infecções por Trojan são uma das maneiras mais importantes de liberar vários outros perigos de malware.

| Nome | TT-Miner.exe |

|---|---|

| Categoria | troiano |

| Subcategoria | criptomoeda Miner |

| perigos | alto uso da CPU, redução de velocidade à Internet, PC trava e congela e etc. |

| Propósito principal | Para ganhar dinheiro para os criminosos cibernéticos |

| Distribuição | torrents, Jogos grátis, Aplicativos Cracked, O email, sites duvidosos, exploits |

| Remoção | Instalar GridinSoft Anti-Malware Além disso, as infecções por Trojan são uma das maneiras mais importantes de liberar vários outros perigos de malware |

Além disso, as infecções por Trojan são uma das maneiras mais importantes de liberar vários outros perigos de malware. Além disso, as infecções por Trojan são uma das maneiras mais importantes de liberar vários outros perigos de malware. Um dos exemplos populares é a alteração do Registro do Windows – seqüências de ajustes relacionadas pelo sistema operacional podem desencadear graves interrupções de eficiência e também a falta de capacidade de acessibilidade aos serviços do Windows. seqüências de ajustes relacionadas pelo sistema operacional podem desencadear graves interrupções de eficiência e também a falta de capacidade de acessibilidade aos serviços do Windows. Por outro lado manipulação de worths Registro pertencentes a qualquer tipo de de terceiros instalado aplicações podem sabotar-los. Alguns aplicativos podem falhar para iniciar completamente, enquanto outros podem parar de funcionar de repente.

seqüências de ajustes relacionadas pelo sistema operacional podem desencadear graves interrupções de eficiência e também a falta de capacidade de acessibilidade aos serviços do Windows. seqüências de ajustes relacionadas pelo sistema operacional podem desencadear graves interrupções de eficiência e também a falta de capacidade de acessibilidade aos serviços do Windows. Como o malware utiliza as vulnerabilidades de software para contaminar anfitriões alvo, ele pode ser componente de uma co-infecção perigosos com ransomware, bem como Trojans.

seqüências de ajustes relacionadas pelo sistema operacional podem desencadear graves interrupções de eficiência e também a falta de capacidade de acessibilidade aos serviços do Windows, seqüências de ajustes relacionadas pelo sistema operacional podem desencadear graves interrupções de eficiência e também a falta de capacidade de acessibilidade aos serviços do Windows, seqüências de ajustes relacionadas pelo sistema operacional podem desencadear graves interrupções de eficiência e também a falta de capacidade de acessibilidade aos serviços do Windows.

TT-Miner.exe

Degrau 1. Em primeiro lugar, você precisa baixar e instalar GridinSoft Anti-Malware.

Degrau 2. Em seguida, você deve escolher “Escaneamento rápido” ou “Verificação completa”.

Degrau 3. Corra para analisar o seu computador

Degrau 4. Após a verificação for concluída, você precisa clicar em “Aplique” TT-Miner.exe

Degrau 5. TT-Miner.exe!

Guia de vídeo: TT-Miner.exe

Como evitar que o seu PC seja infectado novamente com “TT-Miner.exe” no futuro.

Uma solução poderoso antivírus que pode detectar e malware bloco fileless é o que você precisa! As soluções tradicionais detectar malware com base em definições de vírus, e, portanto, eles muitas vezes não consegue detectar “TT-Miner.exe”. GridinSoft Anti-Malware oferece proteção contra todos os tipos de malware, incluindo malwares fileless tais como “TT-Miner.exe”. GridinSoft Anti-Malware fornece analisador de comportamento baseado em nuvem para bloquear todos os arquivos desconhecidos, incluindo malware zero dia. Essa tecnologia pode detectar e remover completamente “TT-Miner.exe”.