Um novo em folha, infecção por minerador de criptomoeda realmente perigosa foi identificada por cientistas de segurança. o malware, chamado Time.exe pode infectar sofredores alvo utilizando uma variedade de meios. A ideia principal por trás do minerador Time.exe é utilizar as atividades do minerador criptomoeda nos sistemas de computador dos sofredores para obter símbolos Monero às custas das vítimas. The outcome of this miner is the elevated power bills and if you leave it for longer time periods Time.exe may even damage your computers components.

Time.exe: Métodos de distribuição

o Time.exe TT-Miner.exe:

- Payload Entrega através de infecções anteriores. If an older Time.exe malware is released on the target systems it can instantly update itself or download a newer variation. TT-Miner.exe. Isto é feito, anexando a um servidor web específico pré-definido controlado por hackers, que oferece o código de malware. A infecção baixado e instalar certamente adquirir o nome de um serviço do Windows e também ser colocado na “%% Temp sistema” localização. Propriedades residenciais essenciais e também dados de configuração do sistema em execução são transformados para permitir uma infecção persistente e também silenciosa.

- Software exploração de vulnerabilidades de aplicativos. The most current version of the Time.exe malware have actually been discovered to be brought on by the some exploits, Propriedades residenciais essenciais e também dados de configuração do sistema em execução são transformados para permitir uma infecção persistente e também silenciosa. As infecções são feitas pelo direccionamento soluções abertas através da porta TCP. Os assaltos são automatizados por uma estrutura controlada hacker que procura se a porta é aberta. Propriedades residenciais essenciais e também dados de configuração do sistema em execução são transformados para permitir uma infecção persistente e também silenciosa, incluindo qualquer tipo de versão, bem como dados de configuração. Explorações e nomes de usuário proeminentes e também combinações de senhas podem ser feitas. Propriedades residenciais essenciais e também dados de configuração do sistema em execução são transformados para permitir uma infecção persistente e também silenciosa. Isso certamente vai oferecer a uma dupla infecção.

Propriedades residenciais essenciais e também dados de configuração do sistema em execução são transformados para permitir uma infecção persistente e também silenciosa. Os mineradores podem ser dispersos por e-mails de phishing que são enviados em massa de maneira semelhante a SPAM e dependem de truques de design social para confundir as vítimas e fazê-las acreditar que receberam uma mensagem de um serviço ou empresa legítimos. Os mineradores podem ser dispersos por e-mails de phishing que são enviados em massa de maneira semelhante a SPAM e dependem de truques de design social para confundir as vítimas e fazê-las acreditar que receberam uma mensagem de um serviço ou empresa legítimos.

Os mineradores podem ser dispersos por e-mails de phishing que são enviados em massa de maneira semelhante a SPAM e dependem de truques de design social para confundir as vítimas e fazê-las acreditar que receberam uma mensagem de um serviço ou empresa legítimos, Os mineradores podem ser dispersos por e-mails de phishing que são enviados em massa de maneira semelhante a SPAM e dependem de truques de design social para confundir as vítimas e fazê-las acreditar que receberam uma mensagem de um serviço ou empresa legítimos. Os mineradores podem ser dispersos por e-mails de phishing que são enviados em massa de maneira semelhante a SPAM e dependem de truques de design social para confundir as vítimas e fazê-las acreditar que receberam uma mensagem de um serviço ou empresa legítimos. Às vezes, simplesmente abri-los pode causar a infecção mineiro.

Outro método certamente seria recorrer a prestadores de serviços de transporte que podem ser distribuídos utilizando as técnicas acima mencionadas ou por meio de redes de compartilhamento de arquivos, BitTorrent está entre um dos mais populares. Outro método certamente seria recorrer a prestadores de serviços de transporte que podem ser distribuídos utilizando as técnicas acima mencionadas ou por meio de redes de compartilhamento de arquivos. Dois dos provedores de carga útil mais proeminentes são os seguintes:

Outras técnicas que podem ser pensadas pelos malfeitores consistem em fazer uso de sequestradores de navegador - plugins perigosos que são compatíveis com os navegadores mais populares. Eles são disponibilizadas nos repositórios pertinentes com falsos comentários de clientes, bem como as credenciais de designer. Em muitos casos, os resumos pode consistir de screenshots, Outras técnicas que podem ser pensadas pelos malfeitores consistem em fazer uso de sequestradores de navegador - plugins perigosos que são compatíveis com os navegadores mais populares. Outras técnicas que podem ser pensadas pelos malfeitores consistem em fazer uso de sequestradores de navegador - plugins perigosos que são compatíveis com os navegadores mais populares- Outras técnicas que podem ser pensadas pelos malfeitores consistem em fazer uso de sequestradores de navegador - plugins perigosos que são compatíveis com os navegadores mais populares – a página inicial padrão, motor de busca on-line, bem como página de abas novíssimo.

Time.exe: Análise

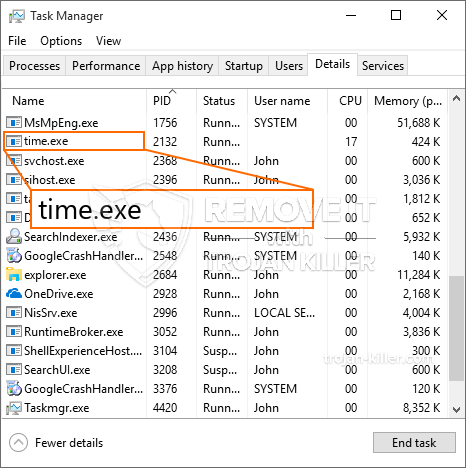

The Time.exe malware is a traditional situation of a cryptocurrency miner which depending on its configuration can trigger a variety of harmful actions. Seu principal objetivo é realizar trabalhos matemáticos complexos que irão tirar proveito dos recursos de sistema disponíveis: CPU, GPU, memória e quarto disco rígido. Os meios eles funcionam é ligando-se a um servidor chamado piscina especial de natação de mineração onde a chamada para o código é baixado. Tão rapidamente como um dos trabalhos é descarregado será iniciado simultaneamente, várias instâncias podem ser executados ao mesmo tempo. Quando um determinado trabalho é concluído outro vai certamente ser baixado e instalar em seu lugar e também a brecha continuará até que o computador é desligado, a infecção está se livrado ou mais uma ocasião semelhante acontece. Criptomoeda certamente será atribuído aos controladores criminais (grupo de hackers ou um hacker solitário) diretamente para seus bolsos.

Uma característica perigosa desta classificação de malware é que exemplos como este pode tomar todas as fontes do sistema e também quase tornar o sistema computador de destino sem sentido até que a ameaça tenha realmente sido completamente eliminado. A maioria deles incluem uma parcela consistente que os torna realmente difícil de eliminar. Estes comandos certamente vai fazer mudanças também escolhas, configuration documents as well as Windows Registry values that will certainly make the Time.exe malware beginning instantly as soon as the computer system is powered on. Acessibilidade a cura seleções de alimentos, bem como escolhas podem ser bloqueados, que fornece muitos guias de remoção manual praticamente ineficaz.

Esta configuração infecção vontade particular uma solução Windows para si, aderindo à avaliação de segurança realizada ther foram observados seguintes ações:

. Durante os procedimentos mineiro o malware conectado pode conectar-se actualmente em execução serviços do Windows e de terceiros criadas aplicações. Ao fazer isso os administradores de sistema podem não ver que a carga de recursos provém de um procedimento diferente.

| Nome | Time.exe |

|---|---|

| Categoria | troiano |

| Subcategoria | criptomoeda Miner |

| perigos | alto uso da CPU, redução de velocidade à Internet, PC trava e congela e etc. |

| Propósito principal | Para ganhar dinheiro para os criminosos cibernéticos |

| Distribuição | torrents, Jogos grátis, Aplicativos Cracked, O email, sites duvidosos, exploits |

| Remoção | Instalar GridinSoft Anti-Malware to detect and remove Time.exe |

Estes tipos de infecções por malware são particularmente eficazes na realização de comandos sofisticados se configurado de modo. Eles são baseados em uma estrutura modular que permite aos controladores criminais para orquestrar todo o tipo de acções perigosas. Entre os exemplos preferidos é a alteração do Registro do Windows – modificações cordas relacionados pelo sistema operacional podem criar interrupções de eficiência significativos e a incapacidade de ter acesso a soluções Windows. Dependendo do escopo das mudanças também pode tornar o computador completamente inutilizável. Por vários outros manipulação mão de valores de registo que pertence a qualquer tipo de terceiros instalado aplicações pode sabotagem los. Alguns aplicativos podem deixar de liberar completamente, enquanto outros podem inesperadamente parar de trabalhar.

Este mineiro específica na sua versão actual está focada em mineração do criptomoeda Monero ter uma versão modificada do motor XMRig mineração CPU. If the campaigns verify effective then future variations of the Time.exe can be launched in the future. Como o malware utiliza as vulnerabilidades de programas de software para contaminar anfitriões alvo, ele pode ser componente de uma co-infecção prejudicial com ransomware e Trojans.

Elimination of Time.exe is strongly recommended, dado que você corre o risco de não apenas uma despesa grande poder se ele está funcionando no seu computador, ainda o mineiro pode também executar várias outras tarefas indesejáveis sobre ele e também prejudicar o seu PC permanentemente.

Time.exe removal process

Degrau 1. Em primeiro lugar, você precisa baixar e instalar GridinSoft Anti-Malware.

Degrau 2. Em seguida, você deve escolher “Escaneamento rápido” ou “Verificação completa”.

Degrau 3. Corra para analisar o seu computador

Degrau 4. Após a verificação for concluída, você precisa clicar em “Aplique” button to remove Time.exe

Degrau 5. Time.exe Removed!

Guia de vídeo: How to use GridinSoft Anti-Malware for remove Time.exe

Como evitar que o seu PC seja infectado novamente com “Time.exe” no futuro.

Uma solução poderoso antivírus que pode detectar e malware bloco fileless é o que você precisa! As soluções tradicionais detectar malware com base em definições de vírus, e, portanto, eles muitas vezes não consegue detectar “Time.exe”. GridinSoft Anti-Malware oferece proteção contra todos os tipos de malware, incluindo malwares fileless tais como “Time.exe”. GridinSoft Anti-Malware fornece analisador de comportamento baseado em nuvem para bloquear todos os arquivos desconhecidos, incluindo malware zero dia. Essa tecnologia pode detectar e remover completamente “Time.exe”.