Sobre .Phoenix

.Fénix é identificado por nossa equipe de pesquisa de malware como a infecção ransomware novíssimo. Alguns programas anti-vírus já detectá-lo, Não obstante, existem aplicações específicas que ignorá-lo e, assim, permitem a invasão. Os clientes têm, na verdade, pertencia a chamá-lo de que, como resultado da extensão, ele inclui no final de seus documentos. Permitir de elaborar. ferramenta ransomware invadir o seu sistema de computador por meio de astúcia e habilidade. então, uma vez que começam em, eles se espalharam sua corrupção. Eles fazem uso de algoritmos de segurança para proteger seus documentos. Depois disso, obter-lhe a sua libertação. Depois .Phoenix se arrasta para a direita em seu sistema, ele coloca cada um de seus documentos sob lock-down. Liga-se o seu próprio expansão na extremidade, portanto, tornando difícil acesso. Assim como, nenhum arquivo pode deixar seu alcance. Ele tem como alvo arquivos, arquivo, imagens, canções, vídeo clipes, tudo isso! Depois, você pode já não abri-lo. Deslocalização os dados, ou relabeling-lo, não vai ajudar. O único método para lançar o seu informações de sustento do ransomware, é a conformidade. A infecção antecipa que você pague um dinheiro do resgate, se você deseja liberar seus documentos. Ele deixa isso claro, no dinheiro do resgate, note que deixa depois da segurança. A nota é geralmente uma dados de texto, deixou em seu Desktop. Além disso você pode localizá-lo em cada pasta que contém dados segura. Ele explica sua circunstância, e oferece-lhe uma maneira de sair. De acordo com .Phoenix, o único método para liberar os seus dados é com uma chave especial descriptografia. E também, para obtê-lo, você deve pagar um dinheiro do resgate. A quantidade difere, e é tipicamente pediu em Bitcoin. Mas outros cryptocurrencies são, adicionalmente, uma alternativa. As promessas de infecção, para enviar-lhe o truque que você precisa, depois de terminar a transferência. Assim como, é isso aí. Isso é tudo que você começa– uma promessa. Você não tem absolutamente nenhuma garantia de que o cumprimento leva a algo positivo. Não depender de palavras de criminosos cibernéticos. Estes são os indivíduos instáveis com programas destrutivos. indivíduos, que certamente vai trair você. Não pagar um centavo. Não chamá-los não aderem às suas necessidades. Pode parecer uma chamada difícil fazer, no entanto, é o caminho certo.

Como é que o meu computador foi danificado por .Phoenix?

Seus sistemas de computador obtém infectado com o vírus .Phoenix devido à sua falta de ser consciente. Algumas pessoas não prestam atenção a informações importantes enquanto navega na internet ou instalar inúmeros programas. Assim como, potencialmente esta é a maneira que você acabou com uma infecção. Aqui é coisas. A infecção faz uso das antigas abordagens invasivas ainda de ouro para enganá-lo. E também, deslizam você despercebida. Isso inclui escondendo atrás de links danificados, sites, bem como torrentes. Ele usa gratuito como uma maneira de se esconde. E também, se apresenta como um sistema falso ou atualização de programa. Gostar, Adobe Flash Player ou Java. Mas, a maior parte do tempo, ele usa e-mails spam. Você obter um e-mail que parece vir de uma empresa bem conhecida. Gostar, Amazon ou PayPal. e, o e-mail solicita que você clicar em um link, ou baixe-on adicionar um. Se você fizer, você acaba com um ransomware. Tenha em mente que estes tipos de perigos tirar proveito de sua imprudência. Eles precisam de você se apressar, e perder fazer a devida persistência. Isso reduz sua infiltração secreta. Eles dependem de você deixar o seu destino a possibilidade. Não! Não escolha imprudência sobre cuidados. Um mantém infecções fora. O outro recebe-los em.

Por que é .Phoenix perigosos?

Não aja os meios .Phoenix aconselha você. Seguindo seus comandos não seguros é perigoso, assim como certamente fará sua carteira mais fino. Por esta razão, não pagar-lhes dinheiro. Não ligue para os sequestradores cibernéticos. Se você fizer, você vai se arrepender. É um esforço inútil para restaurar suas informações, e não vai terminar bem para você. Aqui está o porquê. Existem algumas circunstâncias que podem se desdobrar, quando você vê o bilhete de resgate na sua tela. Dizer, -lo a determinar a respeitar. Você se conectar aos extorsionários, pagar seu dinheiro do resgate, bem como espera. Você espera com eles para enviar-lhe o segredo de decodificação eles garantida. Bem, o que acontece se não o fizerem? mesmo assim, você não tem garantias. Todos, você descansar sobre, é uma garantia. você pode realmente acreditar na palavra de sequestradores virtuais? A resposta é ‘No.’ Estes são os indivíduos, que vai decepcioná-lo. Não fornecer dinheiro! Há também uma alternativa adicional. Eles podem, na realidade, enviar-lhe um truque descriptografia. Ainda, quando você tenta aplicá-lo, ele pára de funcionar para trabalhar. sim, eles podem enviar-lhe a incorreta. Depois disso, você tem muito menos empréstimo, e seus dados permanece bloqueada. Não pagam! E também, também sua circunstância mais favorável, não é uma razão para o prazer. O que acontece depois de pagar o resgate, obter o segredo direita, bem como cortesia seus arquivos? Bem? Pense nisso. Você pagou em dinheiro para remover um sinais e sintomas, mas não a infecção criá-la. assim, você elimina a criptografia de arquivos, ainda os restos de ransomware .Phoenix. Ele ainda está se escondendo nos cantos de seu sistema, para atacar mais uma vez livre de custos. Depois disso, você está de volta ao começo. Não há métodos suficientes para se preocupar neste suficiente. Não pagam!

assim, seu PC foi atacado por .Phoenix, bem como mais do que provável que você realmente perdeu tempo tentando removê-lo com a mão. Estamos definitivamente positivo que a opção abaixo vai certamente funcionar na remoção .Phoenix de forma automatizada. No entanto, permitir-nos inicialmente falar sobre prevenção de tais ataques ransomware no futuro. Existe algo que você pode fazer para evitar esse tipo de ameaça desagradável de entrar em seu computador antes do tempo? Existem alguns pontos que gostaria de falar sobre a seguir. O primeiro é o seu dever pessoal para ser incrivelmente cauteloso enquanto você usa seu computador e também principalmente enquanto você navega na internet. Ao inspecionar o seu e-mail e ver alguns anexos duvidosos incluído, não se apressar para abri-los. similarmente, quando você chegar no Facebook e alguém em seus contatos lhe envia mensagens contendo anexos, ser muito cauteloso, especialmente se estes são alguns arquivos executáveis. O segundo ponto a pensar é examinar a confiabilidade de seu programa anti-vírus existente. Infelizmente, existem inúmeras aplicações de proteção nos dias de hoje que apenas pretendem ser confiável, enquanto que em tempos de violações de malware reais eles simplesmente não conseguem fazer o trabalho como promoveu. Em situação .Phoenix atravessou em seu sistema de computador, isso indica que o seu presente anti-vírus não executou sua característica promovido, bem como realmente parou de funcionar para proteger seu sistema. assim, claramente, é uma razão para que reconsidere suas opções e também mais definitivamente mudar para algum outro aplicativo que pode certamente tornar o grau desejado de protecção. Nós, igualmente, pode afirmar alguns por cento dos usuários que não favorecem a ter qualquer tipo de programa de software anti-vírus que seja. Definitivamente, isso é um erro grave da sua parte, devido ao fato de que, atualmente, a rede tem abundância de riscos cibernéticos que podem secretamente se infiltrar em sistemas propensas, particularmente aquelas que não são fornecidos com algum grau fundamental de segurança. assim, tendo anti-malware completamente correndo, bem como proteger o seu PC é um ponto deve fazer no mundo cibernético de hoje.

Degrau 1. Recuperar arquivos de criptografia ransomware .Phoenix

Há um monte de diferentes vírus ransomware na internet. Alguns deles são mais perigosos do que os outros, porque eles não só deixando processos maliciosos para se proteger, mas também a remoção de backups do seu sistema para fazer o processo de recuperação impossível.

Observe: Nem todas as infecções ransomware são capazes de remover backups do seu sistema, por isso é sempre vale a pena tentar um método de recuperação de janelas abaixo. A fim de proteger seus backups a partir deste perigo, tentar o nosso Anti-Ransomware produtos:

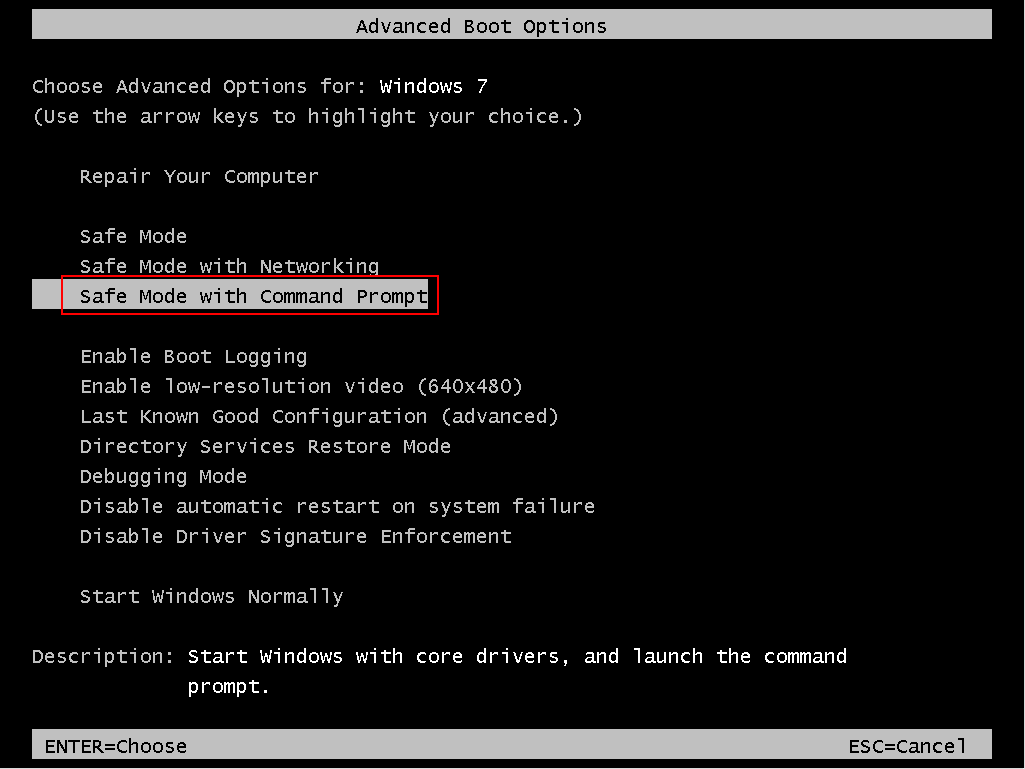

Recomendamos o uso Modo seguro com prompt de comando para executar com segurança uma recuperação de seus arquivos. Você terá que reiniciar o seu computador, então é melhor você salvar esta instrução em algum lugar no seu disco rígido ou ler se do segundo computador.

- janelas 7 Comercial: Você precisa reiniciar o sistema e antes da sua carregada constantemente pressione “F8” botão até ver as opções de inicialização.

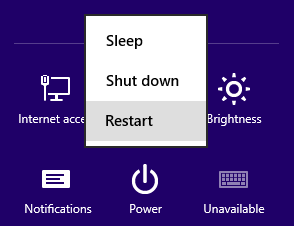

- janelas 8/10 Comercial: aperte o “Poder” botão a partir da tela de login do Windows ou Configurações. Segure o Mudança tecla no teclado e clique em “Reiniciar”

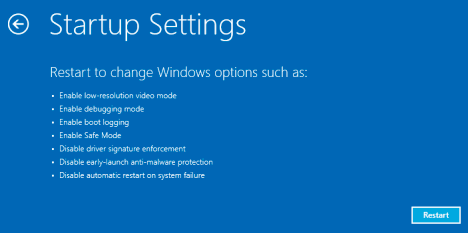

- Após reiniciar seu computador – Clique em “solucionar” – pressione “Opções avançadas” – “Definições de arranque”

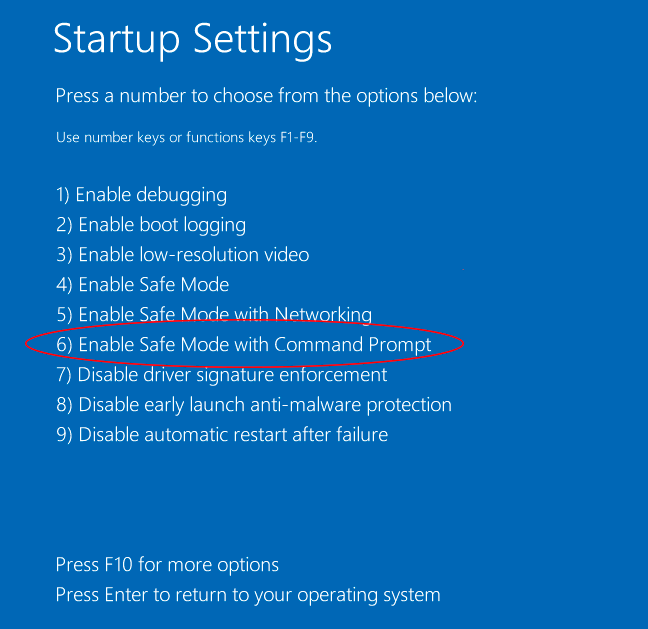

- Clique no “Reiniciar” botão e seu computador irá recarregar novamente e mostrar-lhe a lista com todas as opções. Você precisa escolher o “Modo seguro com prompt de comando”

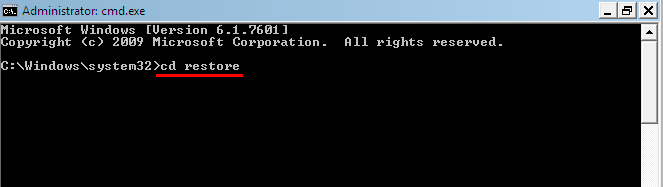

- Quando seu Windows cargas, introduzir a seguinte linha de: restaurar cd e pressione Enter.

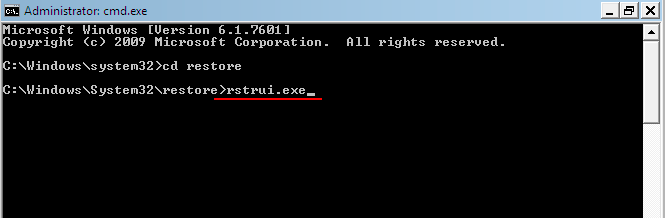

- Depois de que tipo rstrui.exe linha e pressione Enter.

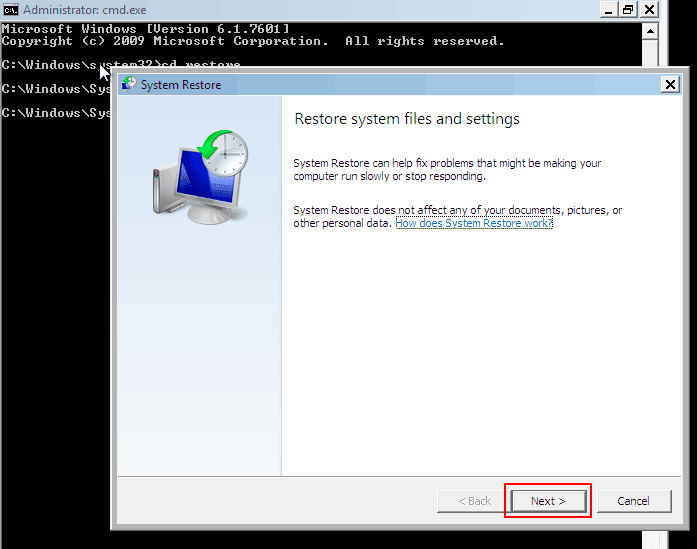

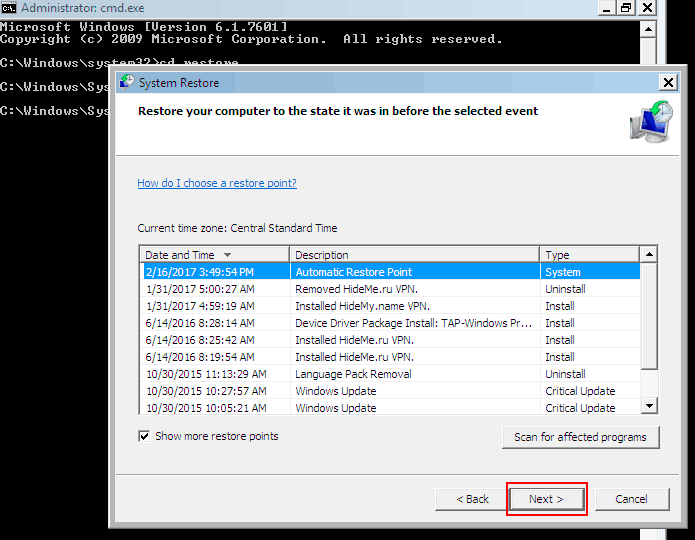

- A janela de recuperação irá abrir antes de você, Clique em Avançar para continuar.

- Na próxima janela, você precisa escolher um ponto de restauração. Todos os arquivos em unidades protegidas serão recuperados no momento em que este ponto foi criado (antes da infecção com .Phoenix). No caso quando ransomware remove esses backups, não haverá Restaurar pontos listados. Selecione um ponto de restauração e clique “Próximo”.

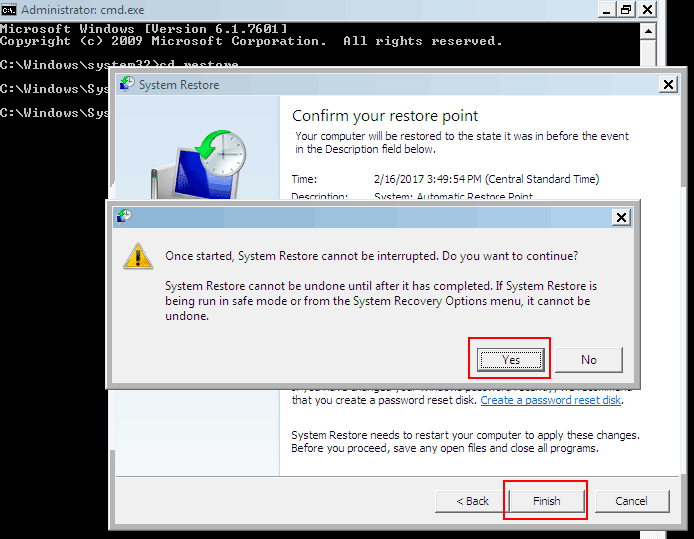

- Clique “Terminar” nesta janela e confirmar o processo de recuperação, premindo “sim“.

exemplo simples de como recuperar os arquivos de infecção ransomware:

Degrau 2. Removendo arquivos maliciosos ransomware .Phoenix

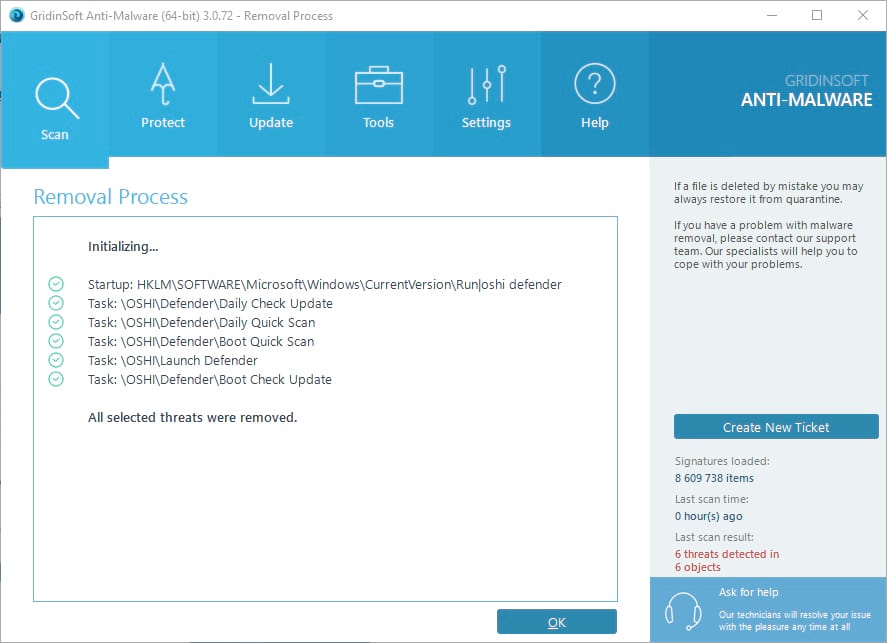

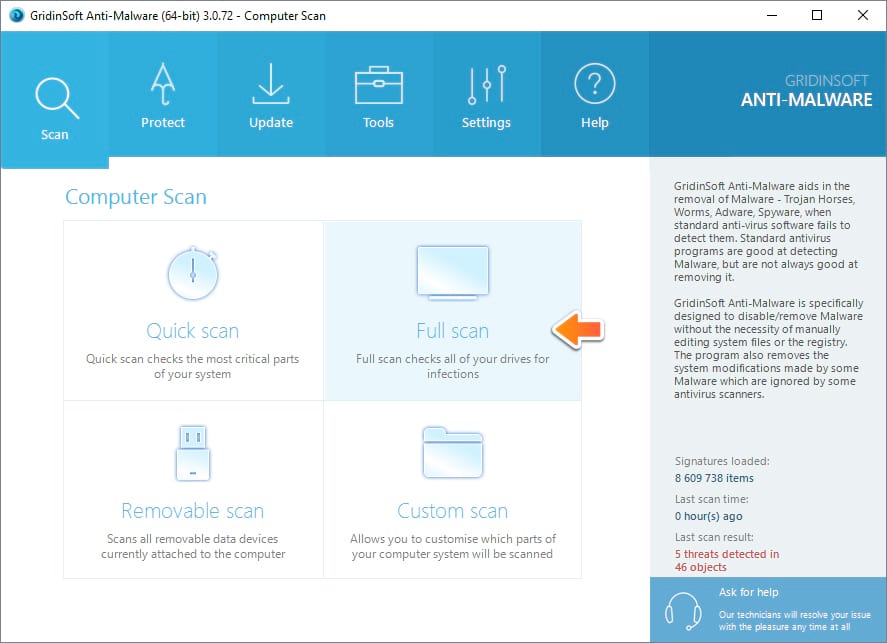

Uma vez que o processo de recuperação é completa, você deve considerar a varredura de seu computador com um GridinSoft Anti-Malware a fim de encontrar quaisquer vestígios de infecção .Phoenix. Embora alguns vírus ransomware está removendo-se logo após a criptografia de seus arquivos, alguns podem deixar processos maliciosos no seu computador para fins especiais de criminosos cibernéticos.

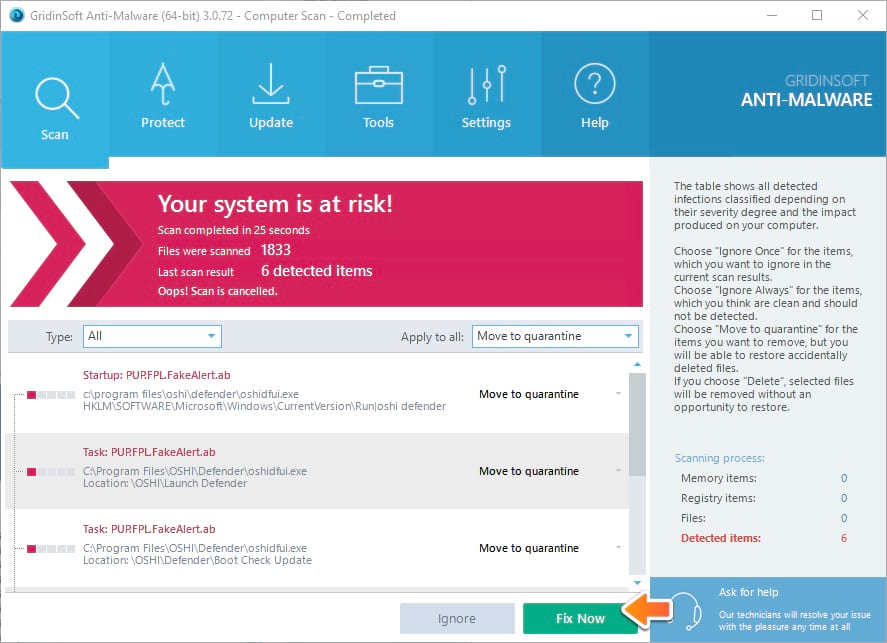

- Execute GridinSoft Anti-Malware e escolher o tipo de digitalização, que é apropriado para suas necessidades. Claro, para os accuratest resultados da verificação recomendamos que você escolha o “Verificação completa”.

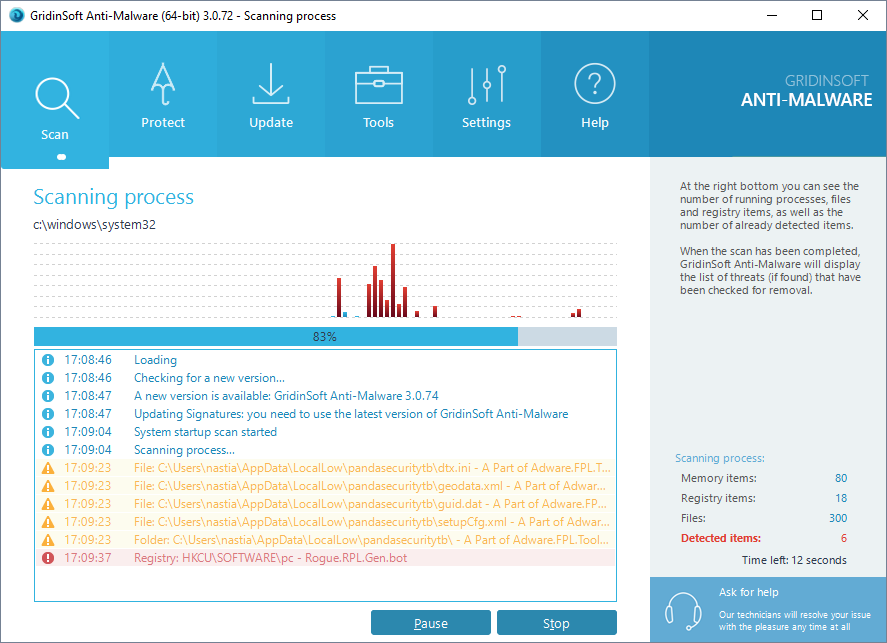

- Dê Anti-Malware um pouco de tempo para verificar o seu sistema:

- Mover-se para colocar em quarentena todos os vírus e arquivos indesejados, que você vê na lista de resultados:

- Apreciar o processo de remoção de malware:

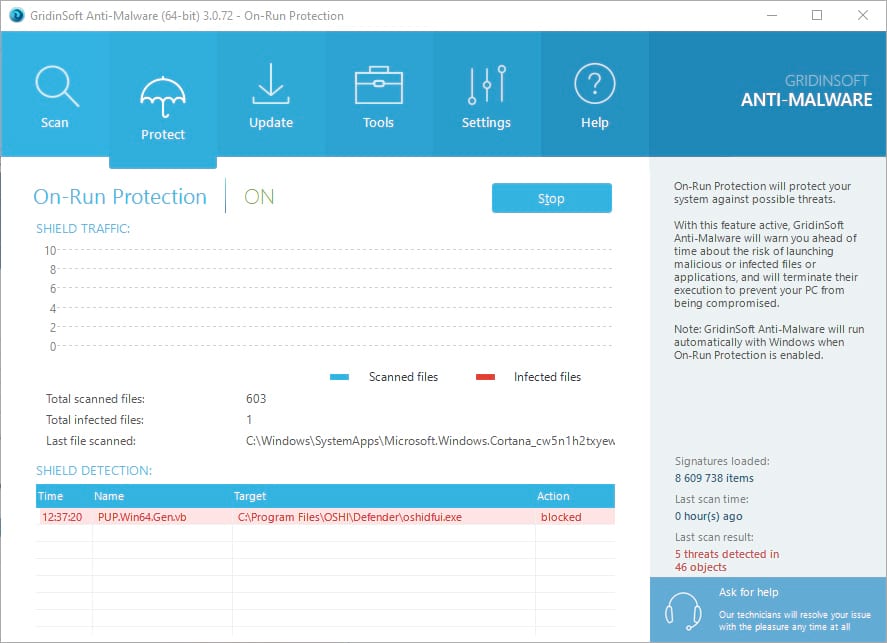

Uso de No prazo de proteção pode adicionalmente impedir a diferentes tipos de ataques cibernéticos, nossa bandeira podem proteger o downloader do ransomware como um aplicativo malicioso impedindo o download de .Phoenix.

Degrau 3. Prevenir a infecção ransomware .Phoenix com GridinSoft Anti-Ransomware

Apesar de que alguns ransomware pode remover backups de seu sistema operacional, nosso produto GridinSoft Anti-Ransomware é capaz de protegê-los da remoção em primeiro lugar. Quando algum tipo de programa ou ransomware vírus malicioso tenta excluir seus backups, programa intercepta este pedido e bloqueia o processo de envio.

Nota: que o produto ainda está em fase de testes Beta, alguns bugs e falhas são possíveis.

Além da ferramenta de proteção, você deve ler e aprender algumas regras simples. Segui-los cada vez que você trabalha em seu computador e seu irá diminuir as chances de sua infecção ao mínimo:

- Não abra letras de spam suspeitas. De jeito nenhum! Tenha muito cuidado com seus downloads. Baixe e instale o software de preferência de seu site oficial.

- Fazer cópias de segurança dos seus arquivos importantes regularmente. Armazenar seus arquivos realmente importantes em alguns lugares diferentes é uma boa decisão.

- Mantenha seu sistema livre de adware, sequestradores e PUPs O computador infectado será mais provável comprometida com outro software malicioso, e ransomware não é uma exceção neste caso.

- Não entre em pânico e ser razoável. Não pagar a taxa de resgate logo depois que você foi infectado, é sempre melhor para procurar na internet para algumas respostas. É possível que alguém tenha desenvolvido uma ferramenta de descriptografia que pode ajudá-lo.