Um novo, vírus de mineração de criptomoeda extremamente inseguro foi detectado por pesquisadores de segurança e proteção. o malware, chamado Image.exe pode infectar vítimas-alvo usando várias maneiras. A essência por trás do minerador Image.exe é usar atividades de minerador criptomoeda nos sistemas de computador dos alvos para obter tokens Monero ao custo das vítimas. The result of this miner is the raised electrical energy costs as well as if you leave it for longer amount of times Image.exe might even harm your computer systems parts.

Image.exe: Métodos de distribuição

o Image.exe O malware faz uso de duas abordagens populares que são utilizadas para contaminar os alvos do sistema de computador:

- Payload Entrega usando Infecções anteriores. If an older Image.exe malware is deployed on the sufferer systems it can immediately upgrade itself or download a more recent version. Isso é possível por meio do comando de atualização integrado que adquire o lançamento. Isso é feito vinculando-se a um servidor da Web controlado por hackers predefinido específico que fornece o código de malware. O vírus baixado receberá o nome de um serviço do Windows e será posicionado no diretório “%% Temp sistema” Lugar, colocar. Propriedades residenciais cruciais e dados de configuração do sistema operacional são transformados para permitir uma infecção implacável e silenciosa.

- Software exploração de vulnerabilidades Programa. The most current variation of the Image.exe malware have been found to be brought on by the some ventures, notoriamente entendido para ser utilizado nos assaltos ransomware. As infecções são feitas pelo direccionamento soluções abertos usando a porta TCP. Os ataques são automatizados por um quadro controlado por hackers que busca descobrir se a porta está aberta. Se essa condição for atendida, ele certamente verificará o serviço e recuperará as informações a seu respeito., consistindo de qualquer tipo de variação e também informações de configuração. Ventures e nome de usuário também popular e também combinações de senha pode ser feito. Quando a fazer uso de é disparado contra o código vulnerável o mineiro certamente vai ser implantado, além do backdoor. Isso certamente irá fornecer a uma dupla infecção.

Além desses métodos, várias outras abordagens também podem ser usadas.. Os mineiros podem ser distribuídos por e-mails de phishing que são enviados por atacado de maneira semelhante a SPAM, além de contar com truques de design social, a fim de confundir os alvos e pensar que eles realmente receberam uma mensagem de um serviço ou empresa genuína. Os documentos de vírus podem ser conectados diretamente ou colocados no conteúdo do corpo em conteúdo multimídia ou links de mensagens.

Os transgressores também podem produzir páginas da web de touchdown destrutivas que podem representar páginas de download de fornecedores, portais de download de software e vários outros locais acessados regularmente. Quando eles utilizam domínio de som comparável a endereços confiáveis e certificações de segurança, os clientes podem ser coagidos a se conectar a eles. Em alguns casos simplesmente abri-los pode ativar a infecção mineiro.

Uma técnica adicional seria utilizar provedores de serviços de carga útil que podem ser espalhados usando essas técnicas ou por meio de redes de compartilhamento de arquivos, BitTorrent é apenas um dos um dos mais proeminentes. É frequentemente usado para dispersar software e dados legítimos, bem como piratear conteúdo da Web. Dois de um dos provedores de serviços de transporte mais preferidos são os seguintes:

Outras técnicas que podem ser consideradas pelos malfeitores consistem no uso de seqüestradores de navegador da Web, plugins não seguros, compatíveis com os navegadores de Internet mais importantes.. They are published to the pertinent databases with fake user testimonials and designer qualifications. Em muitos casos, as descrições pode consistir de screenshots, video clips and also intricate summaries appealing wonderful function enhancements as well as efficiency optimizations. Nonetheless upon installment the actions of the affected browsers will transform- users will certainly locate that they will certainly be rerouted to a hacker-controlled landing web page and their setups might be altered – a página web padrão, motor de busca na internet e também a página web novas guias.

Image.exe: Análise

The Image.exe malware is a timeless instance of a cryptocurrency miner which depending upon its setup can cause a wide range of dangerous actions. Seu principal objetivo é realizar tarefas matemáticas complexas que certamente vai capitalizar sobre as fontes do sistema prontamente disponíveis: CPU, GPU, memória e também área de disco rígido. A forma como eles funcionam é, anexando a um servidor chamado piscina única mineração web a partir de onde o código necessário é baixado e instalar. Assim que um dos trabalhos é descarregado será iniciada ao mesmo tempo, várias circunstâncias pode ser realizada em quando. Quando um trabalho oferecido é terminado outro será baixado e instalar em seu lugar e também o ciclo irá certamente prosseguir até que o computador está desligado, a infecção está se livrado ou um evento mais comparável ocorre. Criptomoeda certamente será compensada para os controladores criminais (Hacker equipe ou um único cyberpunk) direto para os seus orçamentos.

Uma característica prejudicial deste grupo de malware é que as amostras como este pode levar todos os recursos do sistema e também praticamente tornar o sistema computador da vítima inutilizável até que a ameaça foi completamente livrado de. Muitos deles apresentam uma configuração persistente que os torna realmente difícil de eliminar. Estes comandos farão modificações para arrancar opções, configuration files and also Windows Registry values that will certainly make the Image.exe malware start instantly as soon as the computer system is powered on. O acesso a alimentos seleções recuperação e alternativas podem ser obstruídas que oferece lotes de guias manuais eliminação praticamente inúteis.

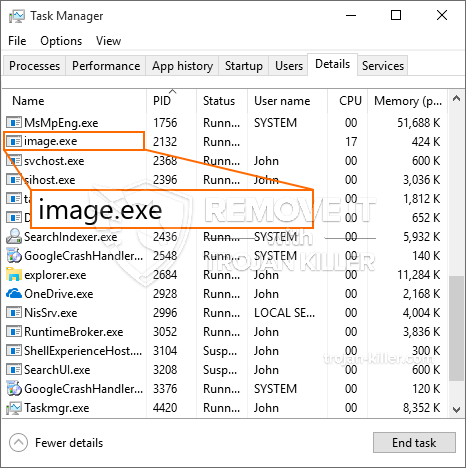

Esta infecção particular, certamente arranjo uma solução Windows para si, seguindo a segurança realizada e avaliação de segurança ther seguintes atividades foram realmente observado:

. Durante os procedimentos mineiro o malware associado pode anexar a já em execução serviços do Windows e de terceiros montado aplicações. Ao fazer isso os administradores de sistema podem não observar que os lotes de recursos provém de um processo diferente.

| Nome | Image.exe |

|---|---|

| Categoria | troiano |

| Subcategoria | criptomoeda Miner |

| perigos | alto uso da CPU, redução de velocidade à Internet, PC trava e congela e etc. |

| Propósito principal | Para ganhar dinheiro para os criminosos cibernéticos |

| Distribuição | torrents, Jogos grátis, Aplicativos Cracked, O email, sites duvidosos, exploits |

| Remoção | Instalar GridinSoft Anti-Malware to detect and remove Image.exe |

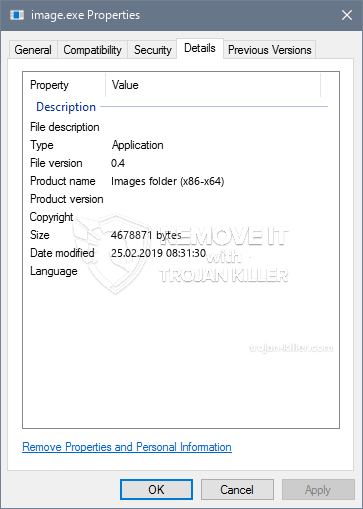

id =”82248″ alinhar =”aligncenter” largura =”600″] Image.exe

Image.exe

Estes tipos de infecções por malware são especificamente eficiente na realização de comandos sofisticados se configurado de modo. Eles são baseados em uma estrutura modular que permite os controladores criminais para coordenar todos os tipos de comportamento perigoso. Entre os exemplos preferidos é a alteração do registo do Windows – modificações cordas associadas pelo sistema operacional pode causar grandes perturbações de eficiência e também a incapacidade de acessar soluções Windows. Dependendo da variedade de ajustes que podem adicionalmente tornar o computador completamente inútil. Por vários outros manipulação mão de worths Registro vindo de qualquer terceiro configurar aplicações podem prejudicá-las. Alguns aplicativos podem ficar aquém de apresentar inteiramente enquanto outros podem, de repente parar de trabalhar.

Este mineiro específico na sua presente variante é concentrada em extrair o criptomoeda Monero tendo uma variação modificado de XMRig motor mineração CPU. If the campaigns prove successful after that future variations of the Image.exe can be released in the future. Como o malware utiliza as vulnerabilidades de programas de software para infectar hosts de destino, ele pode ser componente de uma co-infecção perigosa com ransomware e também Trojans.

Removal of Image.exe is strongly recommended, desde que você corre o risco de não apenas um grande custos de eletricidade se ele está operando no seu computador, mas o mineiro pode também executar outras atividades indesejáveis sobre ele, bem como até mesmo danificar o seu PC completamente.

Image.exe removal process

Degrau 1. Em primeiro lugar, você precisa baixar e instalar GridinSoft Anti-Malware.

Degrau 2. Em seguida, você deve escolher “Escaneamento rápido” ou “Verificação completa”.

Degrau 3. Corra para analisar o seu computador

Degrau 4. Após a verificação for concluída, você precisa clicar em “Aplique” button to remove Image.exe

Degrau 5. Image.exe Removed!

Guia de vídeo: How to use GridinSoft Anti-Malware for remove Image.exe

Como evitar que o seu PC seja infectado novamente com “Image.exe” no futuro.

Uma solução poderoso antivírus que pode detectar e malware bloco fileless é o que você precisa! As soluções tradicionais detectar malware com base em definições de vírus, e, portanto, eles muitas vezes não consegue detectar “Image.exe”. GridinSoft Anti-Malware oferece proteção contra todos os tipos de malware, incluindo malwares fileless tais como “Image.exe”. GridinSoft Anti-Malware fornece analisador de comportamento baseado em nuvem para bloquear todos os arquivos desconhecidos, incluindo malware zero dia. Essa tecnologia pode detectar e remover completamente “Image.exe”.