Um novo em folha, infecção de minerador de criptomoeda extremamente perigosa foi descoberta por pesquisadores de segurança. o malware, chamado Iexplorer.exe pode contaminar sofredores alvo utilizando uma variedade de métodos. A principal ideia por trás do minerador Iexplorer.exe é usar as atividades do minerador de criptomoedas nos sistemas de computador das vítimas para obter tokens Monero às custas dos alvos. The result of this miner is the raised power costs and if you leave it for longer time periods Iexplorer.exe might also damage your computers components.

Iexplorer.exe: Métodos de distribuição

o Iexplorer.exe malwares utiliza duas abordagens preferidas que são utilizados para alvos de computador contaminar:

- Payload Entrega via Infecções anteriores. If an older Iexplorer.exe malware is deployed on the victim systems it can automatically upgrade itself or download a more recent version. Isso é viável por meio do comando de atualização integrado que adquire o lançamento. Isto é feito através da ligação a um determinado servidor controlado por hackers predefinido que fornece o código de malware. A infecção baixado e instalar certamente obter o nome de uma solução Windows e também ser colocado no “%% Temp sistema” Lugar, colocar. Important residential or commercial properties as well as operating system setup documents are changed in order to allow a consistent as well as silent infection.

- Exploração de vulnerabilidades de software. The most current version of the Iexplorer.exe malware have actually been found to be brought on by the some exploits, famosa entendido para ser utilizado nos ataques ransomware. As infecções são feitas pelo direccionamento soluções abertas através da porta TCP. Os ataques são automatizados por uma estrutura controlada hacker que procura se a porta é aberta. If this problem is satisfied it will certainly check the service and also fetch info concerning it, including any version and also setup data. Ventures e nome de usuário preferido, bem como misturas de senha pode ser feito. Quando o uso é definido contra o código vulnerável, o mineiro certamente será lançado junto com o backdoor. Isso certamente irá fornecer a uma dupla infecção.

A variação mais recente do malware Performer.exe foi desencadeada por alguns empreendimentos. Miners can be dispersed by phishing emails that are sent wholesale in a SPAM-like fashion as well as depend upon social engineering methods in order to puzzle the targets right into thinking that they have received a message from a genuine solution or company. The infection files can be either directly affixed or put in the body components in multimedia web content or text links.

The crooks can also create destructive touchdown web pages that can impersonate supplier download and install web pages, portais de download de software e também outras áreas regularmente acessados. When they use similar appearing domain to reputable addresses and safety and security certificates the users may be coerced right into connecting with them. Em alguns casos, apenas abri-los pode desencadear a infecção mineiro.

One more approach would be to use haul providers that can be spread out utilizing the above-mentioned techniques or through data sharing networks, BitTorrent é apenas um dos mais populares. It is frequently utilized to disperse both reputable software application and files as well as pirate content. Dois de um dos transportadores de carga útil a maioria preferenciais são os seguintes:

Various other techniques that can be taken into consideration by the wrongdoers include the use of browser hijackers -harmful plugins which are made suitable with the most popular internet browsers. They are published to the relevant databases with fake customer evaluations and developer qualifications. Muitas vezes os resumos podem incluir screenshots, video clips and also fancy summaries appealing great function enhancements and also efficiency optimizations. No entanto mediante parcela o comportamento dos navegadores afetados vai mudar- individuals will certainly find that they will be rerouted to a hacker-controlled landing web page and also their settings may be altered – a página inicial padrão, motor de pesquisa online e página de abas novíssimo.

Iexplorer.exe: Análise

The Iexplorer.exe malware is a traditional case of a cryptocurrency miner which depending on its configuration can trigger a wide range of harmful activities. Seu principal objetivo é fazer tarefas matemáticas complexas que farão uso das fontes do sistema oferecidos: CPU, GPU, memória, bem como área de disco rígido. O método que eles operam é conectando-se a um servidor Web exclusivo chamado pool de mineração, de onde o código solicitado é baixado e instalado. Tão rapidamente como uma das tarefas é baixado ele certamente vai ser iniciado de imediato, várias circunstâncias pode ser realizada em tão logo. Quando uma tarefa fornecida é concluída, outra será baixada em sua área e a brecha continuará até que o sistema do computador seja desligado, a infecção está se livrado ou uma ocasião mais comparável ocorre. Criptomoeda certamente será compensada para os controladores criminais (grupo de hackers ou uma única cyberpunk) diretamente para suas carteiras.

Um atributo perigoso dessa categoria de malware é que exemplos como esse podem usar todos os recursos do sistema e também praticamente tornar o computador de destino inútil até que o risco seja realmente totalmente removido.. Muitos deles incluem uma parcela persistente, o que os torna realmente difíceis de se livrar. Estes comandos certamente vai fazer alterações para arrancar escolhas, configuration documents as well as Windows Registry values that will make the Iexplorer.exe malware begin instantly as soon as the computer system is powered on. A acessibilidade aos menus de recuperação e também às alternativas pode ser obstruída, o que fornece várias visões gerais de remoção manual quase inúteis.

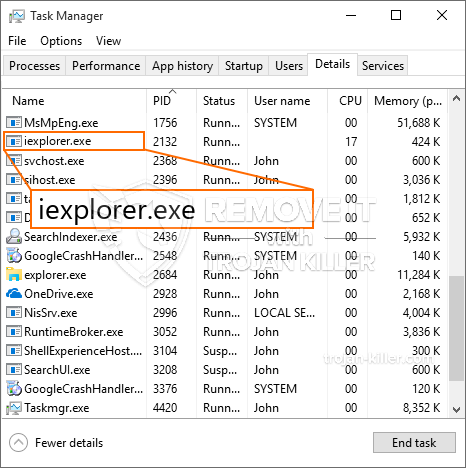

Esta infecção específica configuração de uma solução Windows para si, após a análise de segurança realizada, observando as ações observadas:

. Durante os procedimentos do minerador, o malware conectado pode se conectar a soluções Windows atualmente em execução, bem como a aplicativos de configuração de terceiros. Ao fazer isso, os gerentes de sistema podem não descobrir que a carga de origem se origina de um procedimento diferente.

| Nome | Iexplorer.exe |

|---|---|

| Categoria | troiano |

| Subcategoria | criptomoeda Miner |

| perigos | alto uso da CPU, redução de velocidade à Internet, PC trava e congela e etc. |

| Propósito principal | Para ganhar dinheiro para os criminosos cibernéticos |

| Distribuição | torrents, Jogos grátis, Aplicativos Cracked, O email, sites duvidosos, exploits |

| Remoção | Instalar GridinSoft Anti-Malware to detect and remove Iexplorer.exe |

Este tipo de infecção por malware é particularmente eficaz na execução de comandos sofisticados, se configurado para. They are based upon a modular framework permitting the criminal controllers to manage all sort of hazardous habits. Um dos casos de destaque é a alteração do Registro do Windows – modifications strings associated by the operating system can create significant performance disruptions and also the lack of ability to access Windows services. Baseando-se na extensão das mudanças que pode adicionalmente fazer o sistema de computador completamente inútil. Por outro controle da mão de worths Registro vindo de qualquer tipo de terceiros montado aplicações podem minar-los. Some applications may stop working to introduce completely while others can unexpectedly stop working.

This certain miner in its existing variation is concentrated on extracting the Monero cryptocurrency having a modified version of XMRig CPU mining engine. If the projects show effective then future versions of the Iexplorer.exe can be released in the future. Como o malware utiliza susceptabilities programa de software para infectar hosts de destino, pode ser parte de uma co-infecção prejudicial com ransomware, bem como Trojans.

Removal of Iexplorer.exe is highly suggested, considering that you risk not just a huge electrical energy bill if it is working on your COMPUTER, yet the miner may likewise do other undesirable activities on it and also even harm your PC permanently.

Iexplorer.exe removal process

Degrau 1. Em primeiro lugar, você precisa baixar e instalar GridinSoft Anti-Malware.

Degrau 2. Em seguida, você deve escolher “Escaneamento rápido” ou “Verificação completa”.

Degrau 3. Corra para analisar o seu computador

Degrau 4. Após a verificação for concluída, você precisa clicar em “Aplique” button to remove Iexplorer.exe

Degrau 5. Iexplorer.exe Removed!

Guia de vídeo: How to use GridinSoft Anti-Malware for remove Iexplorer.exe

Como evitar que o seu PC seja infectado novamente com “Iexplorer.exe” no futuro.

Uma solução poderoso antivírus que pode detectar e malware bloco fileless é o que você precisa! As soluções tradicionais detectar malware com base em definições de vírus, e, portanto, eles muitas vezes não consegue detectar “Iexplorer.exe”. GridinSoft Anti-Malware oferece proteção contra todos os tipos de malware, incluindo malwares fileless tais como “Iexplorer.exe”. GridinSoft Anti-Malware fornece analisador de comportamento baseado em nuvem para bloquear todos os arquivos desconhecidos, incluindo malware zero dia. Essa tecnologia pode detectar e remover completamente “Iexplorer.exe”.