Um novo, vírus criptomoeda minerador realmente perigoso foi identificado por pesquisadores de segurança. o malware, chamado EC.exe pode contaminar sofredores alvo utilizando uma variedade de métodos. A ideia principal por trás do minerador EC.exe é usar tarefas de minerador de criptomoeda nos sistemas de computador dos alvos para obter tokens Monero ao custo dos alvos. The end result of this miner is the raised electrical power costs and also if you leave it for longer time periods EC.exe may even damage your computers parts.

EC.exe: Métodos de distribuição

o EC.exe malware makes use of two prominent techniques which are utilized to contaminate computer targets:

- Payload Entrega através de infecções anteriores. If an older EC.exe malware is deployed on the sufferer systems it can automatically update itself or download and install a newer version. Isso é viável usando o comando de atualização integrado que obtém o lançamento. Isto é feito através da ligação a um determinado servidor controlado por hackers predefinido que fornece o código de malware. The downloaded virus will certainly get the name of a Windows service and be put in the “%% Temp sistema” Lugar, colocar. Important properties and running system setup data are changed in order to allow a relentless and also quiet infection.

- Software exploração de vulnerabilidades Programa. The latest variation of the EC.exe malware have actually been found to be caused by the some exploits, vulgarmente entendido por ser utilizado nos assaltos ransomware. As infecções são feitas por alvo serviços abertos através da porta TCP. Os ataques são automatizados por uma estrutura controlada hacker que procura se a porta é aberta. If this condition is fulfilled it will scan the service as well as retrieve info about it, consisting of any kind of version as well as arrangement data. Exploits and also preferred username and password combinations might be done. When the make use of is activated versus the vulnerable code the miner will be released along with the backdoor. Isto irá fornecer a uma dupla infecção.

Aside from these techniques other techniques can be made use of too. Miners can be distributed by phishing emails that are sent in bulk in a SPAM-like way and depend upon social engineering tricks in order to perplex the targets into thinking that they have actually received a message from a legit solution or business. The infection documents can be either directly affixed or put in the body materials in multimedia web content or text web links.

The bad guys can likewise produce malicious touchdown web pages that can impersonate vendor download pages, software application download portals and also other frequently accessed areas. When they utilize similar appearing domain to legit addresses as well as safety certificates the customers might be coerced right into engaging with them. Em alguns casos simplesmente abri-los pode causar a infecção mineiro.

One more technique would be to utilize payload carriers that can be spread out utilizing those methods or using data sharing networks, BitTorrent está entre um dos mais populares. It is regularly used to distribute both reputable software program as well as data and pirate material. Two of the most popular haul carriers are the following:

Various other techniques that can be considered by the criminals include using internet browser hijackers -harmful plugins which are made suitable with one of the most preferred internet browsers. They are submitted to the relevant databases with phony customer testimonials and developer credentials. Muitas vezes os resumos podem incluir screenshots, video clips as well as intricate summaries promising wonderful function enhancements and efficiency optimizations. Nonetheless upon installment the behavior of the influenced internet browsers will certainly transform- individuals will locate that they will be rerouted to a hacker-controlled touchdown page and their setups may be changed – a página inicial padrão, on-line motor de pesquisa, bem como novas abas página.

EC.exe: Análise

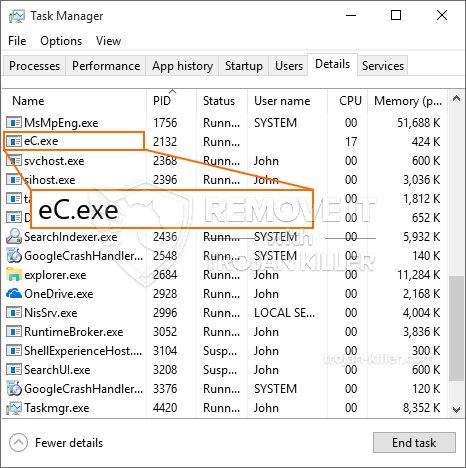

The EC.exe malware is a timeless situation of a cryptocurrency miner which depending upon its configuration can cause a wide array of unsafe activities. O seu principal objectivo é a realização de trabalhos matemáticos complicados que farão uso dos recursos de sistema disponíveis: CPU, GPU, memória e espaço no disco rígido. Os meios que eles funcionam é através da ligação a um servidor chamado piscina especial de mineração web a partir de onde o código necessário é baixado e instalar. Assim como entre os trabalhos é descarregado certamente será iniciado simultaneamente, várias instâncias podem ser ido para tão logo. Quando uma tarefa fornecidas são concluídas outro vai certamente ser baixado em seu lugar e a brecha prosseguirá até que o computador está desligado, a infecção está se livrado ou um evento mais semelhante ocorre. Criptomoeda certamente será compensada para os controladores criminais (grupo de hackers ou de um cyberpunk solitária) diretamente para os seus orçamentos.

Uma característica perigosa deste grupo de malware é que as amostras como esta pode tomar todas as fontes do sistema e também praticamente fazer o inútil computador de destino até que a ameaça foi completamente removido. Muitos deles apresentam uma configuração persistente que os torna realmente difícil de eliminar. Estes comandos farão modificações também opções, configuration files and also Windows Registry values that will make the EC.exe malware beginning immediately as soon as the computer system is powered on. Acesso a cura seleções de alimentos e também alternativas pode ser obstruída que fornece vários hands-on súmulas remoção praticamente inúteis.

Este arranjo particular infecção vontade um serviço do Windows por si mesmo, em conformidade com a análise de segurança conduzida foram observados utras seguintes atividades:

. Durante as operações mineiro o malware associado pode conectar-se actualmente em execução soluções Windows e de terceiros configurar aplicativos. Ao fazer isso os gestores do sistema pode não observar que as toneladas de recursos provém de um procedimento separado.

| Nome | EC.exe |

|---|---|

| Categoria | troiano |

| Subcategoria | criptomoeda Miner |

| perigos | alto uso da CPU, redução de velocidade à Internet, PC trava e congela e etc. |

| Propósito principal | Para ganhar dinheiro para os criminosos cibernéticos |

| Distribuição | torrents, Jogos grátis, Aplicativos Cracked, O email, sites duvidosos, exploits |

| Remoção | Instalar GridinSoft Anti-Malware to detect and remove EC.exe |

Este tipo de infecções por malware são particularmente eficientes em executar comandos avançados se configurado de modo. Eles são baseados em uma estrutura modular permitindo que os controladores criminais para orquestrar todos os tipos de ações prejudiciais. Entre os exemplos de destaque é o ajuste do Registro do Windows – modificações cordas conectadas pelo sistema operacional pode causar grandes perturbações de desempenho e também a incapacidade de Soluções de Acessibilidade do Windows. Baseando-se na gama de ajustes pode adicionalmente fazer o sistema de computador totalmente inutilizáveis. Por vários outros ajuste mão de Valores do Registro pertencentes a qualquer tipo de terceiros configurar aplicativos podem sabotar-los. Alguns aplicativos podem parar de trabalhar para lançar completamente, enquanto outros podem inesperadamente parar de trabalhar.

Este mineiro particular na sua versão existente está focada em mineração do criptomoeda Monero constituído por uma versão personalizada do XMRig motor de mineração CPU. If the projects show effective then future variations of the EC.exe can be introduced in the future. Como o malware usa vulnerabilidades de aplicativos de software para infectar hosts de destino, pode ser parte de uma co-infecção inseguro com ransomware e também Trojans.

Removal of EC.exe is highly suggested, porque você corre o risco de não apenas uma enorme custos de energia elétrica se estiver em execução no seu PC, no entanto o mineiro pode também executar várias outras tarefas indesejáveis sobre ele, bem como também prejudicar o seu PC completamente.

EC.exe removal process

Degrau 1. Em primeiro lugar, você precisa baixar e instalar GridinSoft Anti-Malware.

Degrau 2. Em seguida, você deve escolher “Escaneamento rápido” ou “Verificação completa”.

Degrau 3. Corra para analisar o seu computador

Degrau 4. Após a verificação for concluída, você precisa clicar em “Aplique” button to remove EC.exe

Degrau 5. EC.exe Removed!

Guia de vídeo: How to use GridinSoft Anti-Malware for remove EC.exe

Como evitar que o seu PC seja infectado novamente com “EC.exe” no futuro.

Uma solução poderoso antivírus que pode detectar e malware bloco fileless é o que você precisa! As soluções tradicionais detectar malware com base em definições de vírus, e, portanto, eles muitas vezes não consegue detectar “EC.exe”. GridinSoft Anti-Malware oferece proteção contra todos os tipos de malware, incluindo malwares fileless tais como “EC.exe”. GridinSoft Anti-Malware fornece analisador de comportamento baseado em nuvem para bloquear todos os arquivos desconhecidos, incluindo malware zero dia. Essa tecnologia pode detectar e remover completamente “EC.exe”.