Um novo, extremamente criptomoeda inseguro vírus mineiro realmente foi identificado por cientistas de segurança. o malware, chamado Check.exe podem contaminar vítimas-alvo fazendo uso de uma variedade de maneiras. O ponto principal por trás do mineiro CHECK.EXE é actividades mineiro empregam criptomoeda nos computadores de alvos a fim de adquirir Monero fichas ao custo alvos. The outcome of this miner is the elevated power bills as well as if you leave it for longer time periods Check.exe might even damage your computers elements.

Check.exe: Métodos de distribuição

o Check.exe malware uses two popular techniques which are utilized to contaminate computer targets:

- Payload Entrega através de infecções anteriores. If an older Check.exe malware is deployed on the victim systems it can automatically update itself or download and install a newer version. Isso é possível através do comando de atualização integrado que adquire o lançamento. Isso é feito conectando-se a um determinado servidor controlado por hacker predefinido que oferece o código de malware. The downloaded virus will certainly get the name of a Windows service as well as be placed in the “%% Temp sistema” Lugar, colocar. Crucial homes as well as running system arrangement data are transformed in order to allow a relentless as well as quiet infection.

- Exploração de vulnerabilidades de software. The most recent variation of the Check.exe malware have actually been located to be caused by the some exploits, comummente conhecido para ser usado nos ataques ransomware. As infecções são feitas pelo direccionamento soluções abertos usando a porta TCP. Os ataques são automatizados por uma estrutura controlada hacker que procura se a porta é aberta. If this problem is met it will certainly check the solution and obtain information about it, including any kind of version and setup information. Exploits e nome de usuário de destaque e também misturas de senha pode ser feito. When the exploit is set off against the susceptible code the miner will be released along with the backdoor. Isso certamente vai apresentar a uma dupla infecção.

Besides these techniques other methods can be utilized also. Miners can be distributed by phishing e-mails that are sent in bulk in a SPAM-like way as well as depend upon social design tricks in order to perplex the victims right into thinking that they have actually received a message from a legitimate service or company. The infection data can be either directly affixed or placed in the body contents in multimedia material or text web links.

The wrongdoers can additionally create malicious touchdown web pages that can pose vendor download web pages, software program download portals and various other frequently accessed locations. When they utilize similar appearing domain to legit addresses and safety and security certificates the users may be pushed into engaging with them. Às vezes, simplesmente abri-los pode desencadear a infecção mineiro.

Another method would certainly be to make use of payload carriers that can be spread making use of the above-mentioned approaches or using file sharing networks, BitTorrent é um dos mais proeminentes. It is frequently utilized to distribute both legit software program as well as files and pirate web content. Dois de um dos transportadores distância mais populares são os seguintes:

Various other approaches that can be thought about by the offenders include making use of browser hijackers -hazardous plugins which are made compatible with one of the most popular web browsers. They are uploaded to the appropriate databases with fake individual evaluations and also programmer credentials. Muitas vezes os resumos podem incluir screenshots, videos as well as fancy descriptions encouraging great attribute enhancements and performance optimizations. However upon setup the actions of the affected browsers will certainly alter- individuals will locate that they will be redirected to a hacker-controlled landing web page and their setups could be changed – a página web padrão, motor de busca na internet e também a página guias novíssimo.

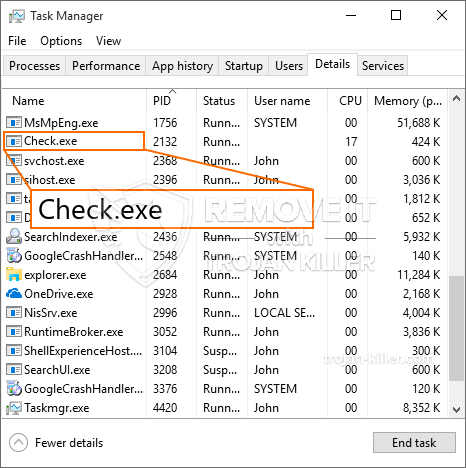

Check.exe: Análise

The Check.exe malware is a traditional case of a cryptocurrency miner which relying on its configuration can create a variety of hazardous activities. Seu principal objetivo é executar tarefas matemáticas complexas que certamente vai fazer uso dos recursos do sistema oferecidos: CPU, GPU, memória, bem como área de disco rígido. O método que eles trabalham é através da ligação a uma rede de servidor especial chamado piscina de mineração, onde o código necessário é baixado e instalar. Assim que entre as tarefas é baixado ele vai ser iniciado ao mesmo tempo, várias instâncias pode ser executado em tão logo. Quando uma determinada tarefa é concluída outro será baixado e instalar em sua área e também a brecha continuará até que o computador é desligado, a infecção é removida ou uma ocasião semelhante adicional acontece. Criptomoeda certamente será atribuído aos controladores criminais (Hacker equipe ou um único cyberpunk) diretamente para suas bolsas.

Uma característica prejudicial desta classificação de malware é que exemplos semelhantes a este pode-se tomar todos os recursos do sistema e também praticamente fazer o sistema de computador da vítima sem sentido até que o perigo tenha sido totalmente removido. Muitos deles apresentam uma parcela consistente que os torna realmente difícil de remover. Estes comandos certamente vai fazer alterações para arrancar escolhas, configuration data and Windows Registry values that will certainly make the Check.exe malware begin immediately once the computer is powered on. Acessibilidade para seleções de alimentos de recuperação e alternativas podem ser bloqueados que faz lotes de guias de eliminação manuais praticamente inúteis.

Este regime específico de infecção vontade um serviço do Windows por si mesmo, em conformidade com a análise de segurança realizada ther foram observados seguintes atividades:

. Durante os procedimentos mineiro o malware ligada pode ligar para atualmente em execução soluções Windows e aplicativos de terceiros instalados. Ao fazer isso os gestores do sistema não podem observar que os lotes de origem provém de um processo diferente.

| Nome | Check.exe |

|---|---|

| Categoria | troiano |

| Subcategoria | criptomoeda Miner |

| perigos | alto uso da CPU, redução de velocidade à Internet, PC trava e congela e etc. |

| Propósito principal | Para ganhar dinheiro para os criminosos cibernéticos |

| Distribuição | torrents, Jogos grátis, Aplicativos Cracked, O email, sites duvidosos, exploits |

| Remoção | Instalar GridinSoft Anti-Malware to detect and remove Check.exe |

Este tipo de infecções por malware são especialmente eficientes na execução de comandos avançados se configurados para. Eles são baseados em uma estrutura modular que permite aos controladores criminais coordenar todos os tipos de ações perigosas. Entre os exemplos de destaque é a alteração do Registro do Windows – strings de alterações associadas ao sistema operacional podem desencadear grandes interrupções de eficiência e a incapacidade de acessibilidade às soluções do Windows. Dependendo do escopo das mudanças, também pode tornar o sistema do computador totalmente inutilizável. Por outro lado, o controle de valores de registro pertencentes a quaisquer aplicativos montados por terceiros pode sabotá-los. Alguns aplicativos podem falhar para iniciar completamente, enquanto outros podem parar de funcionar de repente.

Este minerador específico em sua variação atual está concentrado na mineração da criptomoeda Monero, incluindo uma variação modificada do motor de mineração XMRig CPU. If the campaigns prove successful after that future versions of the Check.exe can be introduced in the future. Como o malware utiliza susceptabilities software para contaminar anfitriões alvo, pode ser parte de uma co-infecção perigosos com ransomware, bem como Trojans.

Removal of Check.exe is highly suggested, considerando que você corre o risco de não apenas um grande custo de energia se estiver operando em seu PC, no entanto, o minerador também pode realizar outras tarefas indesejáveis nele e também danificar completamente o seu COMPUTADOR.

Check.exe removal process

Degrau 1. Em primeiro lugar, você precisa baixar e instalar GridinSoft Anti-Malware.

Degrau 2. Em seguida, você deve escolher “Escaneamento rápido” ou “Verificação completa”.

Degrau 3. Corra para analisar o seu computador

Degrau 4. Após a verificação for concluída, você precisa clicar em “Aplique” button to remove Check.exe

Degrau 5. Check.exe Removed!

Guia de vídeo: How to use GridinSoft Anti-Malware for remove Check.exe

Como evitar que o seu PC seja infectado novamente com “Check.exe” no futuro.

Uma solução poderoso antivírus que pode detectar e malware bloco fileless é o que você precisa! As soluções tradicionais detectar malware com base em definições de vírus, e, portanto, eles muitas vezes não consegue detectar “Check.exe”. GridinSoft Anti-Malware oferece proteção contra todos os tipos de malware, incluindo malwares fileless tais como “Check.exe”. GridinSoft Anti-Malware fornece analisador de comportamento baseado em nuvem para bloquear todos os arquivos desconhecidos, incluindo malware zero dia. Essa tecnologia pode detectar e remover completamente “Check.exe”.