Pesquisadores da X-Force, departamento IBM sobre segurança cibernética – relatou sobre spam-campigns de malware, em quadros de que os criminosos enviam keylogger HawkEye sobre os trabalhadores das empresas e-mails industriais em todo o mundo.

Fou dois meses atacantes espalhar software entre os funcionários de empresas que trabalham na área de logística, cuidados de saúde, marketing e agricultura.“Na arena cibercrime, a maioria dos atores de ameaças com motivação financeira estão focados em empresas, porque é aí que eles podem fazer lucros maiores do que os ataques a usuários individuais. As empresas têm mais dados, muitos usuários na mesma rede e contas bancárias maiores que os criminosos se aproveitam. X-Force não é surpreendido ao ver operadores HawkEye seguir a tendência que se tornou um pouco de um norma cibercrime”, - especialistas X-Force relatório.

Os criminosos interessados em dados e credenciais confidenciais que posteriormente utilizados para roubar contas e ataques em e-mails corporativos.

ALÉM, HawkEye podem fazer upload de programas de malware em dispositivos infectados.

Durante a Abril e Maio de spam-campanhas atacantes propagação versões HawkEye renascido 8.0 e 9.0 em letras supostamente de bancos e outras organizações legítimas, Mas, de acordo com pesquisadores, fotos em anexo de baixa qualidade e de texto mal formatado. Em anexos cartas continham arquivo com o arquivo de malware, anteriormente convertido de PDF para PNG, e mais tarde em LNK. Ao desembalar secretamente começa keylogger, e, atenção perturbador, receita falso reflectida.

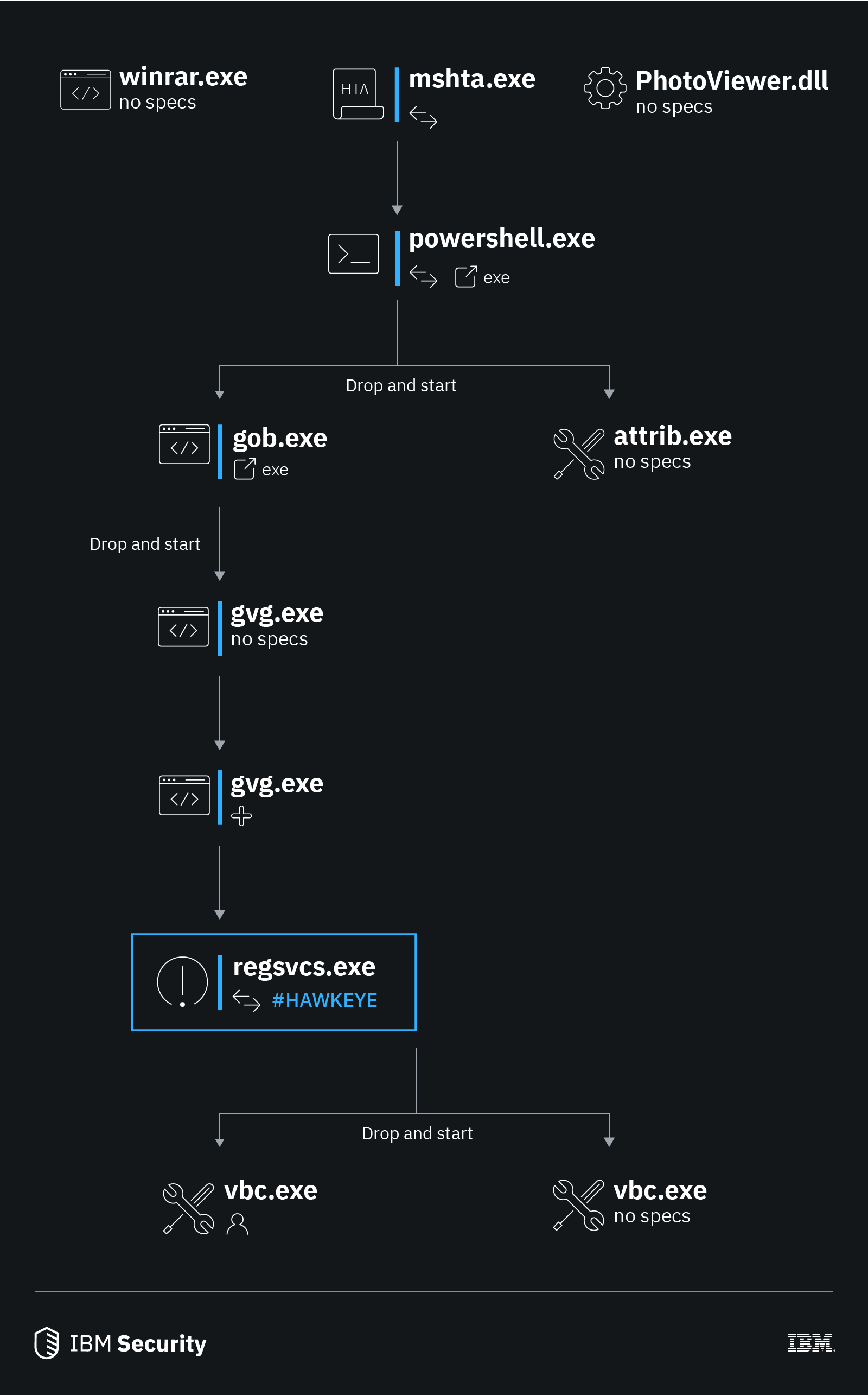

Para infectar dispositivos foram utilizados vários arquivos executáveis. primeiramente, mshta.exe que envolveu PowerShell-script para conexão à localizados nos atacantes AWS C&C-servidor e enviados partes adicionais de um programa. em segundo lugar, estava gvg.exe que Autolt-cenário contido, que garantiu o início automático de um keylogger após a reinicialização do sistema.

Nos últimos seis anos, malwares tem módulos multiplicam adicionais que ampliam as oportunidades de espionagem e roubo de informações. Próxima versão do keylogger, HawkEye Renascer 9, pode coletar informações de diferentes aplicações e enviá-lo aos operadores, utilizando FTP, protocolos HTTP e SMTP.

Especialistas dizem que, em dezembro 2018 programa veio para outro proprietário e agora está espalhada em fóruns darknet através de intermediários.

“Renovado processo de desenvolvimento HawkEye Renascer mudança proprietário recentes do e demonstrar que esta ameaça vai desenvolver no futuro”, - observou pesquisadores da Cisco Talos.

- Bloquear IPs maliciosos e suspeitos de interagir com seus usuários.

- Esperar e alertar sobre tendências ataques e educar tanto a gestão e os usuários em novos formatos e estratagemas.

- Torne-se consciente de novas táticas de ataque, técnicas e procedimentos (TTPs) para melhor avaliar os riscos de negócio relevantes para a organização como os cibercriminosos evoluir seus arsenais.